Digitale Transformation jetzt: drei strategische Prioritäten

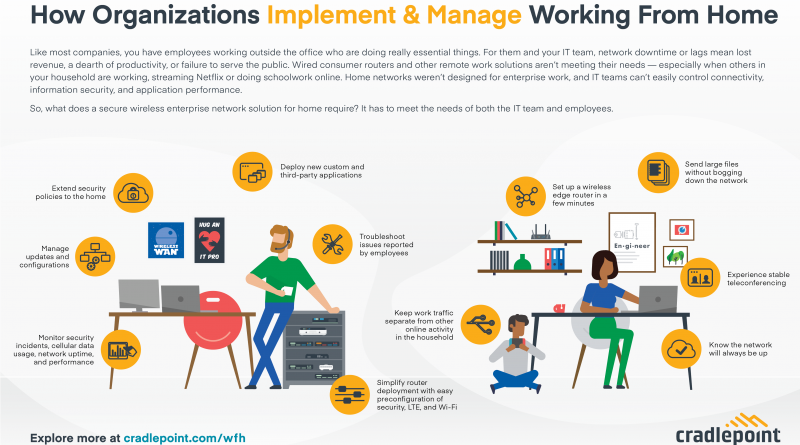

Der Digitalisierungsindex des Bundesministeriums für Wirtschaft und Klimaschutz zeigt: Während in 2021 die Corona-Pandemie ein großer Treiber für die Digitalisierung der deutschen Unternehmen war, ist die deutsche Wirtschaft in 2022 unter dem Eindruck weiterer globaler Krisen und der Inflation nur geringfügig digitaler geworden. Trotz der Digitalisierungsschritte, die viele Unternehmen zur Sicherstellung der Business Continuity bereits gegangen sind – Stichwort hybride Arbeitsmodelle – attestiert das Bundesministerium dennoch, dass die Corona-Pandemie insgesamt noch nicht zu einem umfassenden und nachhaltigen Digitalisierungsschub der deutschen Wirtschaft geführt hat. Es gibt also noch immer Handlungsbedarf.

Weiterlesen