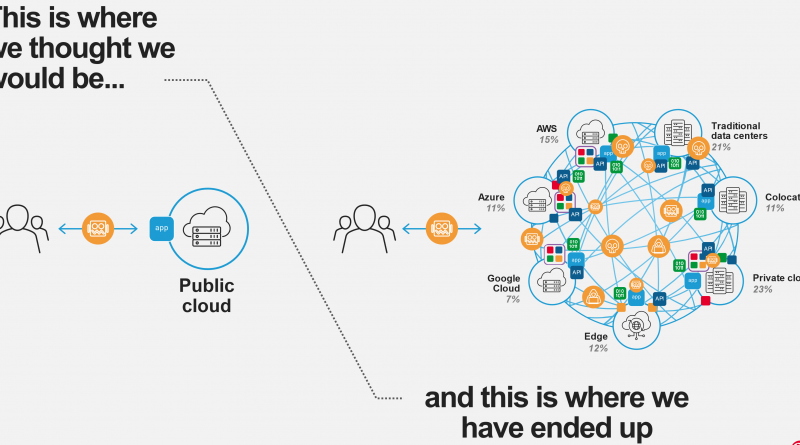

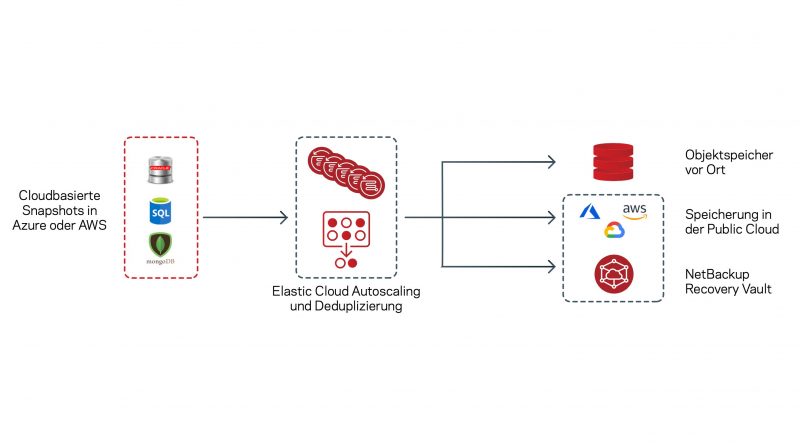

Cloud Systems Engineers sorgen dafür, dass komplexe Cloud- und Edge-Plattformen zuverlässig und performant laufen. Sie optimieren Betriebssysteme, Virtualisierung, Speicher und Netzwerk, überwachen Storage-Latenzen und CPU-Auslastung und sorgen für stabile Workloads – selbst bei hoher Last. Anders als klassische Administratoren oder DevOps-Teams arbeiten sie an der technischen Basis, auf der Deployments, Container und Pipelines effizient laufen. Mit proaktiven Health-Checks, Self-Healing-Mechanismen und KI-gestütztem Monitoring verhindern sie Ausfälle, bevor Nutzer sie bemerken. Ihre Arbeit bleibt unsichtbar, ist aber entscheidend für Performance, Vorhersagbarkeit und Sicherheit moderner Cloud- und Edge-Umgebungen.

Über den Autor: Henrik Hasenkamp, CEO von gridscale, Vorreiter für Cloud- und Edge-Plattformen in Deutschland.

Weiterlesen