Datensicherheit in der Cloud aus Sicht der IT-Abteilung

Autor/Redakteur: Bernd Forstner, Security Architect bei der A1 Digital International GmbH/gg

Für Unternehmen stellt sich heute kaum mehr die Frage, ob cloudbasierte Infrastrukturen eingesetzt werden, sondern vielmehr welche Cloud für welche Anwendungsfälle zum Einsatz kommt. Der stetig steigende Bedarf an Computing und Storage Ressourcen erfordert eine flexible Lösung, die von Cloud Service Providern (CSP) bereitgestellt wird.

Teilweise drängt sich der Eindruck auf, dass einige der großen Anbieter ihre Kunden zum Wechsel drängen, da neue Funktionalitäten der Anbieter immer häufiger exklusiv den Cloud-Kunden zur Verfügung gestellt werden. Folglich stehen letztendlich die IT-Abteilungen der Unternehmen vor der Frage: Welchen Provider nehme ich für welche Services? Dabei spielen nicht nur Aspekte wie Datenschutz und Datensicherheit eine Rolle, sondern der gesamte Lebenszyklus der Daten.

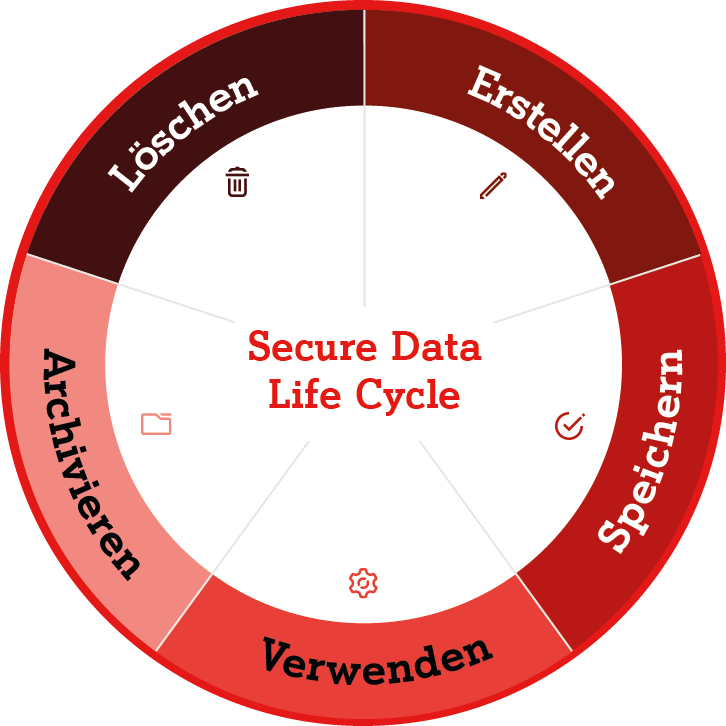

Secure Data Life Cycle

Ganz am Anfang steht jedoch eine Analyse der Risiken für die Datensicherheit. Denn auch in der Cloud durchlaufen die Daten einen Lebenszyklus, der in den einzelnen Phasen und an den Übergängen unterschiedliche Herausforderungen mit sich bringen kann.

Erstellen

Digitale Inhalte werden entweder direkt in der Cloud über entsprechende Anwendungen erzeugt oder von anderer Stelle importiert. Dabei ist auch an die Versionierung und Modifikation der Daten zu denken, die häufig ebenfalls neue Daten darstellen. Hinzu kommt, dass viele Daten – insbesondere um den Anforderungen des europäischen Datenschutzes zu genügen – noch anonymisiert oder pseudonymisiert werden müssen.

Und ein dritter Aspekt sollte bereits an dieser Stelle in die Überlegungen einbezogen werden: Um die Weiterverarbeitung zu vereinfachen und sicherer zu machen, sollten die Daten auch tokenisiert werden. Durch die Verwendung von Tokens wie Universal Unique Identifier (UUID) wird einem Angreifer die Möglichkeit genommen, die Daten über Namen oder fortlaufende Nummern zu manipulieren.

Speichern

Neue Daten werden in der Regel sofort gespeichert. Die notwendigen Schritte zur Datenklassifizierung, Sicherheitseinstufung, Zugriffsberechtigung und Überwachung sollten sofort unternommen werden. Darüber hinaus ist es wichtig, bereits jetzt alternative Speicherorte oder Backups in Betracht zu ziehen, um Datenverlusten vorzubeugen.

Verwenden

Im Lebenszyklus von Daten ist die Phase, in der die Daten am meisten gefährdet sind, die Ver-/Bearbeitung. Dabei besteht die Möglichkeit, dass die Daten an unsichere Orte transportiert werden. Wenn möglich, sollten daher Kontrollen wie Data Leak Prevention (DLP) und Digital Rights Management (DRM) eingesetzt werden. Wenn dies nicht möglich ist, sollten zumindest Audit Trails gespeichert werden, um die Zugriffe zu überwachen. Das gilt auch und insbesondere für die Weitergabe von Daten an Dritte.

Archivieren

Wenn die Daten nicht mehr aktiv genutzt werden, werden sie in der Regel zur Archivierung in ein Langzeitspeichersystem überführt. Dabei kommen, unter anderem aufgrund der finanziellen Attraktivität, oft Object-Storage-Systeme wie S3 zum Einsatz. Sie können sehr einfach mit denselben unternehmensweiten Zugriffskontrollen beschränkt und überwacht werden, die auch in der Bearbeitungsphase Verwendung finden.

Löschen

Viel zu wenig Beachtung findet häufig der letzte Aspekt: die sichere und endgültige Löschung der Daten. Je nach Verwendungszweck, Inhalt, Klassifizierung und eingesetzten Anwendungen unterscheiden sich die notwendigen technischen Schritte. Diese reichen von der Trennung logischer Verbindungen bis hin zur endgültigen digitalen oder gar physischen Löschung der Daten. Diese wiederum sind abhängig von Regularien wie der DSGVO, diversen Compliance Standards, dem verwendeten Cloud Service (Iaas, SaaS, …) und der Klassifizierung der Daten.

Was gilt es zu bedenken?

Um die Daten in den verschiedenen Phasen in der Cloud zu schützen, müssen einige Aspekte berücksichtigt werden.

Wer sind die Akteure, die Zugriff haben, und woher kommen sie?

Während des Lebenszyklus der Daten haben verschiedene Akteure Zugriff auf die Daten. Dabei handelt es sich sowohl um Personen als auch um Systeme. Die unterschiedlichen Rollen der Zugreifenden müssen sich daher unbedingt in den Zugriffsrechten widerspiegeln. Generell gilt aber für alle: Auch die Autorisierung sollte dem Minimalprinzip folgen, nur die notwendigen Zugriffe sollten erlaubt sein.

Privilegierter Zugriff

Privilegierte Admin-Accounts tragen in der Cloud eine noch größere Verantwortung. Menschliche Fehler oder der Verlust der Kontrolle über die Accounts bergen das Risiko eines kompletten Datenlecks. Die Verwendung eines Privileged-Access-Management-Systems (PAM) sollte dringend in Erwägung gezogen werden. Zumindest eine Multi-Faktor-Authentifizierung (MFA) ist Pflicht.

Benutzer

Die Benutzerkonten sollten ebenfalls mit einer MFA-Lösung gesichert werden. Dies gilt für alle Login-Systeme, die über das Internet erreichbar sind. Für Maschinen-Accounts beziehungsweise Logins über Access-Token sollten strenge Vorgaben nach dem Minimalprinzip gelten: Die genannten minimal notwendigen Rechte sollten hier zusätzlich mit zeitlich begrenzter Gültigkeit vergeben werden.

Um ein sicheres Account-Management zu ermöglichen, bieten die meisten CSPs die Möglichkeit, Organisations- beziehungsweise Gruppenrichtlinien zu erstellen. Die korrekte Authentifizierung bildet die Grundlage für die nachfolgende Autorisierung des Zugriffs auf die Daten.

Schwieriger wird es bei der Zuordnung, woher die Zugriffe kommen. Bei einer Private-Cloud können die Zugriffe noch durch ein Virtual-Private-Network (VPN) beschränkt werden. Eine Public-Cloud ermöglicht den globalen Zugriff. Hier muss der Zugriff durch Autorisierung und Datenklassifizierung so eingeschränkt werden, dass keine sensiblen Inhalte an den falschen Ort gelangen.

Speicherorte

Datenschutzrechtliche Regelungen wie die DSGVO, die Datenklassifizierung und die Sicherheitseinstufung sind zentrale Punkte bei der Wahl des Datenstandorts. Die Wahl der Zone, in der sich die Daten beim CSP befinden, ist in der Regel die erste Entscheidung, die getroffen werden muss. Bei der Nutzung von SaaS ist dies oft auch die einzige Wahl. Bei einer selbstverwalteten Cloud-Architektur, die auf einem Infrastructure-as-a-Service-Ansatz (IaaS) basiert, gibt es wesentlich mehr Optionen. Hier geht es um die Verteilung und Sicherung der Daten auf Compute-Instanzen, Block-Storage, Datenbanken, Object-Storage und Message-Queues.

Neben der Authentifizierung und Autorisierung ist die Verschlüsselung der Daten ein weiterer wichtiger Schritt. Daten sollten in der Cloud möglichst nur verschlüsselt abgelegt werden. Die meisten CSPs tun dies ohnehin. Wenn die Möglichkeit besteht, eine eigene Verschlüsselungsschicht darüber zu legen, sollte dies unbedingt getan werden.

Um den Abfluss von Unternehmensdaten zu verhindern, können weitere Schutzmechanismen wie DLP oder DRM eingesetzt werden, wenn die internen Prozesse dafür bereits vorhanden sind. Die Implementierung solcher Kontrollen während der Migration in die Cloud oder wenn die Daten bereits in der Cloud sind, ist praktisch unmöglich.

Daten in Bewegung

Einer der Vorteile der Cloud ist ihre Flexibilität. Das umfasst auch, dass die Daten ständig in Bewegung sind. Die Architektur wird laufend angepasst. Das Monitoring darf hier auf keinen Fall hinterherhinken. Es darf keine Grauzonen geben, wo sich die Daten in den verschiedenen Phasen befinden. Es muss jederzeit ersichtlich sein, welche Daten sich an welchem Ort befinden. Die Suche nach den Daten gleicht der Suche nach der Nadel im Heuhaufen – nur dass in der Cloud dieser Heuhaufen mit anderen geteilt wird.

Rechtliche Regularien

Klar ist, dass Unternehmen alle Daten sorgfältig auf PID (Personal Identifiable Data) analysieren und den Zugriff in allen Phasen des Datenlebenszyklus entsprechend einschränken müssen – Stichwort Datenschutzgrundverordnung (DSGVO). Doch neben der DSGVO gibt es seit kurzem ein neues Abkommen zwischen der EU und den USA, das EU-US Data Privacy Framework (TADPF). Mit dem TADPF wurde eine neue Rechtsgrundlage für die Übermittlung personenbezogener Daten aus der EU in die USA beschlossen. Der Beschluss legt fest, dass die Vereinigten Staaten ein angemessenes Schutzniveau – vergleichbar mit dem der Europäischen Union – für personenbezogene Daten gewährleisten, die innerhalb des neuen Rahmens aus der EU an US-Unternehmen übermittelt werden.

Nachdem die bisherigen Vereinbarungen zwischen der EU und den USA vor Gericht keinen Bestand hatten, bleibt abzuwarten, ob das Gericht hier wesentliche Verbesserungen sieht. Zum jetzigen Zeitpunkt ist es sicherlich besser, einen CSP aus der EU zu wählen. Die europäischen Regelungen sind weitaus besser umsetzbar und der Zugriff der Behörden leichter zu kontrollieren als in anderen Regionen der Welt.

Das Internet vergisst nie

Abschließend bleibt zu sagen, dass die Cloud zwar viele neue und flexiblere Möglichkeiten bietet, Daten sicher zu nutzen und zu verwalten. Es muss jedoch klar sein, dass die Unternehmen weiterhin für die Sicherheit ihrer Daten verantwortlich sind. Fehler können sehr großen Schaden anrichten und das Internet vergisst nie.