Aktuelle Beiträge

Cisco erweitert Collaboration-Portfolio innerhalb von Cisco One

Moderne Arbeitsumgebungen stellen hohe Anforderungen an skalierbare, sichere und KI-gestützte Collaboration-Lösungen. Unternehmen erwarten integrierte Plattformen, die sich zentral verwalten lassen und unterschiedliche Standorte sowie Raumgrößen abdecken. Gleichzeitig steigt der Bedarf, Meeting-Erlebnisse qualitativ zu verbessern und technische Komplexität zu reduzieren. Cisco verfolgt dabei einen Plattformansatz, der Collaboration, Netzwerk, Security und KI bündelt. Nun baut der Konzern sein Portfolio gezielt mit neuen Geräten und Funktionen aus.

Security

HID M1 Transparent Gateway: Physisch geschützte Kryptografie für Zutrittskontrolle

HDI hat das HID M1 Transparent Gateway vorgestellt, ein Sicherheitsmodul, das sämtliche kryptografischen Operationen der Zutrittskontrolle an einem physisch geschützten Ort ausführt. Damit können Organisationen transparente Architekturen einführen, ohne bestehende Zutrittskontrollsysteme ersetzen zu müssen. Die Lösung reagiert auf wachsende regulatorische Anforderungen, wie sie etwa durch die französische ANSSI-CSPN vorgeschrieben werden, und unterstützt Organisationen in Hochsicherheitsbereichen in Europa dabei, Compliance-Vorgaben zu erfüllen. Gleichzeitig behalten Unternehmen die volle Kontrolle über kryptografische Schlüssel und die bestehende Infrastruktur. Durch die nahtlose Integration lassen sich einzelne Zugangspunkte Schritt für Schritt aufrüsten, ohne den laufenden Betrieb zu unterbrechen.

Collaboration

Extreme Networks positioniert Wi-Fi 7 als Basis für KI-gestützte Unternehmensnetze

Extreme Networks treibt die Einführung von Wi-Fi 7 in Unternehmensnetzwerken weiter voran. Nach Angaben des Herstellers kommen die Lösungen bereits weltweit zum Einsatz. Das aktuelle Wi-Fi-7-Portfolio umfasst mehrere Access Points für Innen- und Außenbereiche sowie Modelle für Umgebungen mit hoher Dichte. Neben höheren Datenraten und geringerer Latenz hebt Extreme insbesondere KI-gestütztes Management, Always-On-Verschlüsselung sowie PoE-Failover hervor. Alle 6-GHz-fähigen Access Points unterstützen zudem automatisierte Zugangsmechanismen wie OpenRoaming und sind auf den Betrieb datenintensiver Anwendungen ausgelegt. Ziel ist es, Netzwerkbetrieb, Sicherheit und Effizienz weiter zu verbessern.

Infrastruktur

Cisco erweitert Collaboration-Portfolio innerhalb von Cisco One

Moderne Arbeitsumgebungen stellen hohe Anforderungen an skalierbare, sichere und KI-gestützte Collaboration-Lösungen. Unternehmen erwarten integrierte Plattformen, die sich zentral verwalten lassen und unterschiedliche Standorte sowie Raumgrößen abdecken. Gleichzeitig steigt der Bedarf, Meeting-Erlebnisse qualitativ zu verbessern und technische Komplexität zu reduzieren. Cisco verfolgt dabei einen Plattformansatz, der Collaboration, Netzwerk, Security und KI bündelt. Nun baut der Konzern sein Portfolio gezielt mit neuen Geräten und Funktionen aus.

Künstliche Intelligenz

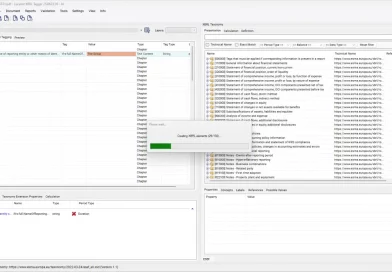

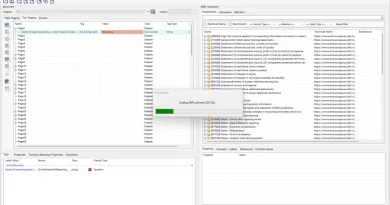

Lucanet bringt ersten KI-Tagger Agent für XBRL-Reporting in den Markt

Lucanet setzt einen neuenStandard im XBRL-Reporting: Mit dem branchenweit ersten KI-Tagger Agent ist ab sofort eine Lösung verfügbar, die das vollständige narrative Tagging von Finanzberichten automatisiert. Damit verkürzt Lucanet einen der zeitaufwendigsten Schritte im ESEF-Compliance-Prozess drastisch.

Der KI-gestützte Multi-Agent-Ansatz erreicht eine Übereinstimmung von über 80 Prozent gegenüber manuellem Tagging. Aufgaben, die bislang mehrere Tage beanspruchten, lassen sich nun in Minuten bis wenige Stunden erledigen.

Management

DataCore startet Puls8: Persistenter Enterprise-Speicher für Kubernetes

DataCore Software hat mit Puls8 eine neue Speicherplattform vorgestellt, die speziell für Kubernetes entwickelt wurde. Puls8 bietet hohe NVMe-Performance, Hochverfügbarkeit und wichtige Enterprise-Funktionen für moderne, persistente Container-Anwendungen. Damit adressiert DataCore die wachsende Nachfrage nach zuverlässigem, skalierbarem Speicher für Datenbanken, Analytics, KI/ML-Workloads und Echtzeitplattformen, die zunehmend in Kubernetes betrieben werden. Statt klassische Speicherlösungen an Container anzupassen, wurde Puls8 von Grund auf als native Kubernetes-Plattform entwickelt. Teams können damit Speicher automatisiert, flexibel und zuverlässig verwalten und gleichzeitig die operative Sicherheit und Performance moderner Anwendungen sicherstellen.

Angebote

Cisco erweitert Collaboration-Portfolio innerhalb von Cisco One

Moderne Arbeitsumgebungen stellen hohe Anforderungen an skalierbare, sichere und KI-gestützte Collaboration-Lösungen. Unternehmen erwarten integrierte Plattformen, die sich zentral verwalten lassen und unterschiedliche Standorte sowie Raumgrößen abdecken. Gleichzeitig steigt der Bedarf, Meeting-Erlebnisse qualitativ zu verbessern und technische Komplexität zu reduzieren. Cisco verfolgt dabei einen Plattformansatz, der Collaboration, Netzwerk, Security und KI bündelt. Nun baut der Konzern sein Portfolio gezielt mit neuen Geräten und Funktionen aus.

Cloud

Dell Private Cloud jetzt mit Nutanix-Support

Dell Technologies erweitert die Dell Private Cloud um Unterstützung für den Hypervisor Nutanix AHV, wodurch Unternehmen mehr architektonische Freiheit bei der Nutzung ihrer IT-Infrastruktur erhalten. Die Dell Private Cloud ermöglicht den Aufbau disaggregierter Infrastrukturen, bei denen Compute, Storage und Netzwerk unabhängig voneinander skaliert und bestehende Systeme weitergenutzt werden können. Die Bereitstellung und Verwaltung erfolgt automatisiert über die Dell Automation Platform, wodurch Unternehmen Zeit und Ressourcen sparen. Neben VMware und Red Hat OpenShift unterstützt die Plattform nun auch Nutanix AHV, zunächst in Kombination mit Dell PowerFlex-Systemen; eine Integration in Dell PowerStore-Systeme folgt im Sommer 2026.

Storage

DataCore startet Puls8: Persistenter Enterprise-Speicher für Kubernetes

DataCore Software hat mit Puls8 eine neue Speicherplattform vorgestellt, die speziell für Kubernetes entwickelt wurde. Puls8 bietet hohe NVMe-Performance, Hochverfügbarkeit und wichtige Enterprise-Funktionen für moderne, persistente Container-Anwendungen. Damit adressiert DataCore die wachsende Nachfrage nach zuverlässigem, skalierbarem Speicher für Datenbanken, Analytics, KI/ML-Workloads und Echtzeitplattformen, die zunehmend in Kubernetes betrieben werden. Statt klassische Speicherlösungen an Container anzupassen, wurde Puls8 von Grund auf als native Kubernetes-Plattform entwickelt. Teams können damit Speicher automatisiert, flexibel und zuverlässig verwalten und gleichzeitig die operative Sicherheit und Performance moderner Anwendungen sicherstellen.