Trends 2026 – Ultimo: Wer ohne KI managt, managt blind

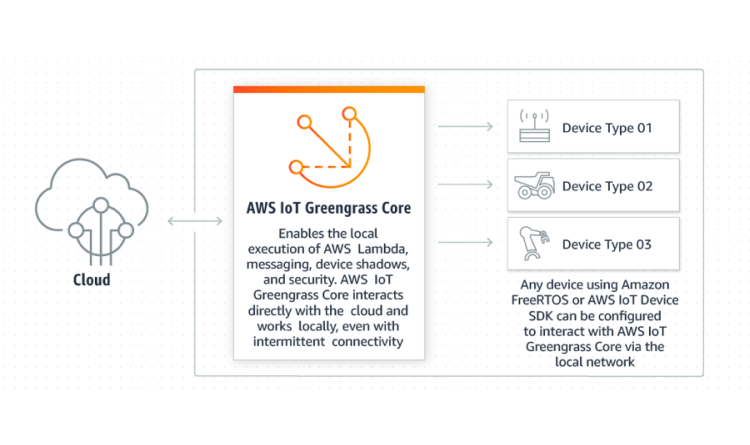

Berend Booms von Ultimo betont, dass das Asset Management vor dem größten Umbruch seit Jahrzehnten steht und KI 2026 zum Standard wird. Maschinelles Lernen soll Geräteausfälle bereits sechs bis zwölf Monate im Voraus mit hoher Präzision prognostizieren können. IoT-gestützte, vorausschauende Wartung kann laut Booms Vorhersagegenauigkeiten von über 90 Prozent erreichen und wird durch zusätzliche Daten weiter verbessert. Die Kombination aus KI, IoT-Sensorik und digitalen Zwillingen schafft ein umfassendes Echtzeit-Monitoring, das Wartungsintervalle an der tatsächlichen Nutzung ausrichtet. Darüber hinaus wird KI künftig auch Beschaffung, Ersatzteilmanagement und strategische Entscheidungen im Asset Management maßgeblich beeinflussen.

Weiterlesen