Multi-Faktor-Authentifizierung in der AWS Management Console konfigurieren

Bei der Konfiguration der Multi-Faktor-Authentifizierung (MFA) in der AWS Management Console haben Sie verschiedene Auswahlmöglichkeiten. Sofern Sie ein physisches MFA-Gerät verwenden, können Sie über die gleichnamige Option einen entsprechenden sechsstelligen Code ausgeben lassen. Die Option „U2F-Sicherheitsschlüssel“ ist für Hardware gedacht, die über den USB-Port mit dem Computer verbunden ist. Bei solchen Devices gibt der Anwender einen Login-Code ein und erhält über das Gerät anschließend einen Code.

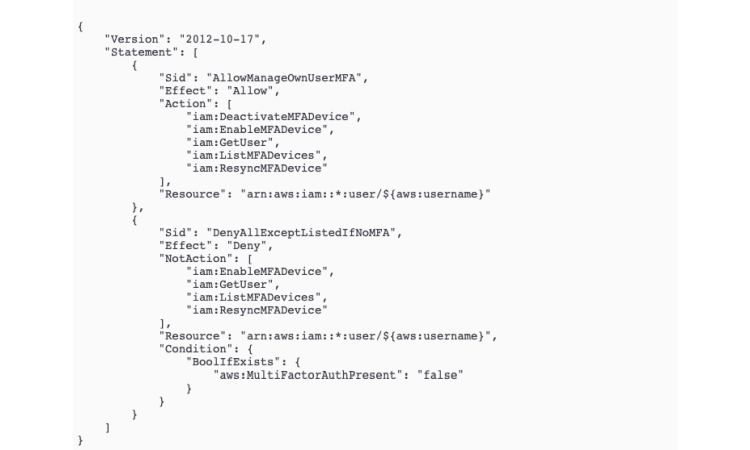

In der Grundeinstellung der Konsole müssen Sie einen physischen Zugriff auf die entsprechende MFA-Hardware haben. Praktischer ist es allerdings, den Benutzern selbst die Konfiguration und die Verwaltung der virtuellen MFA-Geräte zu erlauben. Das geschieht, indem Sie über die Konsole die Richtlinie „Ermöglicht es MFA-authentifizierten IAM-Benutzern, ihre eigenen Anmeldeinformationen auf der Seite ´My Security Credentials (Meine Sicherheitsanmeldeinformationen)´ zu verwalten“ aktivieren.

Die Option „Virtuelle MFA-Geräte“ betrifft Applikationen wie den Google Authenticator und Authy 2-Factor Authentication, die es jeweils für Android- und iOS-Systeme in den entsprechenden App Stores gibt. Wie physische MFA-Geräte müssen auch sie einem eindeutigen Benutzer zugeordnet sein.

Sie sollten die Benutzer eines virtuellen MFA-Geräts darauf hinweisen, dass idealerweise eine Kopie des QR-Codes oder des geheimen Schlüssels an einem sicheren Ort verwahrt werden sollte. Geht ein Handy verloren oder muss die App neu installiert werden, ist es dann nicht nötig, eine neue virtuelle MFA anzulegen.