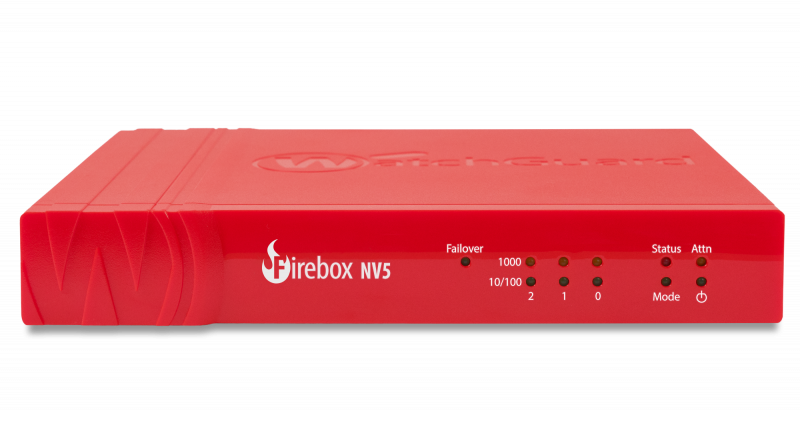

Neuer WiFi-6-Access-Point und neue VPN-Appliance von WatchGuard

WatchGuard bringt zwei neue Produkte auf den Markt. Dabei handelt es sich einmal um den WiFi-6-Access-Point „AP332CR“ und zum anderen um die Tabletop-Appliance „NV5 VPN Gateway“. Der Access Point lässt sich bei Bedarf auch außerhalb von Gebäuden nutzen, was nach Angaben des Herstellers dazu führt, dass die Benutzer überall auf nahtlosen Schutz zurückgreifen können. Die beiden neuen Produkte können über die WatchGuard Cloud zentral verwaltet werden, was ihre Stärken besonders zum Tragen bringen soll.

Weiterlesen