Vier Best Practices für höhere Identitätssicherheit

Autor/Redakteur: Mohamed Ibbich, Director Solutions Engineering bei BeyondTrust/gg

Zur schnellen Bereitstellung neuer Anwendungen konzentrieren sich Organisationen auf die Umsetzung von Cloud-First- und Rapid-Development-Initiativen. Die steigende Cloud-Nutzung, eine höhere Automatisierung von Software und der Einsatz maschineller Konten tragen zu einer wachsenden Verteilung digitaler Identitäten bei. Es gibt somit eine neue Bedrohungslage.

Die jüngsten Midnight-Blizzard-Angriffe auf E-Mail-Systeme von Microsoft und Hewlett Packard Enterprise zeigen beispielhaft, wie gefährlich sich die Kompromittierung unbeaufsichtigter Benutzerkonten auf das Gesamtunternehmen auswirken kann. Im Fall Microsoft hatten die Bedrohungsakteure ein altes Testmandantenkonto erfolgreich kompromittiert und konnten durch Lateral Movement im Netzwerk weitere Microsoft-Konten kapern — einschließlich der Konten von Führungskräften und aus der Rechts- und Sicherheitsabteilung sowie aus anderen Abteilungen.

Gefahrenerkennung und Empfehlungen

Organisationen sind auf eine hohe „Cyber-Resilienz“ angewiesen, die Gartner mit dem Begriff „Identity Threat Detection and Response“ (ITDR) kennzeichnet. Darunter fallen alle Maßnahmen zur Erkennung und Verhinderung des Missbrauchs von Anmeldeinformationen, Berechtigungskonten und anderen identitätsbezogenen Bedrohungen. Hier sind vier Best-Practice-Empfehlungen für eine sicherheitskonforme Verwaltung digitaler Identitäten:

1. Zentrale Erfassung von identitätsbezogenen Daten

Für einen lückenlosen Gesamtüberblick ist entscheidend, dass identitätsbasierte Informationen an zentraler Stelle zusammengefasst und einsehbar sind. Ein einheitlicher Ansatz ermöglicht es, Berechtigungen, Privilegien und Zugriffe im gesamten Unternehmen zu verwalten. Auf diese Weise lassen sich benutzerspezifische Rollen, Richtlinien und Berechtigungen konfigurieren, um Risiken bewerten und minimieren zu können.

2. Sicherheits-Management privilegierter Anmeldedaten

Nicht verwaltete Konten führen in geschäftlichen IT-Umgebungen zu potenziellen Sicherheitslücken und fehlerhaften Konfigurationen, die nicht erkannt werden. Sicherheitsadministratoren müssen wissen, ob privilegierte Azure AD-Konten beispielsweise von der Sicherheitsmanagement-Lösung überwacht werden. Ansonsten besteht die Gefahr, dass Bedrohungsakteure sich unbefugten Zugriff verschaffen und durch Seitwärtsbewegungen im Netzwerk sensible Daten auslesen.

3. Überprüfung der Nutzerdaten

Die hohe Anzahl an Nutzerkonten zieht im stressigen Arbeitsalltag oft Versäumnisse nach sich. Eine besonders große Gefahr geht dabei von verwaisten Konten aus. Scheiden Mitarbeiter aus einem Unternehmen aus, wird häufig vergessen, die betreffenden Konten zu deaktivieren. Ohne einen aktiven Besitzer, der auf verdächtige oder plötzliche Aktivitäten hinweist, stellen sie einen unnötigen Angriffsvektor dar. Angreifer, die sich Zugang zu diesen Konten verschaffen können, bleiben dann erst einmal unerkannt und fliegen gewissermaßen „unter dem Radar“.

Hinzu kommt, dass viele Anwender mit zu weit gefassten Berechtigungen arbeiten. Für kurzzeitig benötigte Applikationen werden dauerhaft Administratorrechte vergeben und nicht wieder entzogen. Least-Privilege-Vorgaben setzen dagegen durch, dass Mitarbeiter nur über diejenigen Nutzerrechte verfügen, die sie tatsächlich zur Erledigung ihrer Arbeit benötigen.

4. Erkennung von Schwachstellen bei der Nutzerauthentifizierung

Multi-Faktor-Authentifikation (MFA) zählt zu den effektivsten Sicherheitsmaßnahmen beim Schutz digitaler Identitäten — wenn Mitarbeiter sich an die Vorgaben halten und schwache MFA-Verfahren vermieden werden. Für die IT-Sicherheitsteams kommt es darauf an, gescheiterte Anmeldeversuche schnell zu erkennen und darauf reagieren zu können. Hilfreich sind dabei automatische Warnhinweise, die auf Fehlkonfigurationen oder deaktivierte Multi-Faktor-Authentifizierung aufmerksam machen.

Transparente Sicht auf Bedrohungen der Identitätssicherheit

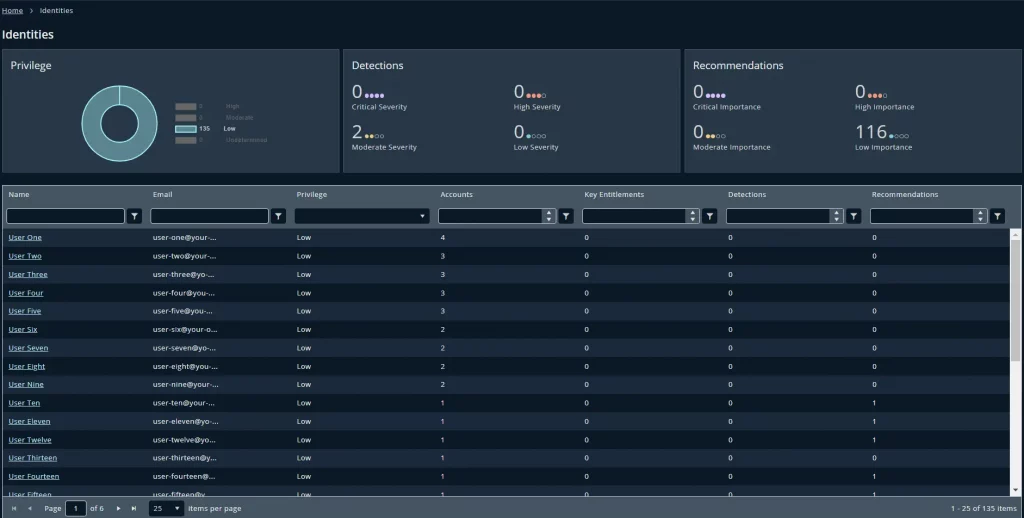

Zur Abwehr von Risiken und Angriffen auf die Identitätsinfrastruktur gilt es, einen zentralen Überblick über alle Identitäten, Konten, Berechtigungen und privilegierte Zugriffe in der gesamten IT-Landschaft zu bekommen. Das ermöglicht eine proaktive Risikominderung und frühzeitige Erkennung von Bedrohungen durch kompromittierte Identitäten oder missbrauchte Zugangsprivilegien. Neben der Überwachung spezifischer Identitätsangriffsvektoren generiert die BeyondTrust-Lösung Identity Security Insights beispielsweise Empfehlungen und gibt Einblick in die Techniken und Verfahren aktueller Hackerangriffe.

Akute Risiken wie die Nichtverwendung von Multi-Faktor-Authentifizierung bei Administrator-Benutzern oder das Hinzufügen neuer Identitätsanbieter (IdP) werden auf diese Weise erkannt. Mit diesem Wissen lassen sich für Angriffsversuche besonders anfällige Konten, die beispielsweise schwache MFA-Verfahren einsetzen oder Fehlkonfigurationen aufweisen, rechtzeitig härten. Das unterstützt IT-Sicherheitsverantwortliche im hektischen Arbeitsalltag, um aussagekräftige Einblicke zu bekommen und identitätsbasierte Gefahren beheben zu können.