Interview mit Andreas Süß, CEO DACH von aDvens.

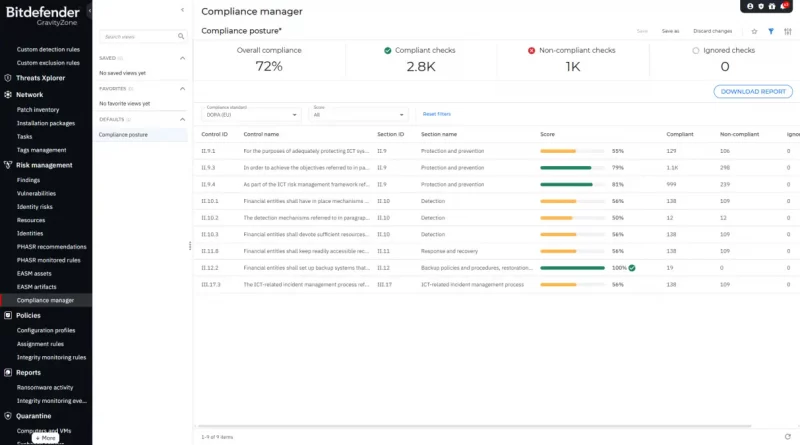

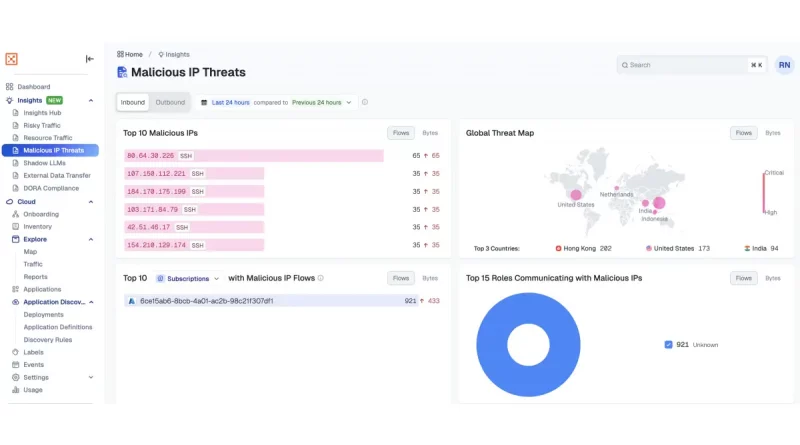

Sysbus: „Welche Entwicklungen oder Trends sehen Sie im IT-Security-Markt?“ Andreas Süß: „Wir sehen, dass sich CISOs verstärkt mit dem Thema Continuous Threat Exposure Management (CTEM) beschäftigen müssen. Das Thema wird jedoch von vielen Herstellern noch falsch verkauft, da es sich hier nicht um ein Produkt, sondern um einen Prozess handelt. Der erste Schritt, sich diesem Thema anzunähern, ist die Etablierung eines External Attack Surface Management (EASM). Dabei nimmt eine Organisation die Sicht eines Angreifers von außen ein, um auf diese Weise gefährdete, digitale Assets zu identifizieren. Genau dafür haben wir bei aDvens Lösungsansätze im Portfolio. Als Trusted Advisor ist es uns wichtig, hierbei nicht nur Produkte zu positionieren, sondern stets Lösungsansätze und Services bereitzustellen. Gerade beim Thema CTEM geht es um so viel mehr als nur um eine Produktimplementierung. Wir wollen unsere Kunden dabei unterstützen, CTEM als fortlaufenden Prozess zu etablieren, um ihre Verwundbarkeit gegenüber Bedrohungen kontinuierlich zu überwachen und zu minimieren.

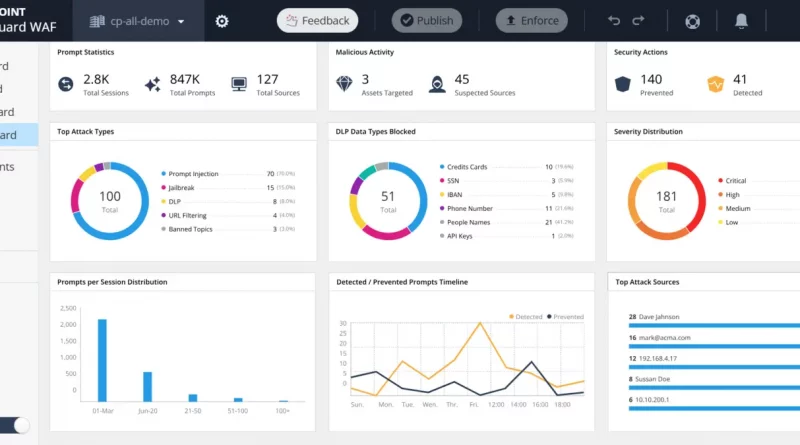

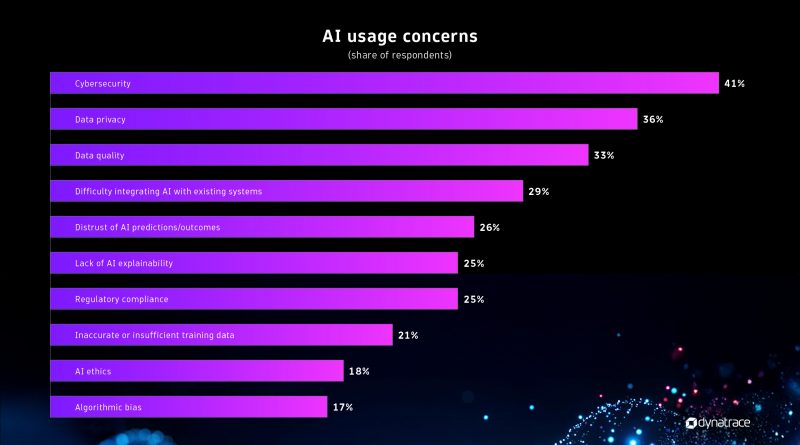

Ein weiterer Hype ist aktuell „Generative AI“. In der IT-Sicherheit ist dieser Trend jedoch mit großen Herausforderungen verbunden. Durch Angreifer manipulierte Trainingsdaten in Large Language Models (LLMs) sind aktuell beispielsweise nur sehr schwer zu erkennen. Eine kontinuierliche Überprüfung der Ein- und Ausgabedaten der generativen KI stellt damit einen weiteren wichtigen und aktiven Schutz vor Manipulation dar. Heute gibt es bereits innovative Lösungsansätze zu diesen Herausforderungen, die wir bei aDvens mit unseren Kunden diskutieren und auch umsetzen.“

Weiterlesen