Computer-Forensik: Unverzichtbares Werkzeug beim Aufklären von IT-Sicherheitsvorfällen

Autor/Redakteurin: Gereon Tillenburg, CEO der TWINSOFT GmbH & Co. KG/dcg

Bei der Computer-Forensik geht es darum, von einer kompromittierten IT-Komponente Beweise für einen Cyber-Angriff oder Datendiebstahl zu sammeln, zu sichern und in einer Form aufzuarbeiten, in der es möglich ist, sie beispielsweise vor Gericht vorzulegen. Dazu müssen die Ergebnisse stimmig und überprüfbar sein, einen Standard für die Gerichtsfestigkeit gibt es derzeit nämlich nicht.

Im Rahmen der IT-Forensik kommen unterschiedliche Analyse- und Untersuchungstechniken zum Einsatz und die Untersuchung läuft in strukturierter Form ab. Am Ende der forensischen Untersuchung steht eine dokumentierte Beweiskette, die darüber Aufschluss gibt, was auf dem betroffenen System genau passiert ist und wer dafür die Verantwortung trägt.

In der Praxis handelt es sich bei einer forensischen Untersuchung in den meisten Fällen um die Wiederherstellung von Daten. Dabei müssen die Verantwortlichen Richtlinien einhalten, die sicher stellen, dass die Integrität der Informationen gewahrt bleibt.

Die verschiedenen Arten der Computer-Forensik

Es existieren unterschiedliche Arten der Computer-Forensik, die verschiedene Anwendungsbereiche abdecken:

- Datenbankforensik kümmert sich um Datenbankinformationen und Metadaten

- E-Mail-Forensik umfasst nicht nur E-Mails, sondern auch Kontakt- und Kalenderdaten

- Malware-Forensik übernimmt die Code-Analyse und identifiziert die Nutzlast von Ransomware und Trojanern

- Speicherforensik befasst sich mit Caches und Arbeitsspeichern

- Mobile Forensik nimmt Mobilgeräte unter die Lupe

- Netzwerkforensik dient zur Überwachung des Netzwerkverkehrs, beispielsweise mit IDS/IPS-Systemen oder der Analyse von Firewall-Logs

Zu den Anwendungsgebieten der Computer-Forensik gehören die Aufklärung von Cyberkriminalität (Datendiebstahl, Hacking, etc.) sowie die Untersuchung physischer Verbrechen wie von Einbrüchen und Mord. Auch Datenwiederherstellungen, beispielsweise nach Ausfällen oder versehentlichen Formatierungen von Datenträgern, haben eine hohe Relevanz.

Im praktischen Einsatz hat sich die S-A-P-Vorgehensweise bewährt:

- Datensammlung (Secure): Wenn möglich, erstellen die zuständigen Mitarbeiter hierzu zunächst einmal eine Kopie des betroffenen Geräts. Alle Untersuchungen finden dann mit Hilfe der Kopie statt, so dass das Original – beispielsweise eine Festplatte – unverändert erhalten bleibt und als Beweisstück dienen kann. Es besteht aber auch die Option, Informationen für die Forensik zu verwenden, die öffentlich zur Verfügung stehen, wie beispielsweise Einträge in Foren oder Sozialen Netzen. Sollen Daten im Arbeitsspeicher untersucht werden, so müssen diese natürlich erhalten bleiben, etwa dadurch, dass sie Stromversorgung des jeweiligen Devices sichergestellt bleibt (Live-Forensik).

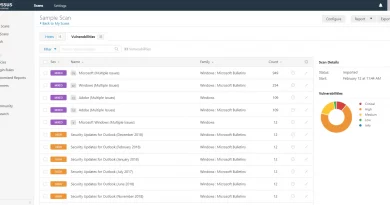

- Analyse (Analysis): Hier kommen unterschiedliche Werkzeuge zum Einsatz, um herauszufinden, welche Daten wann von wem modifiziert wurden. Auf diese Weise wird herausgearbeitet, was konkret auf dem betroffenen Gerät vorging. Parallel dazu erfolgt die Dokumentation des Vorgehens und der herausgefundenen Ergebnisse.

- Präsentation (Presentation): In dieser Phase präsentieren die Forensik-Spezialisten ihre Ergebnisse, beispielsweise einem Richter oder einem IT-Verantwortlichen im Unternehmen.

In der Forensik kommen sowohl Expertenwissen als auch diverse Techniken zum Einsatz. Gängig sind in diesem Zusammenhang unter anderem laufwerksübergreifende Analysen: Bei diesen Analysen vergleichen und korrelieren die Verantwortlichen Informationen, die von mehreren Quellen kommen und klären auf diese Weise Ähnlichkeiten und stellen Zusammenhänge her. Das führt im Erfolgsfall zur Erkennung von Anomalien.

Dazu kommen Live-Analysen: Hier setzen die Spezialisten im laufenden Betrieb auf einem verdächtigen Gerät System- und Analysewerkzeuge ein. Dieses Vorgehen eignet sich zum Untersuchen von flüchtigen Daten im Cache oder Arbeitsspeicher.

Bei der stochastischen Forensik untersuchen die Verantwortlichen unbeabsichtigte Datenveränderungen, die sich aus digitalen Prozessen ergeben. Dazu gehört beispielsweise eine mögliche Veränderung von Dateiattributen bei Kopiervorgängen. Auf diese Weise lassen sich Verletzungen des Datenschutzes durch Insider herausfinden.

Ebenfalls wichtig: Die Suche nach Daten in versteckten Ordnern und nicht zugewiesenem Speicherplatz. Das gleiche gilt für die umgekehrte Steganografie. Bei der Steganographie geht es darum, digitale Daten – beispielsweise in Bild-Dateien – zu verstecken. Die umgekehrte Steganografie soll diese Daten wieder sichtbar machen. Das funktioniert beispielsweise durch die Analyse von Datei-Hashes.

Bei der Wiederherstellung von Dateien untersuchen die zuständigen Mitarbeiter die Speicherkomponenten des betroffenen Systems, um Dateifragmente zu finden und miteinander zu verknüpfen. Auf diese Weise lassen sich Informationen wiederherstellen, die aus den Verzeichnissen der Datenträger gelöscht aber noch nicht physikalisch überschrieben wurden.

Ziele

Wie teilweise bereits erwähnt, verfolgt die Computer-Forensik konkret das Ziel, strukturierte Untersuchungen durchzuführen, dokumentierte Beweisketten zu erstellen und die auf dem betroffenen Computer-System durchgeführten Aktionen nachzuvollziehen. Außerdem spielt es eine wichtige Rolle, die für die entdeckten Vorfälle verantwortlichen Personen zu identifizieren und Gutachten für Gerichte und Versicherungen anzufertigen.

Karrierepfade, die für die Computer-Forensik relevant sind

Da es sich bei der Computer-Forensik um ein eigenes Fachgebiet handelt, gibt es für diesen Bereich auch unterschiedliche Berufswege. Die Cyber-Security-Analysten nehmen beispielsweise die gesammelten Daten unter die Lupe und gewinnen daraus Erkenntnisse, die später zum Einsatz kommen können, um Beweise zu untermauern und die Security-Strategie der Betroffenen zu verbessern. Der forensische Ingenieur sammelt im Gegensatz dazu im Rahmen der Erfassungsphase des forensischen Prozesses Daten und bereitet deren Analyse vor. Forensische Ingenieure stellen also fest, was auf den Geräten vorgefallen ist. Forensische kaufmännische Sachverständige spezialisieren sich wiederum auf das Aufdecken von Straftaten, die mit Geldwäsche und vergleichbaren finanziellen Transaktionen zusammenhängen. Es existieren zur IT-Forensik inzwischen auch diverse Bachelor- und Master-Studiengänge an Universitäten.

Herausforderungen für Forensiker

Forensiker werden in der Praxis mit einer großen Zahl an Herausforderungen konfrontiert. Dazu gehören:

- Verschlüsselung erschwert die Beweissammlung.

- Cloud Computing erschwert den direkten Zugang zu den Datenträgern.

- Cloud Computing wirkt rechtliche Fragen auf, da es schwieriger ist, die Konsistenz der Daten nachzuweisen.

- Datenschutz und Privatsphäre müssen sichergestellt werden.

- Es gibt auch zeitliche Herausforderungen, da die Daten zu sichern sind, bevor jemand sie manipulieren oder löschen kann.

- Heterogenität der Umgebungen: Forensiker müssen sich mit vielen unterschiedlichen Datei- und Betriebssystemen sowie IT-Komponenten auseinandersetzen.

- Neue Technologien wie KI sorgen für neue Herausforderungen.

Computer-Forensik ist ein Aufgabengebiet, in dem großes Know-How und umfassende Erfahrung gefragt sind. Übernehmen Mitarbeiter, denen die erforderlichen Kenntnisse fehlen, damit zusammenhängende Aufgaben, so ist die Gefahr groß, dass sie aus Versehen Daten vernichten oder kompromittieren und so das ganze Projekt zum Scheitern bringen. Deswegen ist es immer empfehlenswert, Spezialisten mit solchen Aufgaben zu betrauen.

Direkter Link zu Twinsoft: TWINSOFT