Wazuh: SIEM und XDR mit Open Source

Autoren/Redakteurin: Achala Bagawathsing und Dr. Götz Güttich, IT-Security-Consultants bei TWINSOFT/dcg

Wazuh ist eine Sicherheitsplattform auf Open-Source-Basis, die sowohl XDR- (Extended Detection and Response), als auch SIEM-Funktionalitäten (Security Information and Event Management) mitbringt. Konkret ist die Lösung nutzbar, um im Netz für Threat Intelligence und Endpoint Security zu sorgen und Security Operations sowie Cloud Security zu realisieren. Wir haben Wazuh bei uns in Betrieb genommen und analysiert, wie die tägliche Arbeit damit abläuft und was für einen Nutzen das Tool in der Praxis hat.

Das System besteht aus vier unterschiedlichen Komponenten:

- Die Agenten laufen auf den abzusichernden Endpoints, beispielsweise unter Linux/Unix, macOS und Windows und sammeln dort Daten. Zusätzlich besteht die Option, Syslog-Quellen an das System anzubinden. Das macht es möglich, auch Geräte zu überwachen, auf denen sich kein Agent installieren lässt, wie Firewalls, Router und Switches.

- Der Wazuh Server empfängt die Daten von den Agenten und Syslog-Quellen und analysiert beziehungsweise verarbeitet sie. Dazu kommen Decoder und Regeln zum Einsatz.

- Der Wazuh Indexer stellt eine Volltextsuche in Verbindung mit einer Analytics Engine zur Verfügung. Diese Komponente indexiert und speichert die vom Server erzeugten Ereignisse.

- Das Wazuh Dashboard ist ein Web-Interface zur Datenvisualisierung und -analyse. Es umfasst diverse Sub-Dashboards und lässt sich einsetzen, um die Umgebung zu konfigurieren und die gesammelten Daten einzusehen.

Installation

Um Wazuh zu installieren, stehen verschiedene Optionen zur Verfügung. Die drei zentralen Komponenten Server, Indexer und Dashboard können entweder auf einem System zum Einsatz kommen, oder über mehrere Rechner verteilt installiert werden. Soll eine verteilte Installation Verwendung finden, so müssen die zuständigen Mitarbeiter diverse Konfigurationsdateien manuell anpassen, damit das Gesamtsystem reibungslos läuft. Möchte man alle drei Bestandteile auf einem Server einspielen, so steht dafür ein Skript bereit, dass diesen Vorgang automatisiert. Wazuh läuft ausschließlich unter Linux, offiziell unterstützt werden Amazon Linux 2, Amazon Linux 2023, CentOS 7 und 8, Red Hat Enterprise Linux 7, 8 und 9 sowie Ubuntu 16.04 oder neuer. Alternativ stehen auch noch andere Installationsmöglichkeiten offen, beispielsweise via Docker oder über ein VM-Image.

Für unseren Test wählten wir den Weg über das VM-Image und luden uns von der Webseite www.wazuh.com die entsprechende OVA-Datei herunter. Diese kommt mit Amazon Linux und lässt sich auf beliebigen Virtualisierungsumgebungen importieren. Wir verwendeten dazu einen Vmware-ESXi-Hypervisor.

Inbetriebnahme

Nach dem Einlesen der VM und dem ersten Start meldeten wir uns zunächst bei der Maschine an, änderten das Passwort und brachten die VM mit dem Befehl „sudo yum -y update“ auf den aktuellen Stand. Im nächsten Schritt verbanden wir uns via Browser mit dem Wazuh-Dashboard, das unter der URL https://{IP-Adresse der VM} zur Verfügung steht.

Die Verteilung der Agenten

Um die Agenten im Netz zu verteilen, stehen ebenfalls unterschiedliche Möglichkeiten zur Verfügung. Man kann die Windows-Version beispielsweise über die Wazuh-Webseite als msi-Datei herunterladen und im Netz verteilen. In kleineren Umgebungen besteht zusätzlich die Option, über das Web-Interface Kommandozeilenbefehle zu erzeugen, die den Agenten herunterladen, installieren und konfigurieren. Für unsere Untersuchung gingen wir den zweiten Weg und installierten Agenten auf diversen Endpoints, die unter Raspberry PI OS in der 32-Bit-Version, Ubuntu-Linux 18.04 (auch in der 32-Bit-Version), Ubuntu-Linux 22.04, macOS 15.3 und Windows 10, Windows 11 sowie Windows Server 2019 liefen. Dabei traten keine Probleme auf und die betroffenen Rechner meldeten sich kurz darauf beim Server.

Funktionalität im laufenden Betrieb

Nach dem Login findet sich der Administrator auf einer Übersichtsseite wieder, die ihn über die aktiven und getrennten Agenten und über die Alerts der letzten 24 Stunden informiert. Darunter kann man über diverse Einträge zu den einzelnen Funktionen des Systems navigieren, alternativ lassen sich die ganzen Features aber auch über ein Menü auf der linken Seite ansteuern. Gehen wir jetzt einmal genauer auf die Funktionen ein, die Wazuh bereitstellt.

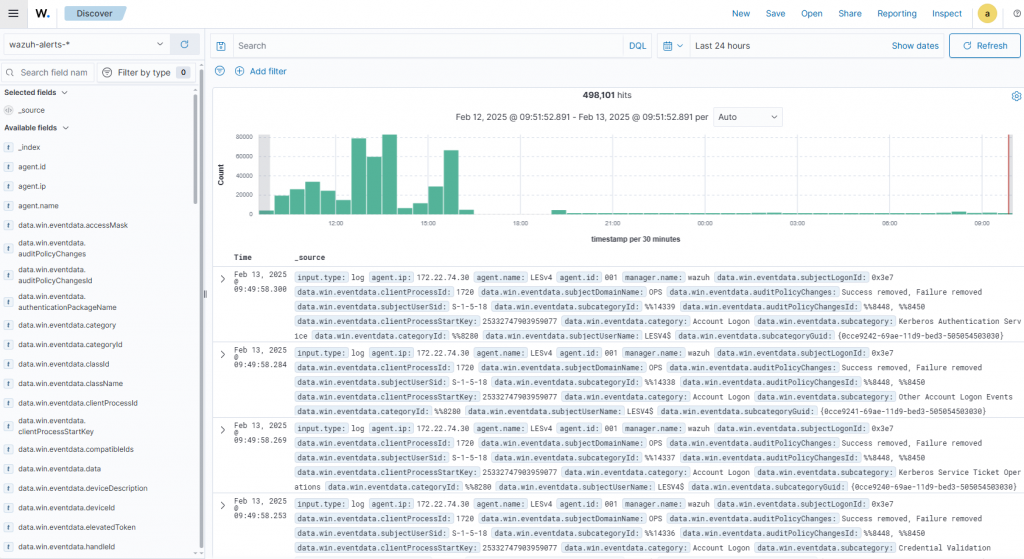

Explore

Der Bereich „explore“ hilft den Anwendern, die Daten im System zu analysieren. Unter „Discover“ steht eine Suche durch alle geloggten Ereignisse zur Verfügung.

Das System ermöglicht die Durchführung von Suchanfragen mit verschiedenen Methoden. Die Verantwortlichen können beispielsweise Daten aus verschiedenen Quellen, wie etwa Alarme und Verwundbarkeiten durchsuchen. Die Eingabe von Begriffen oder Werten in die Suchleiste ermöglicht einfache Suchvorgänge. Filter lassen sich hinzufügen. Felder und Werte können direkt auf der Benutzeroberfläche ausgewählt und die Ergebnisse gefiltert werden. Eine Anpassung des Zeitraums stellt ebenfalls kein Problem dar.

Unter „Dashboards“ lassen sich benutzerdefinierte Dashboards erzeugen, die jeweils die für die aktuelle Umgebung relevanten Daten umfassen. Der Eintrag “Visualisierungen” ermöglicht das Anlegen einzelner Visualisierungen, wie beispielsweise eine Zusammenfassung der Alerts eines bestimmten Systems. Diese lassen sich dann zu Dashboards zusammenfassen.

Ebenfalls von Interesse: das Reporting. Reports erzeugt das System anhand von Dashboards, Visualisierungen und zuvor gespeicherten Suchen. Die Reports können On-Demand oder automatisiert über einen Zeitplaner erstellt werden.

Von großer Wichtigkeit sind die Alarme: Diese werden über „Monitors“ definiert, die Abfragen enthalten. Damit lassen sich beispielsweise bestimmte Werte konstant überwachen. Überschreiten die überwachten Werte bestimmte zuvor festgelegte Grenzwerte, so löst das System Alarm aus und lässt sich bei Bedarf auch so einrichten, dass es diese Alarme via Slack, Chime, Microsoft Teams, M-Mail, Amazon SNS oder einen Custom Webhook verschickt.

Endpoint Security

Im Rahmen der Endpoint Security bietet Wazuh unter anderem ein Configuration Assessment an. Dabei untersucht das System, ob ein Endpoint in Bezug auf seine Konfigurationseinstellungen bestimmten Regeln, wie etwa dem CIS Microsoft Windows 10 Enterprise Benchmark, entspricht. Regelverstöße werden tabellarisch aufgelistet und die Verantwortlichen können anhand dieser Auflistungen klären, ob sie ihre Konfiguration anpassen möchten oder nicht.

Die Malware-Detection findet verdächtige Programme und alternative Datenströme in NTFS-Dateisystemen. Das File Integrity Monitoring lässt sich nutzen, um die Integrität bestimmter Dateien auf den Zielsystemen im Auge zu behalten.

Threat Intelligence

Um die Treat-Hunting-Funktion unter die Lupe zu nehmen, verwendeten wir hydra, um einen SSH-Server mit Hilfe von parallelen Brute-Force-Login-Attacken anzugreifen. Dazu setzten wir folgenden Befehl ein:

hydra -l {Benutzername} -P rockyou.txt ssh://{IP-Adresse des Zielservers}

Wie zu erwarten war, erschienen die erfolglosen Login-Versuche kurz darauf in der Wazuh-Übersicht und wir konnten und im Detail über die Vorgänge informieren.

Vulnerability Detection

Die Vulnerability-Detection findet auf den überwachten Systemen Schwachstellen in installierten Programmen und Betriebssystemen, was problemlos funktionierte. Bei dieser Funktion kommen externe Schwachstellen-Feeds zum Einsatz. Dazu gehören Feeds von den Amazon Linux Advisories Security (ALAS), Arch Linux, Canonical, Debian, Microsoft, Red Hat und aus der National Vulnerability Database (NVD). Im Betrieb scannt der Agent von Wazuh auf dem jeweiligen Endpoint die installierten Anwendungen und schickt die daraus resultierende Liste zusammen mit Betriebssysteminformationen an den Wazuh-Manager. Durch Vergleiche der von den Agenten gesammelten Listen mit der Schwachstellendatenbank des Managers erkennt das System dann die Schwachstellen, die auf den Endpoints existieren. Der „MITRE ATT&AK“-Eintrag lässt sich schließlich nutzen, um von Wazuh erzeugte Einträge mit spezifischen Taktiken und Techniken des MITRE ATT&AT-Frameworks in Relation zu setzen.

Security Operations

In diesem Bereich analysiert Wazuh, ob die überwachten Systeme konform zu bestimmten Standards beziehungsweise Vorschiften sind. Konkret sind das PCI DSS, DSGVO, HIPAA, NIST 800-53 und TSC.

Cloud Security

Im Bereich „Cloud Security“ lassen sich diverse andere Dienste absichern. Dazu gehören Docker, Amazon Web Services (AWS), Google Cloud, GitHub und Office 365.

Wazuh-Verwaltung

Die restlichen Einträge des Konfigurationsinterfaces befassen sich mit der Verwaltung von Wazuh selbst, also dem Management der Agenten, des Servers, des Indexers und des Dashboards. Interessant ist hier vor allem der Eintrag „Summary“ in der Agenten-Management-Rubrik, da sich hier die verbundenen Endpoints einsehen lassen und da hier auch die Option besteht, die Agenten zu verwalten.

Zusammenfassung und Fazit

Wazuh verfügt über einen riesige Funktionsumfang und ein etwas gewöhnungsbedürftiges Interface. Klickt man beispielsweise auf einen Listeneintrag mit den Top 5 Alerts eines Endpoints, so öffnet sich keine Liste mit den genannten Alerts, sondern eine Option zum Ändern der Farbe des Eintrags. Die Liste muss durch einen Klick auf das entsprechende Segment der daneben angezeigten Tortengrafik angesteuert werden, was im ersten Moment nicht intuitiv ist.

Außerdem sind viele Funktionen, die die Datenauswertung erleichtern und die Übersichtlichkeit erhöhen, nach der Installation des Systems nicht vorhanden. Es existiert beispielsweise im Web-Interface keine Option, beim Configuration Assessment bestimmte Einträge als „Acknowledged“ zu kennzeichnen und so auszublenden. Das ergibt im Betrieb keinen Sinn, da die zuständigen Mitarbeiter beim Configuration Assessment die Liste der Checks durchgehen sollten und dabei zu entscheiden haben, welche der Konfigurationsvorschläge sie umsetzen können und wollen und welche nicht. Heißt es beispielsweise, man solle sicherstellen, dass auf dem jeweiligen Host kein DNS-Server läuft und ist ein DNS-Server in der betroffenen Konfiguration auf dem Host zwingend erforderlich, so muss man diesen Check ausblenden können, da die dazugehörige Warnung sonst nie verschwindet. Genauso sieht es bei der Vulnerability Detection aus. Stuft Wazuh eine Vulnerability – beispielsweise auf einem Linux-System – als „Critical“ ein während die Distribution selbst die gleiche Vulnerability als „Medium“ ansieht (was in der Praxis durchaus vorkommt), so hat der Administrator auch dann keine Möglichkeit, die Vulnerability über das Web-Interface auszublenden, wenn er sich intensiv damit auseinandergesetzt hat. Sie wird weiterhin als „Critical“ angezeigt. Es gibt zwar diverse Optionen, Einträge über Manipulationen an den Konfigurationsdateien zu unterdrücken, das ist aber bei vielen derartigen Findings kein gangbarer Weg. Wazuh verhält sich also wie viele andere Open-Source-Projekte: überzeugender Leistungsumfang bei gleichzeitig teilweise kryptischer Bedienung.

Da Wazuh in einer Grundinstallation mit einem für ein SIEM sehr geringen Hardwarebedarf auskommt, kann das System prinzipiell bei Organisationen aller Größen zum Einsatz kommen. Das System ist sehr flexibel und skalierbar. Wie gesagt ist aber die Konfiguration keineswegs selbsterklärend, so dass Unternehmen ohne tiefere IT-Kenntnisse auf externe Beratung angewiesen sein dürften.