Kostenloses EthernNet/IP-Stack-Erkennungswerkzeug

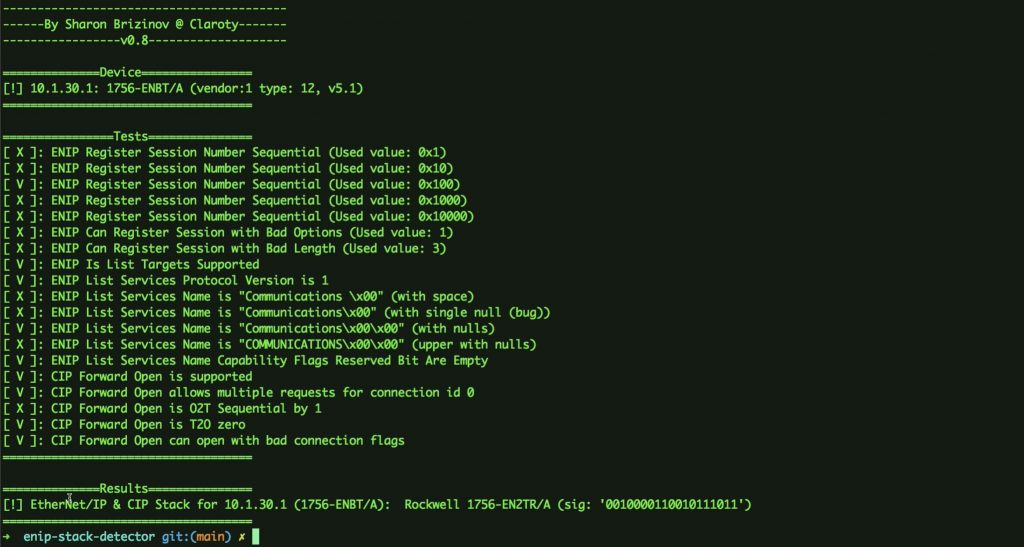

Das EtherNet/IP-Stack-Erkennungstool „ENIP & CIP Stack Detector“ von Team82 steht jetzt allen Interessierten kostenlos zur Verfügung. Der Zugriff erfolgt über sein GitHub-Repository. Das Werkzeug lässt sich von Betreibern industrieller Anlagen, Cybersicherheitsforschern und OT-Ingenieuren nutzen, um den ENIP-Stack-Code ihrer selbst entwickelten und ihrer kommerziell eingesetzten Produkte zu klassifizieren und zu identifizieren. Das hilft beim besseren Einschätzen der Gefährdungen, die sich aus neu entdeckten Schwachstellen ergeben und beim anschließenden Priorisieren der Aktualisierungen.

Team82 hat den EtherNet/IP & CIP Stack Detector als Kernstück mehrerer ENIP-bezogener Projekte eingesetzt, etwa bei der Offenlegung einer Stack-Overflow-Schwachstelle im 499ES ENIP-Stack von Real Time Automation (RTA) im November 2020. Durch weitere Offenlegungen wurde deutlich, dass Anlagenbetreiber oftmals Defizite bei der Identifizierung von betroffenen Geräten haben, sobald eine kritische ENIP-Stack-Schwachstelle identifiziert und veröffentlicht wurde: Bei vielen Produkten ist nicht klar, welche Software-Komponenten sie enthalten, etwa auch die implementierten Protokoll-Stacks. Mit dem neuen Tool kann dies nun überprüft werden.

Das Tool kann dabei zur Schwachstellenanalyse und -beseitigung oder zur Erkennung von Honeypots eingesetzt werden. So können Anlagenbetreiber das Tool einsetzen, um Geräte mit einem ENIP-Stack zu identifizieren, der von einer neu entdeckten Sicherheitslücke betroffen ist. Ohne eine software bill of materials (SBOM), also eine Art Stückliste der eingesetzten Software, sind die Benutzer häufig blind für die Komponenten, die in kommerziellen Produkten eingesetzt werden, und sind sich möglicherweise nicht bewusst, dass sie von kritischen Schwachstellen betroffen sind. Dies erschwert Entscheidungen über das Patch-Management und kann dazu führen, dass sie anfällig auch für veröffentlichte Sicherheitslücken sind. Das Tool eignet sich zudem, Honeypots zu klassifizieren und so zu optimieren, dass sie für Angreifer kaum als solche identifiziert werden können.

Weitere Informationen: Claroty-Blog, der Download-Link zum Tool findet sich hier.