Im Test: Confidential Computing mit der Enclaive Multi Cloud Platform

Autor: Dr. Götz Güttich, Senior IT-Security Consultant bei Twinsoft

Die Multi Cloud Platform von Enclaive soll Daten und Workloads vor unbefugten Zugriffen schützen und so den Weg zur digitalen Souveränität öffnen. Dazu verschlüsselt die Lösung die Informationen der Anwender nicht nur während der Übertragung und Speicherung, sondern auch während der Verarbeitung (at rest, in motion and in use). Das System arbeitet mit virtuellen Hardware-Security-Modulen (vHSM).

Enclaive wendet sich mit seinem Produkt an Behörden, Einrichtungen im Gesundheitswesen, Finanzdienstleister, die Industrie und Institutionen, die mit Recht und Steuern zu tun haben. Zu den Use-Cases gehören nach Herstellerangaben Cloud-Transformationen für Unternehmen und sichere Entwicklung sowie sicherer Betrieb. Dazu kommt noch die Entwicklung beziehungsweise der Betrieb von KI/ML-Tools. Die Lösung ist NIS2-, DSGVO- und Privacy-Shield-2.0-konform.

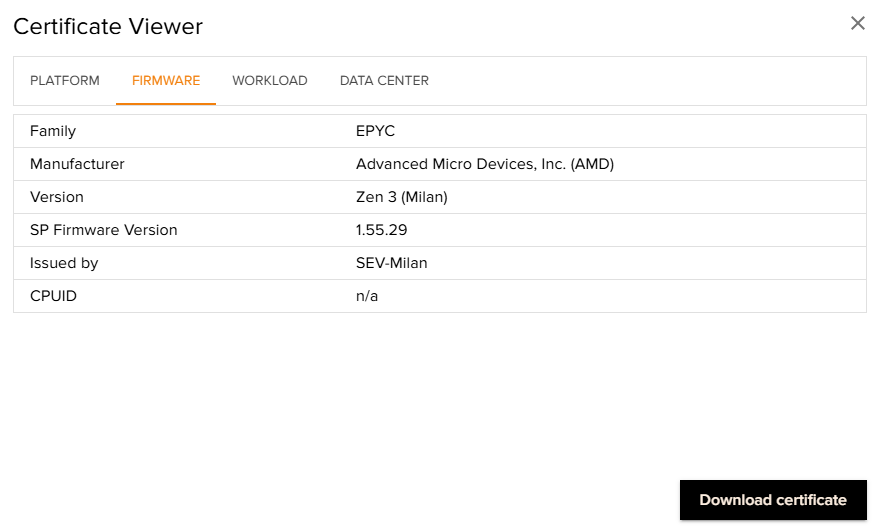

Der Enclaive-Confidential-Computing-Ansatz sichert den Umgang mit vertraulichen Informationen und die Verarbeitung sensibler Daten mit Hilfe von Technologien, die hardware-seitig in moderne CPUs integriert wurden. Dazu gehören AMD-SEV, Intel SGX, Intel TDX und ARM CCA. Cloud-Service-Provider wie Amazon, Google und Microsoft bieten diese Technologien an und machen sie so für alle verfügbar. Das bedeutet, dass Organisationen aller Art dazu in die Lage versetzt werden, ihre Workloads mit Hilfe von vertrauenswürdiger Hardware abzusichern.

Um diese Hardware zu nutzen, wäre es – ohne zusätzliche Dienstleistung – erforderlich, die betroffenen Anwendung entsprechend anzupassen. Dadurch könnten Silos entstehen und die Verwaltungskomplexität zunehmen.

Die Enclaive Multi Cloud Platform (EMCP)

Mit der Enclaive Multi Cloud Platform (EMCP) entfällt diese Anpassung. Enclaive bietet eine Software an, die die zugrundeliegende CPU-Hardware abstrahiert und zur Laufzeit direkt mit den darauf betriebenen Anwendungen kommuniziert. Das funktioniert über unterschiedliche Cloud-Plattformen und Prozessoren hinweg. Im Betrieb wird die dauerhafte Verschlüsselung der Daten genauso sichergestellt, wie die Verifikation der Authentizität des Codes. Da das Confidential Computing auf der Chip-Hardware aufsetzt, lässt sich mit der genannten Lösung ein sehr hohes Niveau an Vertrauen, Integrität und Sicherheit realisieren, ohne dabei hohe Leistungseinbußen hinnehmen zu müssen. Darüber hinaus sichert das Produkt – wie angesprochen – alle Daten: Im Arbeitsspeicher, auf Storage-Geräten, im Netzwerk und in der Cloud.

Mit ECMP lassen sich folglich bestehende Anwendungen relativ problemlos in die Cloud migrieren, ohne dass es dazu erforderlich ist, Zugeständnisse in Bezug auf Privatsphäre, Sicherheit und Isolation der Applikationen zu machen. Die Lösung unterstützt nicht nur Anwendungen im Allgemeinen, sondern auch Container, Kubernetes und Ähnliches.

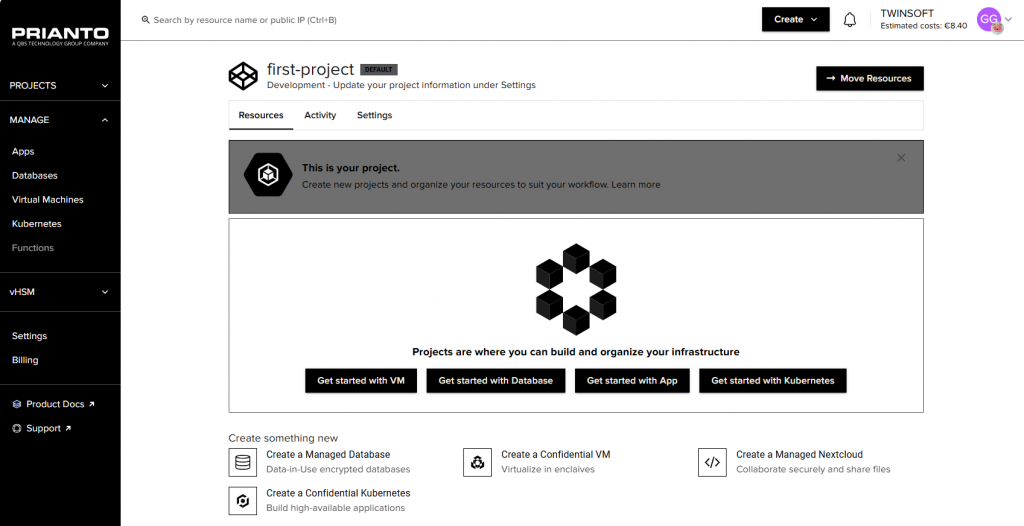

Loggt sich ein User beim Web-Interface der Lösung ein (uns stellte für diese Analyse der Enclaive-Partner „Prianto“ einen entsprechenden Zugang zur Verfügung), so landet er in einer Übersicht der existierenden Kundenprojekte. Hier hat er die Möglichkeit, Projekte anzulegen und zu verwalten.

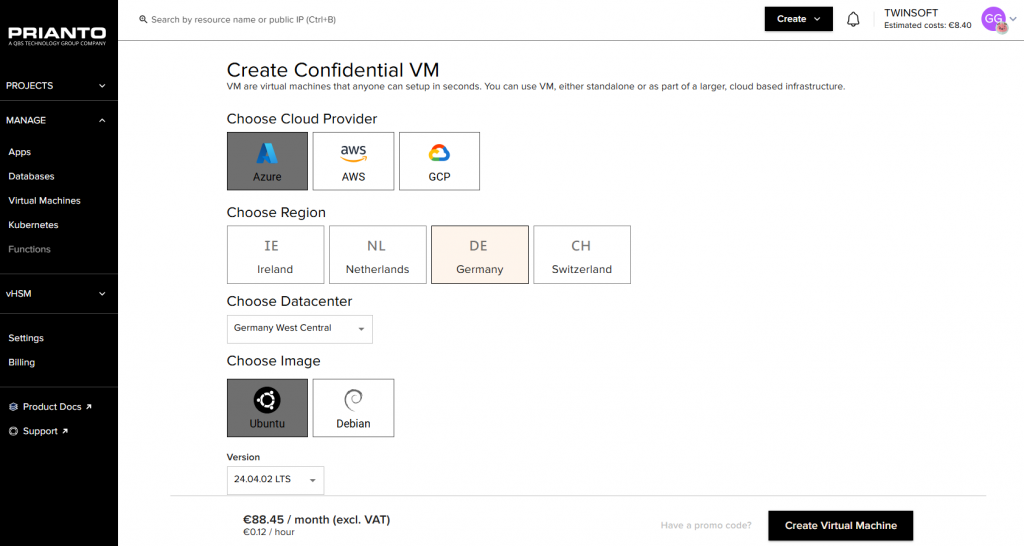

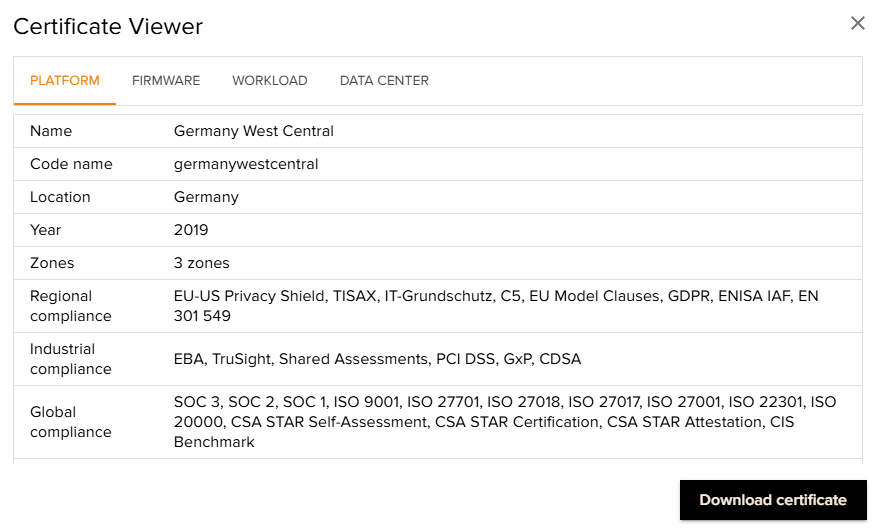

Unter „Manage“ lassen sich den Projekten verschlüsselte Anwendungen, Datenbanken, Kubernetes-Cluster und virtuelle Maschinen (VMs) hinzufügen. Möchte man eine VM in ein Projekt einbinden, so hat man zunächst die Möglichkeit, einen Cloud-Provider zu selektieren. In diesem Zusammenhang bietet Enclaive Azure, AWS und GCP an, in Zukunft sollen noch OVH, StackIT und WX-One hinzukommen. Im nächsten Schritt geht es an die Auswahl der Region, beispielsweise Irland oder Deutschland und des zu verwendenden Rechenzentrums.

Sobald die dazugehörigen Angaben gemacht wurden, können die zuständigen Mitarbeiter das zu verwendende Image und die zu nutzende Betriebssystemversion auswählen (Ubuntu oder Debian). Im nächsten Schritt kommt die Kategorie für die Instanz an die Reihe. Hier haben die Verantwortlichen die Wahl zwischen „General Purpose“ und „Storage Purpose“ und können sich für eine bestimmte Anzahl an vCPUs, Arbeitsspeicher und Storage-Speicher entscheiden. Das System gibt hier auch immer gleich die damit verbundenen Preise pro Stunde und pro Monat an.

Haben sich die zuständigen Mitarbeiter für eine bestimmte Instanz entschieden, können sie die Authentifizierungsmethode festlegen, hier bietet das System Passwörter oder SSH-Keys an. Zum Schluss geht es daran, die zu verwendende Subscription (bei AWS, Azure oder GCP) über einen API-Key auszuwählen und die Zahl der mit den gemachten Einstellungen zu erstellenden VMs anzugeben. Darüber hinaus besteht noch die Option, den VMs Namen zuzuweisen und das Projekt, mit dem sie verknüpft werden, zu selektieren.

Im Zusammenhang mit dem Preis ist es noch wichtig zu wissen, dass dieser sowohl die Lizenzkosten des jeweiligen Cloud-Providers, als auch die Ausgaben für Enclaive umfasst. Es gibt also keine versteckten Kosten.

Analog zur Einrichtung der VMs läuft die Integration der Anwendungen (hier unterstützt Enclaive derzeit Nextcloud und OpenDesk) und der Datenbanken. Letztere müssen momentan zwingend auf Basis von MariaDB realisiert werden. Bei den Kubernetes-Clustern besteht nicht nur die Möglichkeit, Cluster verschiedener Größen auszuwählen, sondern auch „Single Control Planes“ für Test- und Entwicklungsumgebungen.

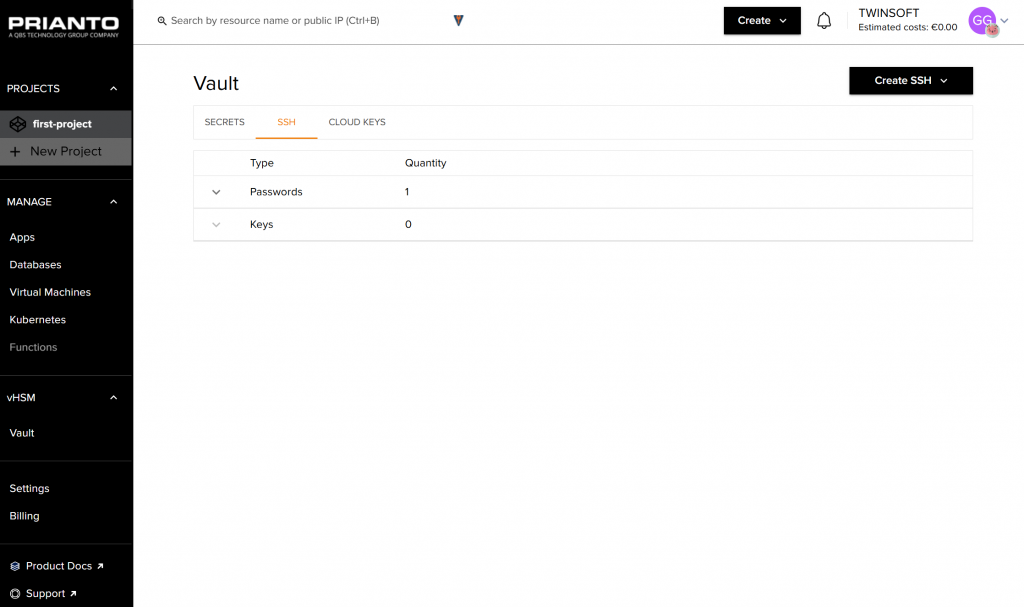

Die Credentials für Apps und Datenbanken, sowie für SSH-Zugänge und die Cloud-API-Keys werden über den Eintrag „Vault“ im Menü „vHSM“ verwaltet. Unter „Settings“ lassen sich Teams einrichten, API-Keys für Azure, AWS und GCP eintragen und Usage-Quotas für die genannten Cloud-Provider festlegen. Der Billing-Bereich ermöglicht es, die aktuellen Kosten und die Billing-History anzuzeigen und Billing Alerts zu definieren. Links zur Dokumentation und zum Support schließen den Leistungsumfang des Web-Interfaces ab.

Die Arbeit mit dem Enclaive-Web-Interface gestaltet sich folglich verhältnismäßig einfach und wir hatten im Betrieb wiederholt den Eindruck, dass die Konfiguration der Assets damit leichter zu realisieren ist, als mit den nativen Web-Interfaces der jeweiligen Cloud-Anbieter.

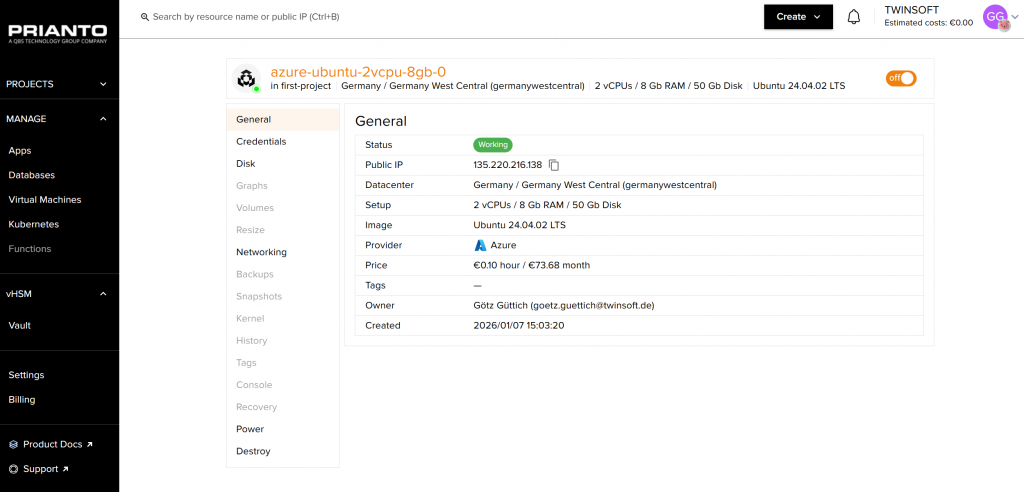

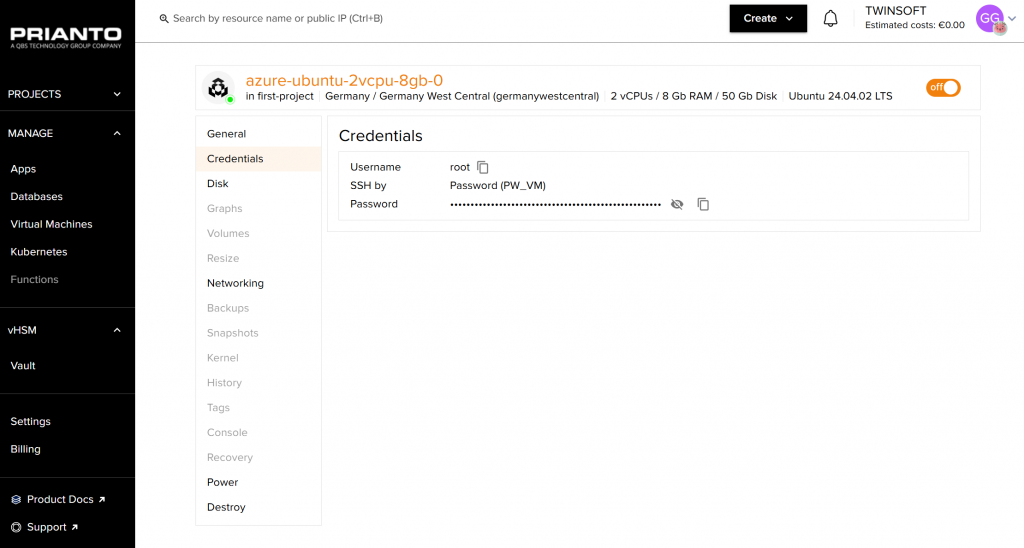

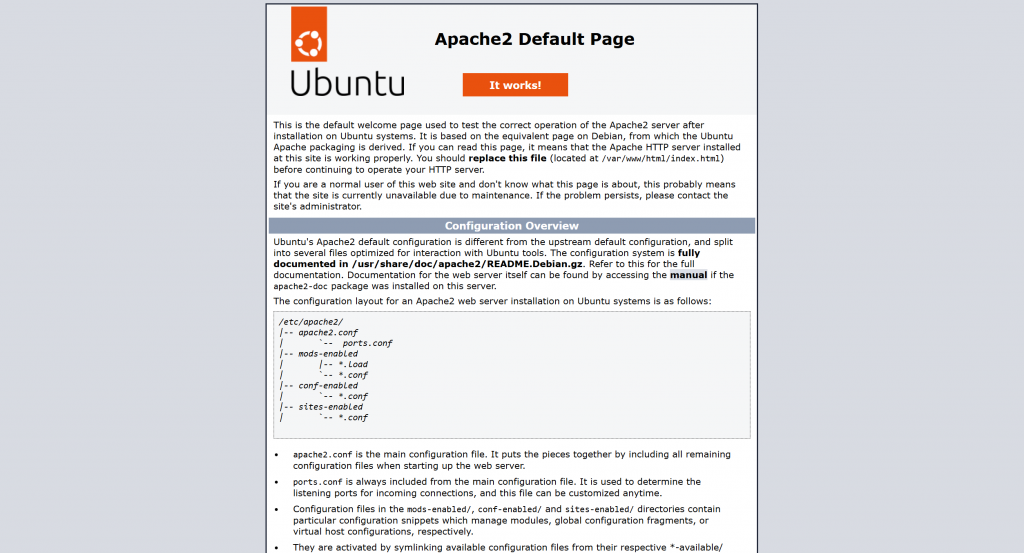

Für unseren Test legten wir eine Azure-basierte VM unter Ubuntu 24.04.02 LTS an. Dabei gingen wir so vor, wie eben beschrieben und es traten keinerlei Probleme auf. Im Betrieb verhielt sich die VM erwartungsgemäß, wir konnten verzögerungsfrei mit ihr arbeiten und sie für verschiedene Aufgaben verwenden. Beispielsweise installierten wir darauf Apache und setzten sie als Web-Server ein.

Im laufenden Betrieb haben die Anwender ECMP-basierter VMs die Option, sich über das Web-Interface eine Liste der vorhandenen VMs anzeigen zu lassen. In dieser Liste finden sich Informationen zum Status der jeweiligen VM (on/off) und zur Verschlüsselung und den Zertifikaten (letztere lassen sich hier auch herunterladen). Darüber hinaus besteht auch die Option, Credentials einzusehen und die VMs zu verschieben und zu löschen.

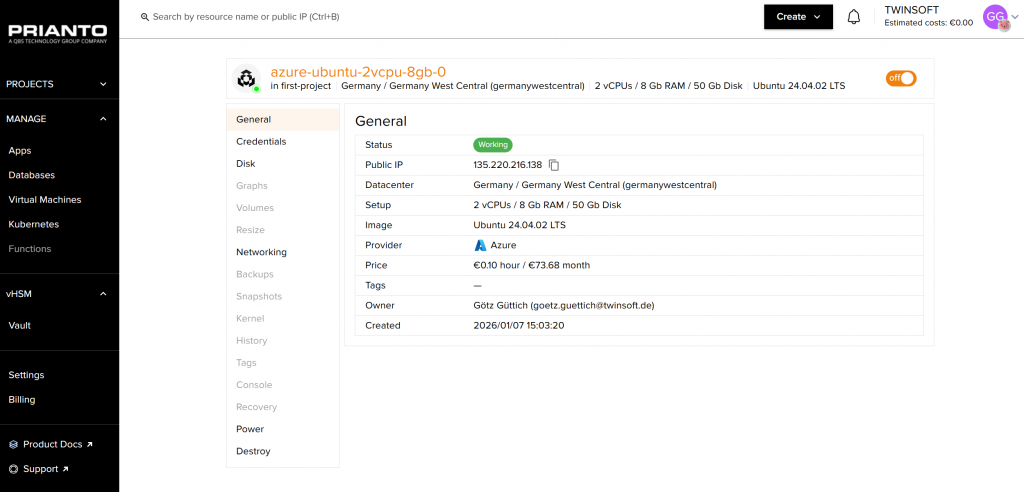

Wechseln die Verantwortlichen auf den Eintrag einer VM, so landen sie in einer Übersicht, die Aufschluss über den Status der VM (beispielsweise „Working“), die verwendete öffentliche IP-Adresse, das zum Einsatz kommende Rechenzentrum und das Setup mit CPUs, RAM und Disk gibt. Dazu kommen das verwendete Image (in unserem Fall Ubuntu 24.04.02 LTS), der Provider, die stündlichen und monatlichen Kosten, der Eigentümer, das Erstellungsdatum und eventuell vergebene Tags.

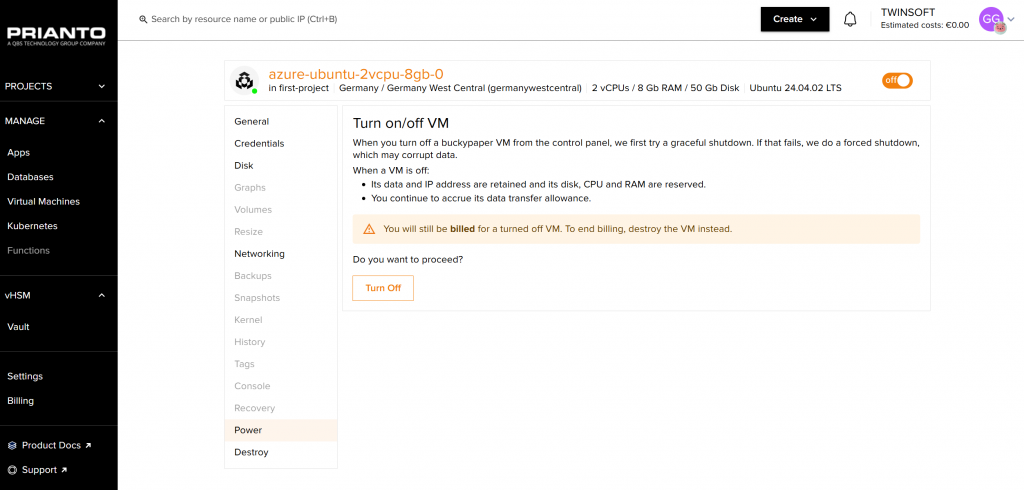

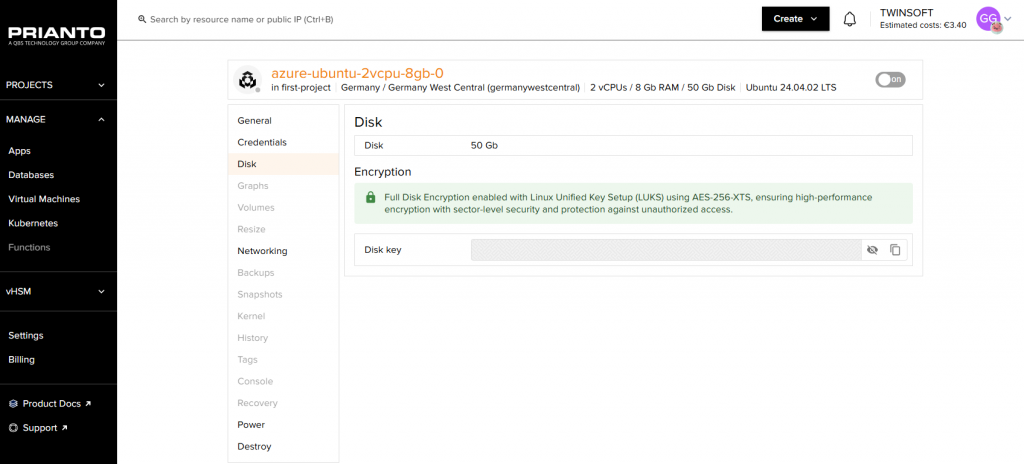

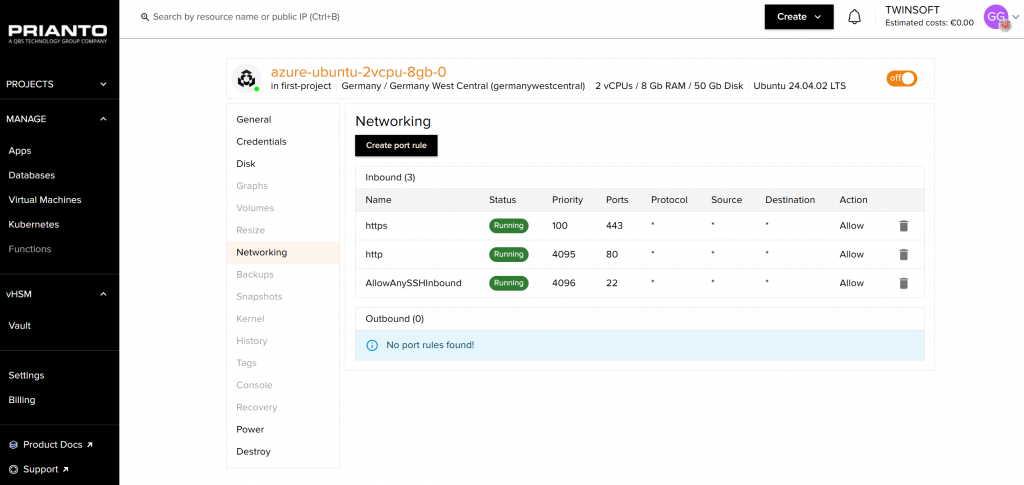

Auf der linken Seite befindet sich ein Menübereich, in dem sich noch andere Funktionen aufrufen lassen. Dazu gehören die verwendeten Credentials, die Disk mit dem eingesetzten Verschlüsselungs-Key, die Möglichkeit, die VM ein- und auszuschalten beziehungsweise zu löschen und die Netzwerkeinstellungen. Letztere lassen sich nutzen, um Firewall-Regeln anzulegen, die die Kommunikation der VM mit dem Internet steuern. Standardmäßig ist eingehender SSH-Verkehr zugelassen, damit sich die zuständigen Mitarbeiter mit der Konsole verbinden können. Im Test gaben wir auch noch den Zugriff auf unseren Web-Server frei, damit man ihn von überall aus nutzen konnte. Dabei traten keinerlei Probleme auf.

Etwas irritierend ist, dass Funktionen, die noch nicht implementiert wurden, ebenfalls im Web-Interface angezeigt werden, wenn auch in ausgegrauter Form. So sind beispielsweise Felder für „Graphs“, „Volumes“, „Resize“, „Backups“, „Snaphots“ und „History“ auf der VM-Management-Seite sichtbar, obwohl sich diese Funktionen derzeit noch auf der Roadmap befinden. Abgesehen davon arbeitet Enclaive derzeit an einer Funktion namens „Console“, die es ermöglichen soll, das CLI der VM direkt über den Browser zu nutzen.

Die Lösung von Enclaive lässt sich dank ihres im Wesentlichen übersichtlichen Web-Interfaces leicht in Betrieb nehmen und administrieren. Die wichtigsten Features zum Betrieb eines solchen Produkts wurden bereits umgesetzt und die Arbeit mit der Lösung im laufenden Betrieb läuft vollkommen problemlos ab. Einige Funktionen befinden sich derzeit noch in der Entwicklung und werden das Produkt in Zukunft noch interessanter machen. Administratoren, die verschlüsselte Cloud-Angebote nutzen wollen oder müssen, sollten auf jeden Fall einen Blick auf Enclaive werfen. Das gilt vor allem im Zusammenhang mit der derzeit immer stärker wachsenden Bedeutung von digital souveränen Installationen, die Daten vor außereuropäischen Zugriffen schützen.

Bildergalerie zum Test:

Direkter Link zu Enclaive: Die Macht vertraulichen Cloud-Computings für Ihr Unternehmen