Sicherheit in der Multi-Cloud: Die Komplexität reduzieren

Autorin/Redakteur: Tanja Hofmann, Lead Security Engineer bei McAfee/gg

Im Zuge der höheren Cloud-Nutzung setzen Unternehmen zunehmend auf Multi-Cloud Strategien als ideale IT-Umgebung: So kann effektiv auf individuelle IT-Anforderungen eingegangen werden, denn die Strategie erlaubt ein hohes Maß an Skalierbarkeit, sorgt oft für Kosteneinsparungen und bietet Mitarbeitern aufgrund vielfältiger Anwendungen sowie Services eine gute Grundlage, produktiv zu arbeiten. Jedoch ergeben sich trotz dieser Vorteile auch zahlreiche Schwachstellen, die vor allem auf der Komplexität von Multi-Cloud-Architekturen gründen.

Im Zuge der COVID-19-Pandemie mussten sich Belegschaften weltweit damit abfinden, vornehmlich von zu Hause aus ihrer Arbeit nachzugehen. Diese Umstellung war für viele IT-Leiter der Grund, nach neuen Wegen zu suchen, um dieser verteilten Belegschaft das Arbeiten von zu Hause aus zu ermöglichen – ohne dabei Sicherheit und Produktivität zu beeinträchtigen. Einer der meistgewählten Wege war dabei der Umzug in die Cloud – einzelne Daten, Anwendungen und sogar ganze Prozesse mussten quasi über Nacht überführt werden, um die „Business Continuity“ zu gewährleisten.

Dies spiegelt sich auch in Statistiken wider: Zu Beginn der Home Office-Phase ist die Cloud-Nutzung um satte 50 Prozent in die Höhe geschnellt. Seitdem ist dies in vielen Unternehmen zu einer Multi-Cloud-Landschaft herangewachsen. Jedoch fand der Übergang meist sehr spontan statt, weshalb die Frage nach einer effektiven (Multi-) Cloud-Sicherheitsstrategie oftmals vernachlässigt wurde – eine Lücke, die es schnellstmöglich zu füllen gilt. Schließlich ist das Risiko von Cyber-Bedrohungen – wie die Cloud-Nutzung selbst auch – angestiegen.

Fehlkonfigurationen bilden die größte Schwachstelle in Cloud Umgebungen

Eine Multi-Cloud-Umgebung besteht aus mehreren verschiedenen Cloud-Diensten und -Plattformen, mit denen Unternehmen Anforderungen wie Speicher, Datenschutz und Skalierbarkeit zu stemmen versuchen. Oft werden diese Dienste über Micro Services zur Verfügung gestellt. Für jeden Bereich und jeden Aspekt wird die jeweils passende Cloud-Instanz eingesetzt. Die Micro-Services funktionieren unabhängig voneinander und übernehmen jeweils nur einzelne oder wenige Aufgaben. Auf Grundlage dieser flexiblen, modularen Architektur lassen sich Änderungen an Cloud-nativen Applikationen schnell vornehmen. Dies bringt Unternehmen eine Menge Vorteile ein: Das hohe Maß an Flexibilität erlaubt es IT-Teams, Anwendungen nativ zu entwickeln und zu hosten.

Langfristig gesehen kann dies jedoch zu einer komplexen, intransparenten Herausforderung heranwachsen. Diese Komplexität erschwert die Absicherung der Cloud-Umgebung, da sich Schwachstellen nur bedingt und mit Zeitverzögerungen ausmachen lassen – eine Fahrlässigkeit, die Cyber-Kriminelle zu ihren Gunsten nutzen können. Zu diesen Schwachstellen zählen unter anderem Fehlkonfigurationen, einschließlich fehlerhafter Berechtigungsprotokolle oder Systeme, bei denen die aktuellsten Patches nicht aufgespielt wurden. Eine Möglichkeit, wie sich diese Lücken einschleichen: Standardkonfigurationen werden bei der Implementierung anstandslos übernommen und nicht an die eigenen Systemanforderungen angepasst. Hinzu kommt, dass Multi-Cloud-Umgebungen zeitintensive Aufmerksamkeit abverlangen: IT-Admins müssen wesentlich mehr Änderungen hinsichtlich der Konfiguration von Services und Anwendungen beachten als in einer einzelnen Cloud.

Cloud-Sicherheit ist nicht nur Sache des Cloud-Providers

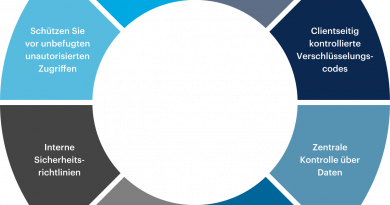

Um der Komplexität von Multi-Cloud-Umgebungen Herr zu werden, einen hohen Mehrwert zu schaffen und Cyber-Kriminellen den Weg in das System zu versperren, brauchen Unternehmen eine umfassende Sicherheitsstrategie. Grundlage für diese Strategie ist die Verteilung der Sicherheitszuständigkeiten. Für die Sicherheit in der Cloud sind nämlich nicht einzig und allein die Cloud-Anbieter verantwortlich. Vielmehr muss diese Verantwortung auf sämtliche Akteure – vom Provider über das Unternehmen selbst bis hin zum Endnutzer – verteilt werden. Das 360° Shared Responsibility Model liefert hierzu eine detaillierte Übersicht.