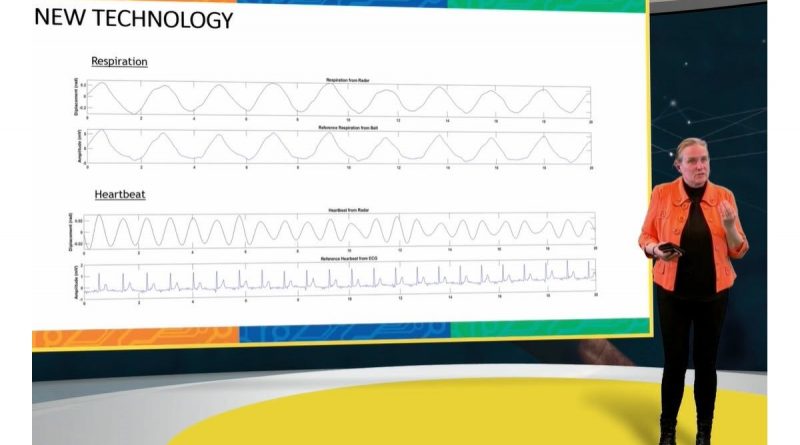

KI ist nicht nur ein Innovationsmotor, sondern vergrößert auch die Angriffsfläche

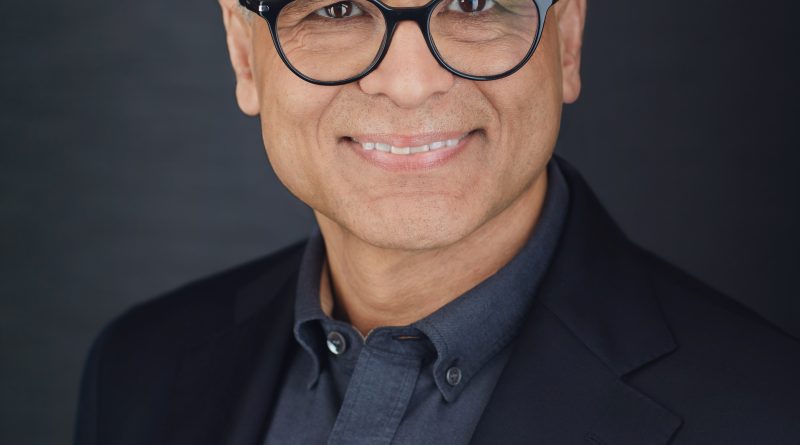

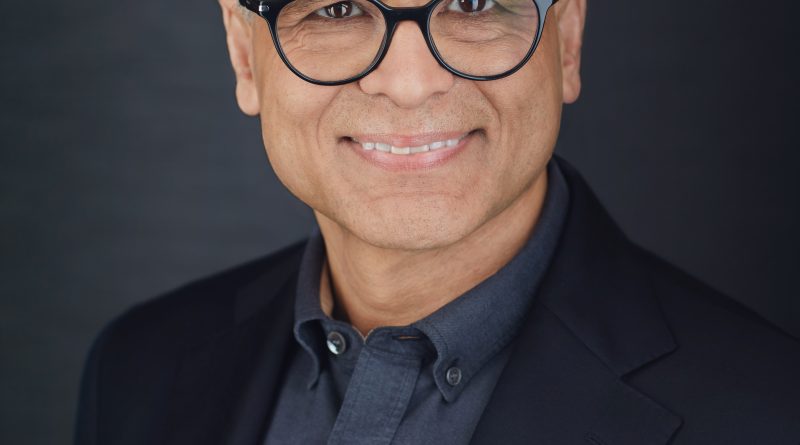

Christian Scharrer, Enterprise Architect und CTO Ambassador bei Dell Technologies in Deutschland, warnt vor den zunehmenden Cyberangriffen auf KI-Systeme. Manipulierte Eingaben oder kompromittierte Trainingsdaten können dazu führen, dass Modelle falsche oder gefährliche Ergebnisse liefern. Er betont, dass Sicherheit bereits bei der Entwicklung und im Training der KI-Systeme berücksichtigt werden muss. Dazu gehören eine gründliche Prüfung der Daten, der Einsatz von Guardrails sowie die kontinuierliche Überwachung der Modellleistung. Nur durch ein ganzheitliches Sicherheitskonzept lässt sich verhindern, dass KI-Systeme selbst zur Schwachstelle werden.

Weiterlesen