Wie EDR, NDR und MDR im Zusammenspiel für umfassende Cybersicherheit sorgen

Autor/Redakteur: Paul Smit, Director Professional Services bei ForeNova Technologies B.V./gg

Cyberattacken sind erfolgreich und folgenschwer, wenn die Angreifer genaue Kenntnisse über die Gegebenheiten und die Daten der Opfer-IT haben. Um diese zu erlangen, ist die Verweildauer der Hacker im angegriffenen Netz oft sehr lange. Um dies zu verhindern, muss die Abwehr bösartige Aktivitäten vorbeugend und frühzeitig unterbinden sowie die Exekution eines Angriffes noch währenddessen verhindern. Das kann nur eine gut informierte und tief gestaffelte IT-Sicherheit leisten. Sie hat den Datenverkehr und das Geschehen am Endpunkt im Blick. Die Kombination aus einer Network Detection and Response (NDR) und einer Endpoint Dectection and Response (EDR) bietet einen umfassenden Schutz. Zusätzlich unterstützt die menschliche Expertise externer Sicherheitsanalysten im Rahmen einer Managed Detection and Response die internen IT-Verantwortlichen und wird immer unentbehrlicher.

Die Spuren, die Angreifer im Netzverkehr und auf unterschiedlichen Endpunkten hinterlassen, geben entscheidende Hinweise für eine erfolgreiche Prävention und Abwehr. Diese beruhen vor allem auf dem Wissen und der kontinuierlichen Überwachung der gesamten IT. Eine Kombination aus NDR und EDR verbessert den notwendigen Wissensaustausch sowie die Koordination und Kooperation der Abwehr.

Umfassender Überblick über die Assets der IT

Die Aufgaben einer NDR sind vielfältig: Zum einen erkennt sie das Entstehen von neuen Verbindungen mit bislang unbekannten IP-Adressen, also etwa mit unbekannten externen Servern. Zum anderen sieht sie Unterschiede in der Datenmenge und der Zeit, in der diese zwischen bekannten Systemen fließen. Zudem weist sie auf unbekannte Assets im Netz hin – dies können beispielsweise eine Schatten-IT oder virtuelle Maschinen sein, die einmal angelegt und eventuell wieder vergessen wurden. EDR betrachtet dagegen alle zentral verwalteten Endpunkte mit einer IP-Adresse – dies können Windows-PCs oder Mac-Systeme von Mitarbeitern im Homeoffice, im Büro oder von unterwegs sein. Der EDR-Agent sieht, wenn sich ein Anwender in das System einwählt und gibt Alarm bei verdächtigen Prozessen. Er erkennt beispielsweise, ob ein Risiko von einem Notebook in einem Hotel-WLAN erzeugt wurde oder im privaten Netz des Mitarbeiters begründet liegt. Auch angemietete Cloud-Instanzen lassen sich mit EDR überwachen. Administratoren müssen lediglich einen Agenten in dieser installieren.

Abweichungen vom Normalbetrieb mit KI erkennen

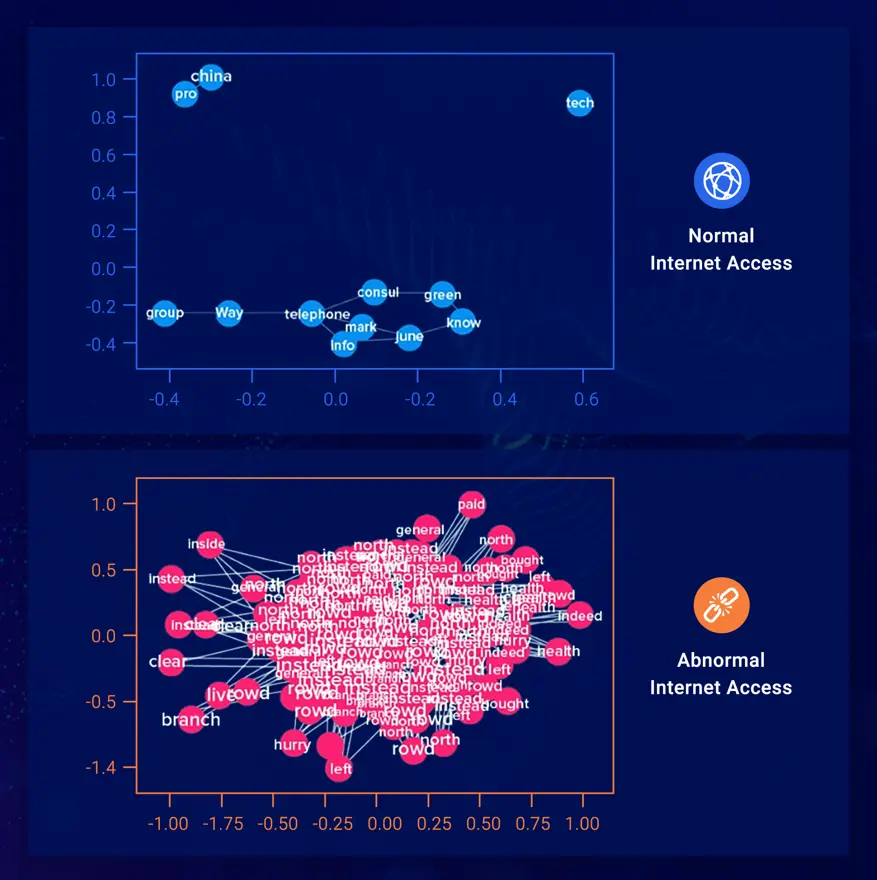

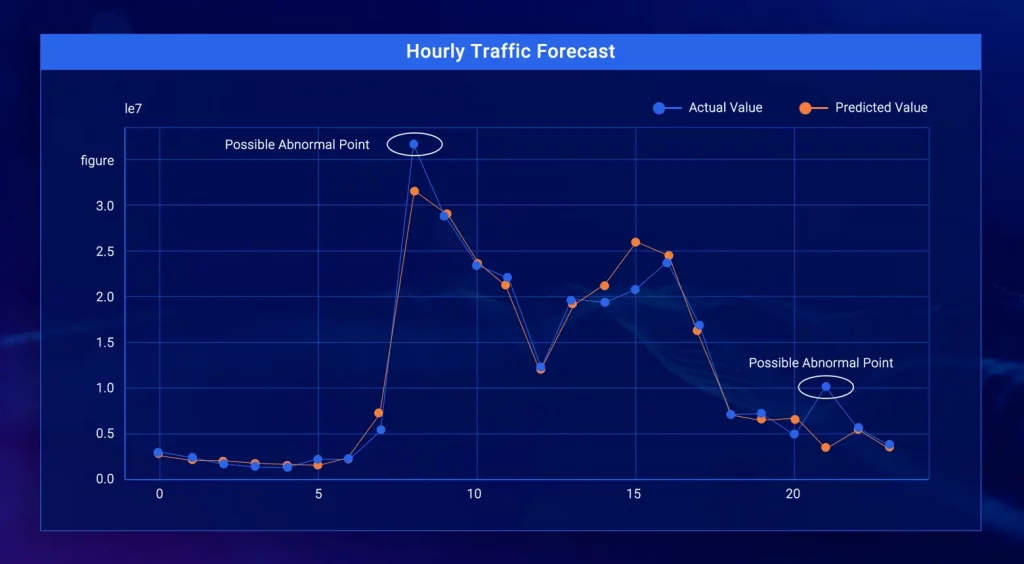

Wenn menschliche Beobachter mit der Analyse von Aktivitäten im Netz überfordert sind, kommt Künstliche Intelligenz (KI) ins Spiel. KI setzt fest, welche Modelle des Datenaustausches oder Abläufe auf einem Endpunkt normal und damit erlaubt sind. Illegitime Abläufe lassen sich durch den Abgleich leicht erkennen. Ein möglicher Angriff lässt sich dadurch schnell und effizient verhindern.

Die KI von EDR und NDR beobachten komplementär die verschiedenen Bereiche. Eine KI-basierte und durch Machine Learning (ML) ständig optimierte NDR erkennt anomale Muster im Datenverkehr, die auf den Aktivitäten der Hacker im Opfersystem beruhen. Diese Verhaltensanalyse spielt eine wichtige Rolle, um auffällige Manöver der Hacker bei Seitwärtsbewegungen nachzuzeichnen – auch dann, wenn Hacker ihre Aktivitäten mit legitimen Administrator-Tools tarnen. Wenn ein Tool einzelne Systeme der Reihe nach abgeht, spricht dies für das Vorgehen eines automatisierten bösartigen Scans auf Schwachstellen. Ein IT-Administrator, der eine konkrete Aufgabe im Kopf hat und sein System kennt, steuert dagegen gezielt die Orte an, die er untersuchen will.

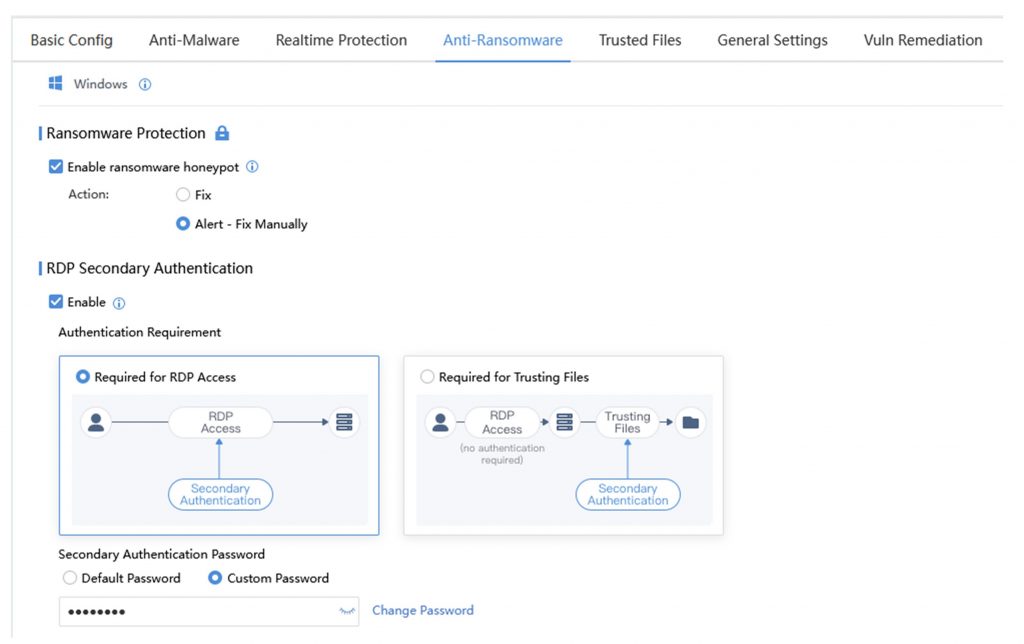

Ein intelligenter Endpunktschutz unterbindet die bösartige Datenexfiltration oder den Verschlüsselungsprozess unmittelbar beim Ausführen eines Angriffes. Er unterscheidet legitime von illegitimen Kompressionen oder Verschlüsselungen von Informationen.

Abwehr entlang der gesamten Killchain

Wenn man Endpunkt und Netzwerk beobachtet, kann man mehrstufige und langwieriger Angriffe im Keim ersticken oder im entscheidenden Moment abwehren. Die Threat Intelligence einer EDR wehrt einerseits mit Schadcode infizierte Phishing-Webseiten in einer Mail ebenso wie eine Malware ab, deren Signatur bekannt ist. Die Dunkelziffer, wie viele Attacken durch präventive Angriffe bereits im Ansatz verhindert wurden, ist wahrscheinlich – glücklicherweise – äußerst hoch.

Um den Angreifern auf die Spur zu kommen, legt eine EDR sogenannte Honeypot-Lockvögel aus. Durch das Angebot dieser Daten verraten sich Hacker durch ein Löschen oder Verschlüsseln dieser Köder-Datei. Die EDR blockiert dann umgehend die infizierten Systeme. IT-Teams blockieren zudem auch noch die Geräte, die mit den angegriffenen Zielen am häufigsten kommunizieren. Basis für diese Blockade ist ein Notfallplan, der auf der von einer NDR erstellten Netzverkehrsanalyse beruht.

Bereits zu einem sehr frühen Zeitpunkt erkennt eine NDR die Art und Weise, wie ein infiziertes System und ein bösartiger Command-and-Control-Server miteinander kommunizieren. Zu Analysezwecken untersucht sie längerfristige Manöver von Hackern, die beispielsweise auf die Suche nach weiteren Schwachstellen oder eine Eskalation von Privilegien digitaler Identitäten hindeuten.

NDR und EDR mit sich ergänzenden Kompetenzen

NDR und EDR arbeiten im engen Austausch. Die Analyse des Netzverkehrs veranlasst eine effiziente Mikrosegmentierung durch ihre Kenntnis, welche Systeme miteinander im Normalbetrieb interagieren. Die NDR erkennt eine Datenexfiltration anhand des Datenverkehrs, die EDR stoppt sie. In einem anderen Fall alarmiert NDR eine Firewall, um verdächtige Kommunikation zu unterbinden. Sie zeigt zudem Schwachstellen auf, welche EDR dann blockiert, damit diese nicht ausgenutzt werden können – schon bevor ein Patch des Softwareanbieters bereitsteht.

Eine möglichst hohe IT-Sicherheit ergibt sich allein durch das Zusammenspiel von NDR und EDR – bei gleichzeitig ebenfalls wichtiger Interaktion mit anderen Technologien zur Schadensabwehr, beispielsweise SIEM, Firewall oder Identitätsmanagement. Eine derart gestaffelte, interagierende und auf Informationsaustausch aufbauende Abwehr agiert gezielt und effizient. Zudem schließt sie bereits bekannte Schwachstellen gegen mögliche weitere Angriffe. So verkürzt sie die Reaktionszeit der Cyberabwehr.

IT-Sicherheitsexperten als Dritte im Bunde

KI-gestützte EDR und NDR liefern unverzichtbare Informationen und Tools für eine effiziente Abwehr komplexer Angriffe. Auf sich allein gestellt, können sich Unternehmen aber nicht mehr vor den Advanced Persistent Threats der Gegenwart schützen. Ein entscheidender Faktor der Abwehr bleibt weiterhin der Mensch. IT-Sicherheitsverantwortlichen kommt eine wichtige Kontroll- und Koordinationsrolle zu. Nur sie können oft Alarme zutreffend priorisieren. Nur sie erkennen bisweilen die Manöver eines menschlichen Angreifers, der ab einem gewissen Punkt in der Killchain in das Angriffsgeschehen eingreift. Sie sehen, welche Aktivitäten in Wirklichkeit doch einen legitimen Hintergrund haben. Viele Organisationen sind aber personell nur unzureichend aufgestellt und benötigen externe Unterstützung. Cybersicherheitsexperten eines Managed Detection and Response-Dienstes (MDR) leisten hier gerade für kleine und mittelständische Unternehmen eine unverzichtbare Hilfe.