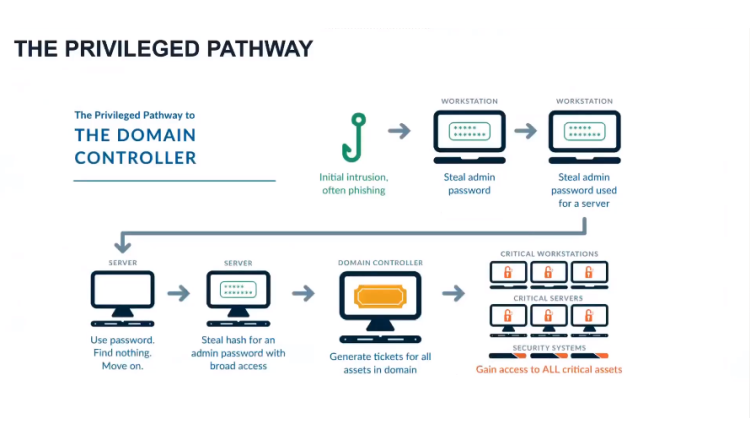

Zu klein oder zu unwichtig für eine Cyber-Attacke? So jedenfalls denken viele Mittelständler in Deutschland – und liegen damit grundlegend falsch. Unter Sicherheitsexperten ist folgender Spruch beliebt: „Es gibt zwei Arten von Unternehmen – die, die gehackt wurden, und die, die es noch nicht wissen.“ Tatsache ist, dass Cyber-Angriffe heute zu den essenziellsten Bedrohungen für die Wirtschaft gehören und in Deutschland Jahr für Jahr Schäden im zwei- bis dreistelligen Milliarden-Bereich verursachen. Als Rückgrat der Wirtschaft ist der deutsche Mittelstand mit seinem Know-how und seinen Patenten dabei längst ins Visier von Kriminellen gerückt. Gerade kleinere und mittelgroße Unternehmen trifft es oft als erste. Aus Sicht der Angreifer sind sie besonders attraktiv – denn Hacker wissen, dass KMUs oftmals nur über grundlegende Sicherheitsvorkehrungen verfügen, was unter anderem am fehlenden Bewusstsein für die Gefahren, geringeren Budgets für die IT-Sicherheit und nicht vorhandenen Fachkräften liegt. Mittelständler verfügen damit nicht über die notwendigen Ressourcen und dieselbe Expertise wie ein Großunternehmen, um einen komplexeren Angriff wirksam abzuwehren. Zudem kann man es nicht oft genug wiederholen: Bei ungezielten, massenhaften Cyber-Attacken wie dem Phishing spielt die Firmengröße ohnehin keinerlei Rolle.

Read More