Im Kurztest: Zwei Faktor-Authentifizierung mit dem YubiKey 4 von Yubico

Mit dem YubiKey 4 bietet Yubico einen Security Key, der sich nutzen lässt, um den Zugriff auf Computer, Netzwerke, Applikationen und Online-Dienste zu regeln. Das Gerät unterstützt diverse Authentifikationsprotokolle wie FIDO U2F, WebAuthN, Yubico OTP, OpenPGP, OATH-TOTP, OATH, HOTP und Challenge-Response. In unserem Kurztest haben wir uns angesehen, wie der Key mit der Authentifizierung bei einer KeePass-Passwort-Datenbank klarkommt.

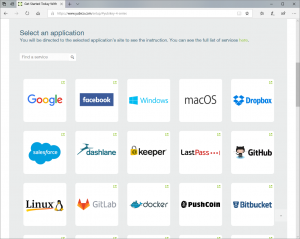

Für unseren Test stellte uns Yubico einen YubiKey 4 zur Verfügung, der recht minimalistisch in einer kleinen Plastikhülle geliefert wird, die neben dem Key lediglich ein Stück Papier mit einem Link auf die Webseite des Herstellers enthält. Klickt der Benutzer auf dieser Seite auf den Link „Set up your YubiKey“, dann landet er auf einer Sub-Page, auf der er den Typ seines Schlüssels selektieren muss. Sobald das erledigt ist, präsentiert ihm die Webseite eine Übersicht über alle Dienste, deren Authentifizierung mit dem YubiKey abgewickelt werden kann. Dazu gehören unter anderem die Betriebssysteme Linux, MacOS und Windows, die Cloud-Services Dropbox und Salesforce sowie Konten bei Facebook und Google. Außerdem unterstützt das System auch diverse Anwendungen, wie beispielsweise das Open Source Passwortverwaltungsprogramm KeePass, das wir bei uns im Testlab seit langer Zeit einsetzen und dessen Datenbank wir in Zusammenhang mit dem YubiKey-Test besser absichern wollten.

Bevor wir mit der Einrichtung der KeePass-Authentifizierung anfingen, wollten wir aber noch kurz einen Blick auf die Konfigurationsmöglichkeiten der anderen über die Webseite angebotenen Dienste werfen. Dazu klickten wir auf die Einträge zu Google, Facebook und ähnlichem.

Praktisch alle dieser Links verweisen auf die Supportseiten der jeweiligen Anbieter, also auf die Seite „Add s Security Key to your Google Account“ bei Google, die Seite „Was ist ein Sicherheitsschlüssel und wie funktioniert er?“ bei Facebook oder auch die Seite „Introducing U2F support for secure authentication“ bei Dropbox. Die ganze Sache ist recht unübersichtlich, da die genannten Seiten bei jedem Anbieter anders gestaltet und aufgebaut wurden.

Nur bei den Einträgen zu Linux, MacOS und Windows fanden wir konkrete Angaben von Yubico selbst.

Einrichtung der KeePass-Authentifizierung

Nachdem der Einstieg sich etwas aufwendiger gestaltete als gedacht, gingen wir dazu über, unseren Key zu konfigurieren. Dazu klickten wir auf den KeePass-Eintrag der eben erwähnten Webseite und landeten auf der Webseite des KeeChallenge-Plugins für KeePass, das die YubiKey Challenge-Response-Fähigkeit zu KeePass hinzufügen soll. Diese Seite enthält eine Menge Informationen über das Kompilieren der Software und die Abhängigkeiten, erst unten findet man einen Abschnitt zu Thema „Using“.

Im nächsten Schritt luden wir das Plugin herunter und kopierten es in den Plugin-Ordner unserer KeePass-Installation. Danach arbeiteten wir uns durch die Anleitung auf der Plugins-Webseite. Darin stand unter anderem, wir sollten unseren YubiKey so programmieren, dass er HMAC-SHA1 in Slot 2 benutzte. Nach einigem Herumsuchen fanden wir auf der Yubico-Webseite ein Werkzeug namens YubiKey Personalization Tool, über das man den Key tatsächlich programmieren kann. Es wäre schön, wenn die Anleitung solche Informationen direkt enthalten würde.