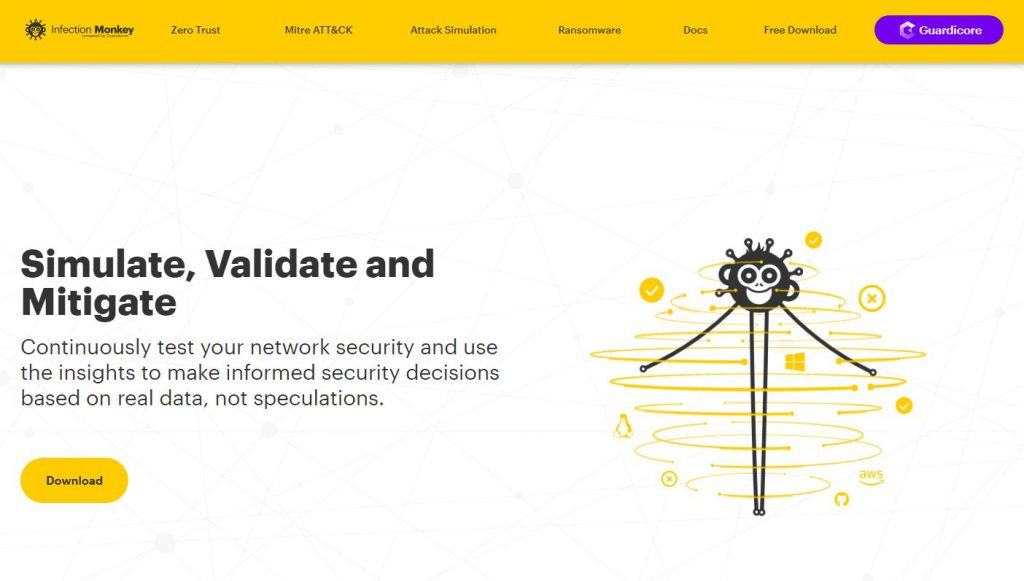

Werkzeug zur Simulation von Ransomware-Angriffen

Das Open-Source-Security-Werkzeug “ Infection Monkey“ von Guardicore ist in der Version 1.11 erschienen. Mit dem kostenlosen Produkt werden Security-Spezialisten in die Lage versetzt, Ransomware-Attacken auf ihre eigenen Netze zu simulieren. Auf diese Weise lassen sich Schwachstellen erkennen und beseitigen. Das Sicherheitswerkzeug führt alle Datenrisiken, betroffenen Maschinen und Sicherheitslücken auf und macht das Schadenspotential eines wirklichen Ransomware-Angriffs deutlich.

Ransomware ist auf dem Vormarsch, aber die Validierung der richtigen Verteidigungsstrategie sollte nicht erst im Ernstfall auf die Probe gestellt werden. Mit dem Infection Monkey 1.11 lassen sich deshalb Ransomware-Angriffe in einer abgesicherten Produktionsumgebung simulieren. Durch die Nachahmung des Verhaltens echter Angreifer können IT-Sicherheitsverantwortliche sehen, wie weit sich ein Angriff mit Erpressersoftware im Unternehmensnetz ausbreiten kann, und ob Tools und Teams effektiven Schutz im Rahmen eines Bedrohungsszenarios bieten. Mit den gewonnenen Erkenntnissen lässt sich die IT-Sicherheitsstrategie auf die tatsächliche Gefahrenlage im Unternehmen und nicht auf theoretische oder geschönte Anwendungsfälle ausrichten.

„Bei der Überprüfung der grundlegenden Sicherheitsmaßnahmen ist entscheidend, dass die IT-Landschaft einer Organisation sehr dynamischen Prozessen mit häufigen Updates und kurzfristigen Änderungen unterliegt“, erklärte dazu Dietmar Kenzle, Regional Sales Director Central Region bei Guardicore. „Nach jeder Änderung Ihrer IT-Umgebung sollten IT-Verantwortliche den Infection Monkey ausführen und überprüfen, wie gut die Sicherheitskonfigurationen und IT-Teams auf gefährliche Ransomware-Attacken eingestellt sind.“

Die Stabilität und Sicherheit des Netzwerks wird während einer Ransomware-Simulation durch mehrere Vorkehrungen gewährleistet. So verschlüsselt der Infection Monkey nur Dateien, die zu Testzwecken explizit freigegeben wurden. Zudem kommt ein vollständig reversibler Algorithmus zum Einsatz, so dass keine Daten verloren gehen. Im Anschluss an den Sicherheitstest erstellt der Infection Monkey einen aussagekräftigen Report, der Informationen über die betroffenen Rechner sowie die Anzahl der verschlüsselten Dateien und erfolgreich ausgenutzte Exploits auflistet.

Verfügbarkeit und Unterstützung

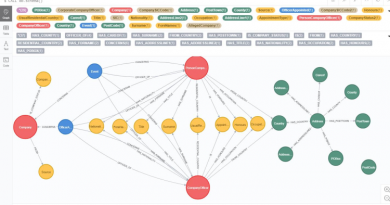

Mit Guardicore Infection Monkey können Cybersicherheits- und IT-Architekten mögliche Angriffswege in eine Rechenzentrumsumgebung identifizieren und visualisieren. Das IT-Werkzeug scannt Netzwerke automatisch nach angreifbaren IT-Systemen in unterschiedlichen Enterprise-Segmenten, deckt Richtlinienverstöße auf und gibt Handlungsempfehlungen zur Behebung von Anfälligkeiten. Dafür kennzeichnet der Infection Monkey alle verletzlichen IT-Systeme und listet detailliert auf, welche Sicherheitslücken erkannt wurden und welche Folgen die identifizierten Angriffswege für das Gesamtnetzwerk haben könnten.

Das IT-Analysetool Infection Monkey kann kostenfrei unter dem Link www.guardicore.com/infectionmonkey heruntergeladen werden. Die Open-Source-Software läuft in Linux-, AWS-, Azure-, VMware-, Windows- und Docker-Umgebungen — der Quellcode ist frei auf GitHub hinterlegt. Für weitere Fragen, Vorschläge und Anleitungen stehen ein eigener Slack-Channel und zur Verfügung. Das seit 2016 unter der GPLv3-Lizenz entwickelte Sicherheitstool verhält sich vollkommen neutral, führt keine Änderungen der Serverkonfigurationen durch und beeinflusst auch nicht die Netzwerkstabilität.

Weitere Informationen: www.guardicore.com