Drei Gründe, warum sich Unternehmen für AIOps entscheiden sollten

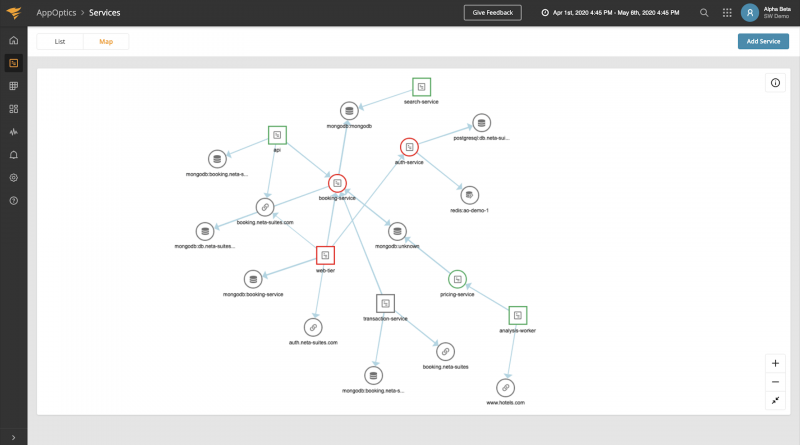

Wettbewerbsorientierte Organisationen reagieren nicht einfach auf ihr Umfeld oder ihre Konkurrenten. Vielmehr versuchen sie, proaktiv vorauszusehen, wie sie bessere Geschäftsergebnisse erzielen können. Diese autonomen digitalen Unternehmen wissen, wie sie alle relevanten Informationen, Fähigkeiten und Mitarbeiter an einen Ort bringen können, um schnell und effizient die richtigen Entscheidungen zu treffen. Dies erfordert flexible und dynamische IT-Infrastrukturen sowie die Fähigkeit, die Leistung und Verfügbarkeit dieser Systeme effektiv zu verwalten. Dieser Beitrag erklärt, warum dafür intelligente Systeme über AIOps zum Einsatz kommen müssen, die verwertbare Erkenntnisse liefern.

Weiterlesen