Kostenlose Lösung identifiziert SUNBURST-Angriffe

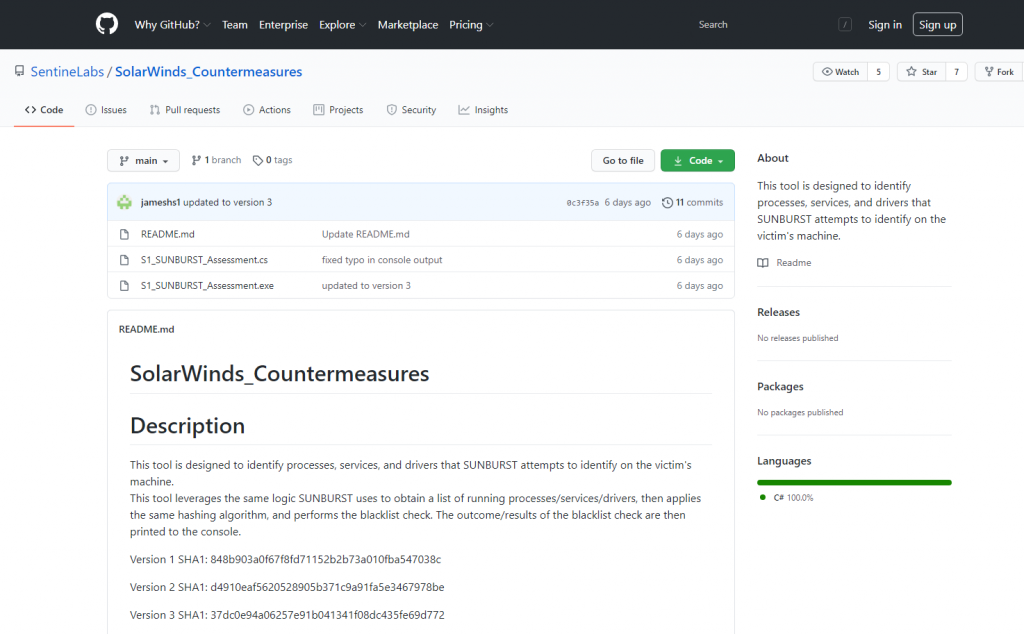

Das kostenlose Open-Source SUNBURST-Indentifikationswerkzeug von SentinelOne ermöglicht es Unternehmen festzustellen, ob ihre Geräte durch die SUNBURST-Malware gefährdet würden, die die Grundlage für die SolarWinds-Angriffskampagne darstellt. Das Tool hilft SolarWinds-Orion-Kunden also, rückwirkend zu bestimmen, welche Auswirkungen ein Angriff gehabt hätte. Es eignet sich aber auch für den Einsatz bei Nicht-SolarWinds-Kunden, da es feststellen kann, ob ihr Endpoint-Security-Provider in der Lage gewesen wäre, die hochwirksame SUNBURST-Attacke zu verhindern.

Die Veröffentlichung des SUNBURST-Tools von SentinelOne folgt auf die Bestätigung, dass alle seine Kunden vor SUNBURST geschützt sind, ohne dass Updates für die SentinelOne XDR-Plattform erforderlich sind. Das kostenlose Tool dient zur Identifizierung von Prozessen, Diensten und Treibern, die SUNBURST auf dem Rechner des Opfers zu identifizieren versucht, und liefert eindeutige Beweise dafür, ob ein Gerät beeinträchtigt wurde.

„Die Raffinesse und das Ausmaß der Angriffskampagne von SolarWinds stellt ein Cyber-Risiko dar, wie es nur selten vorkommt“, sagt Brian Hussey, VP of Cyber Threat Response bei SentinelOne. „Viele herkömmliche Antiviren- und Next-Gen-Lösungen verfügen nicht über eine native Anti-Tampering-Funktionalität und wurden von SUNBURST vor der Veröffentlichung von Produktupdates deaktiviert, wodurch Tausende von Unternehmen ungeschützt blieben. Die autonome KI und die robusten Anti-Tampering-Funktionen haben alle unsere Kunden vor diesem Angriff geschützt. Zusätzlich zur kontinuierlichen Überwachung und Prüfung der neuesten SUNBURST-Varianten, um sicherzustellen, dass unsere Kunden geschützt bleiben, ermöglicht unser SUNBURST-Tool der gesamten Community, die Effektivität ihrer Sicherheitstools gegen SUNBURST-Aktivitäten auf einfache Weise zu messen und das anschließende Risiko zu mindern.“

Das Tool nutzt dieselbe Logik, die SUNBURST verwendet, um eine Liste der laufenden Prozesse, Dienste und Treiber zu erhalten. Anschließend wendet es denselben SUNBURST-Hashing-Algorithmus an, führt einen Blacklist-Check durch und stellt die Prüfergebnisse sofort auf der Konsole des Benutzers bereit.

Weitere Informationen: www.sentinelone.com/de