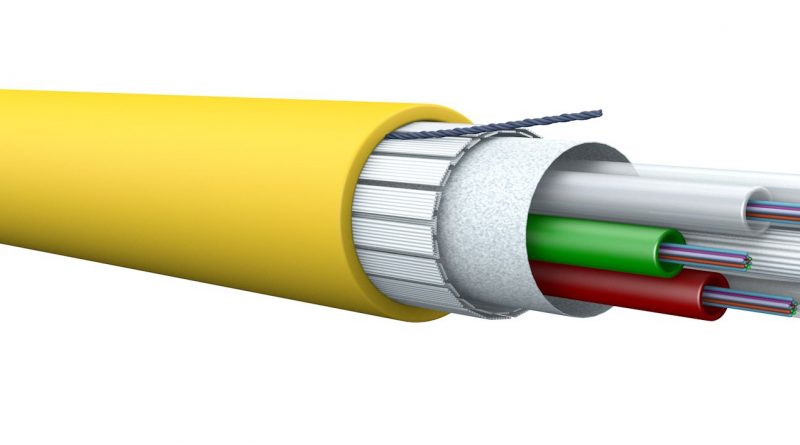

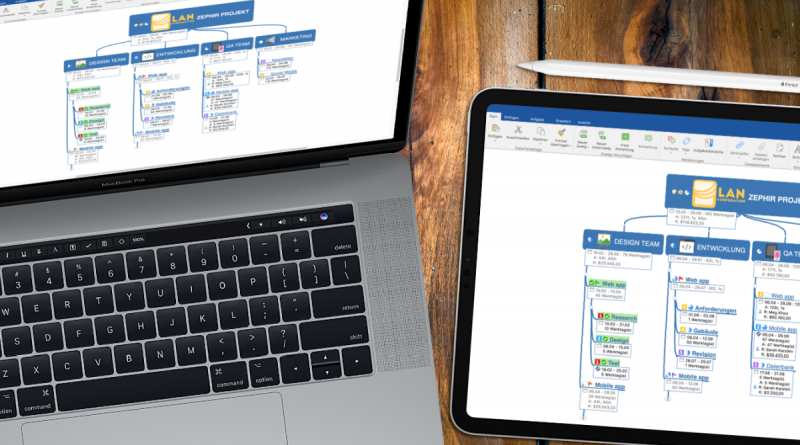

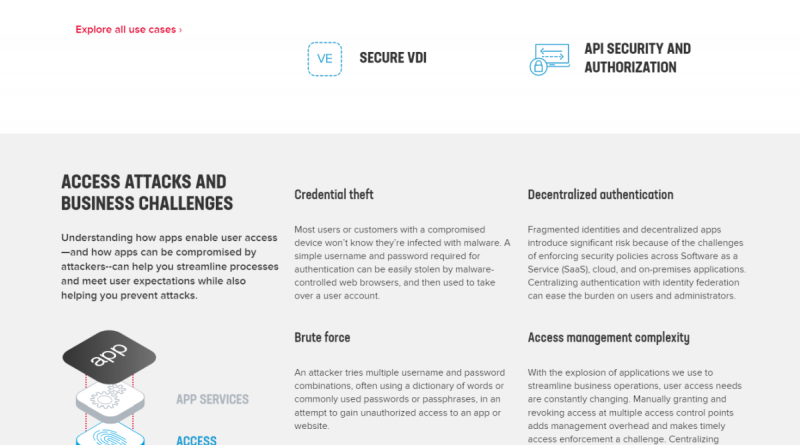

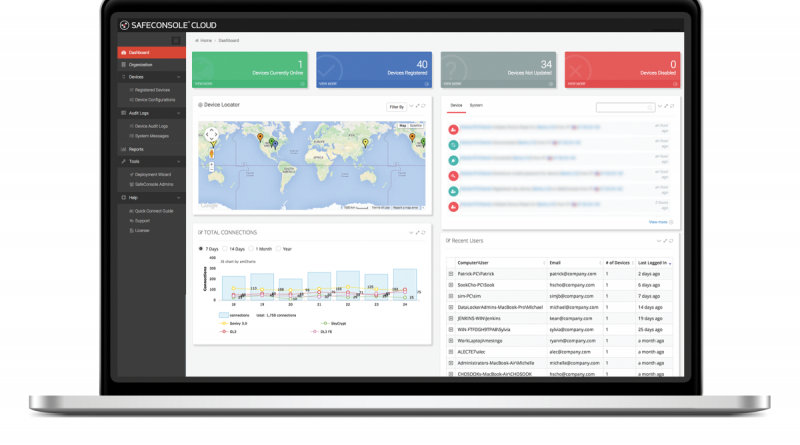

Nicht erst seit gestern versuchen Unternehmen, agiler, globaler, mobiler und sicherer zu werden. Aber vor dem Hintergrund der Corona-Pandemie ist vielen Verantwortlichen klar geworden, dass es jetzt an der Zeit ist, das Heft des Handelns in die Hand zu nehmen. Es gilt, die IT-Infrastruktur so aufzubauen, dass Mitarbeiter unabhängig von ihrem festen Arbeitsplatz – jederzeit und überall – ihrer Tätigkeit nachgehen können, sofern dies organisatorisch möglich ist. Viele Unternehmen haben aus der Not geboren erstmals die Möglichkeit angeboten, vom Homeoffice aus zu arbeiten, andere die Option stark ausgebaut. Einfache Bürotätigkeiten wie Textverarbeitung und Tabellenkalkulation oder auch Collaboration-Plattformen sind da noch verhältnismäßig einfach umzusetzen, hier steht vor allem die Sicherheit der Daten im Vordergrund. Anders sieht dies in Bereichen aus, wo riesige Datenmengen oder grafische, visuelle und analytische Informationen benötigt werden – oder die Sicherheitsanforderungen sehr hoch sind. Handelsübliche Rechner sind damit ebenso überfordert wie private Internetanbindungen. Einen Ausweg bieten sogenannte Virtual-Desktop-Lösungen.

Weiterlesen