Konfiguration leichtgemacht: der Network Configuration Manager von Solarwinds im Test

Autor: Dr. Götz Güttich

Solarwinds hat mit dem Network Configuration Manager, zum Testzeitpunkt war die Version 2019.4 HF 1 aktuell, ein Tool im Portfolio, das sich dazu eignet, die Konfigurationen von Netzwerk-Produkten zu bearbeiten und zentral zu verwalten. Mit der Lösung lassen sich gleichermaßen Switches, WLAN-Access-Points, Router, Firewalls und Load Balancer administrieren. Mit dem Werkzeug werden Administratoren in die Lage versetzt, ihre Arbeiten zu automatisieren, ein Vulnerabilty Assessment durchzuführen, Backups der Konfigurationen anzulegen und Compliance herzustellen. Der Network Configuration Manager konnte im Testlabor zeigen, was in ihm steckt.

Der Network Configuration Manager (NCM) von SolarWinds ist nicht nur dazu in der Lage, die oben erwähnten Arbeiten durchzuführen, sondern kann auch beim Verwalten der Firmware-Updates helfen und das Device Lifecycle Management unterstützen. Damit sorgt die Lösung dafür, dass die IT-Mitarbeiter Zeit sparen, die Verfügbarkeit der Netzwerkdienste verbessern, Risiken minimieren und den Netzwerksstatus besser im Auge haben.

Mit dem NCM werden die IT-Verantwortlichen in die Lage versetzt, Konfigurationsfehler zu finden, Skripts einzusetzen und ihre Konfigurationen in Archiven zu verwalten. Die Lösung bietet sogar Funktionen zum Vergleichen von Konfigurationen an, die zeigen, was wann verändert wurde und Rollbacks ermöglichen.

Im Betrieb durchsucht der NCM das Netz nach den entsprechenden Komponenten, lädt die Konfigurationen herunter und sichert sie in einer zentralen Datenbank. Die genannten Skripts lassen sich regelmäßig auf einzelnen oder auch mehreren Geräten durchführen, was manuelle Arbeiten zu großen Teilen überflüssig macht und damit auch eine große Fehlerquelle beseitigt. Umfassende Überwachungsfunktionen sorgen gleichzeitig dafür, dass stets Klarheit über den Zustand der einzelnen Geräte herrscht. Dazu kommen leistungsfähige Berichte und Alarmfunktionen, die die zuständigen Mitarbeiter jederzeit über auftretende Probleme, wie beispielsweise unerwünschte Konfigurationsänderungen, informieren.

Im Betrieb kommt der NCM mit praktisch allen Netzwerkgeräten zurecht, die über ein textbasiertes Konfigurationsinterface verfügen. Dazu gehören unter anderem Produkte von Adtran, Agilent, Arris, Aruba, Cisco, Dell, Extreme, F5, Foundry, HP, Juniper, Marconi, Motorola, Netscaler, Netscreen, Nortel und Radware. Aus Sicht des Administrators macht es dabei keinen Unterschied, ob er ein oder 100 oder mehr Geräte verwaltet, da die Arbeitsschritte immer die gleichen sind.

Aufbau des Systems

Der NCM setzt auf der Orion-Plattform auf, SolarWinds zentralem Werkzeug für Alerts, Reporting und Management. Als Betriebssystem setzt das System den Windows Server 2016 oder den Windows Server 2019 voraus, zum Testen lässt sich die Software aber auch auf Windows 8.1- oder Windows 10-Maschinen einspielen. Auf Hardwareseite erwartet die das Produkt einen Dual-Core-Prozessor mit drei GHz Taktfrequenz, sechs GByte RAM und 30 GByte freien Festplattenplatz. Darüber hinaus sollten der IIS 8 oder neuer, die ASP .NET 2.0 Ajax Extension 1 oder neuer sowie das .NET-Framewort 4.8 auf dem Zielsystem vorhanden sein.

Abgesehen davon benötigt die Lösung noch eine Datenbank. Für Testzwecke kann das der mitgelieferte Microsoft SQL Server Express 2017 sein, für Produktivumgebungen sollte ein „richtiger“ SQL Server oder die Azure SQL Database zum Einsatz kommen.

Alternativ kann das System in der öffentlichen oder einer privaten Cloud installiert werden und befindet sich auch im Microsoft Azure Marketplace. An Browsern unterstützt der NCM den Internet Explorer 11, Microsoft Edge, Firefox 49 oder neuer sowie Chrome 54 oder neuer.

Der Test

Im Test spielten wir den NCM in unserem Netzwerk ein und machten uns mit dem Funktionsumfang der Lösung vertraut. Anschließend arbeiteten wir mit dem Produkt, veränderten Konfigurationen mit Hilfe von Skripts, setzten Templates ein und nahmen insbesondere die Funktionen zum Überwachen von Konfigurationsänderungen mit Alarmmeldungen via E-Mail und die Features zum Sicherstellen der Compliance unter die Lupe. Außerdem befassten wir uns auch mit der Thematik der Firmware-Upgrades.

Installation

Für die Installation des NCM luden wir uns zunächst einmal von der Webseite des Herstellers die entsprechende Setup-Datei herunter und starteten diese mit einem lokalen Administratorkonto. Als Server verwendeten wir im Test übrigens einen Windows Server 2019 mit einer Intel i7-CPU mit 3,6 GHz Taktfrequenz, acht GByte RAM und 120 GByte freiem Festplattenplatz. Als Datenbank setzten wir ein Microsoft SQL Server 2017-System ein, das sowieso schon in unserem Netz seinen Dienst versah.

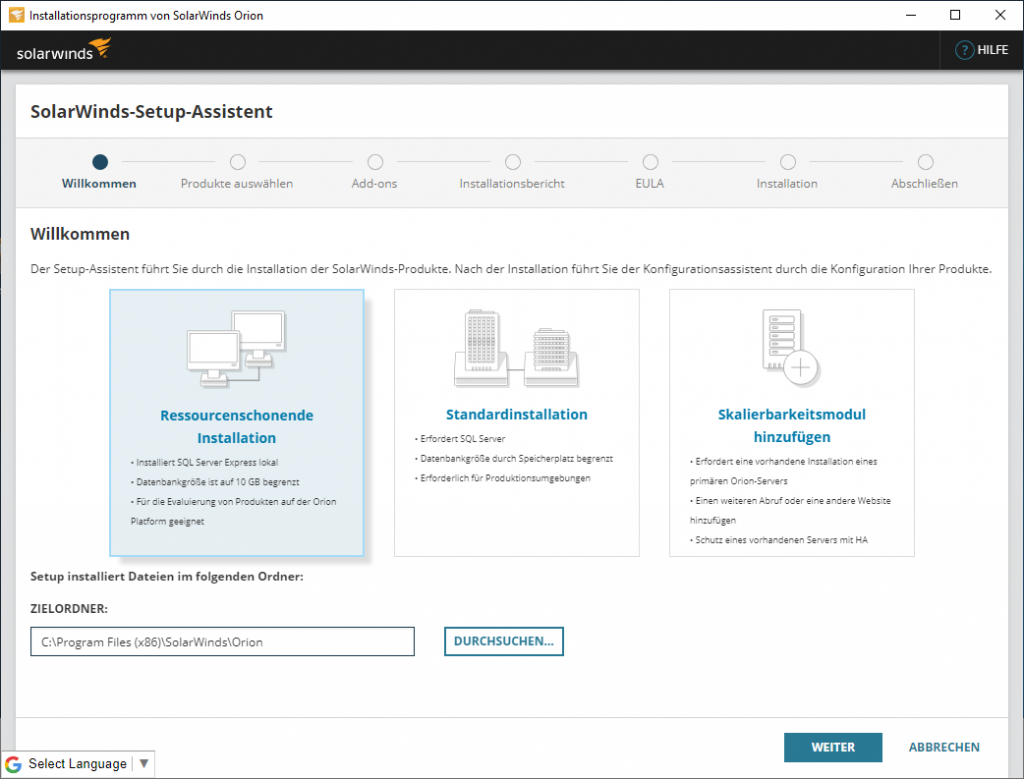

Nach dem Aufruf des Installers spielte dieser erst einmal das .NET 4.8-Framework ein und verlangte dann einen Neustart. Danach bot uns die Installationsroutine die Wahl zwischen einer ressourcenschonenden Installation mit einer auf dem SQL Server Express basierenden Datenbank mit einer Maximalgröße von zehn GByte (die sich zum Testen der Lösung eignet) und einer Standard-Installation mit einem externen SQL Server, bei der es dann keine Größenbeschränkung der Datenbank gibt. In unserer Umgebung entschieden wir uns für die Standard-Installation.

Im nächsten Schritt fragte uns der Setup-Wizard, ob wir auch den Orion Log Viewer einspielen wollten, der als Datenbank mindestens einen SQL Server 2016 mit Service Pack 1 voraussetzt. Da wir ja einen SQL Server 2017 verwendeten und den gesamten Funktionsumfang der Lösung testen wollten, entschieden wir uns an dieser Stelle für „Ja“. Nun zeigte uns der Installer Lizenzinformationen an und lud dann die einzuspielenden Software-Pakete herunter und installierte sie.

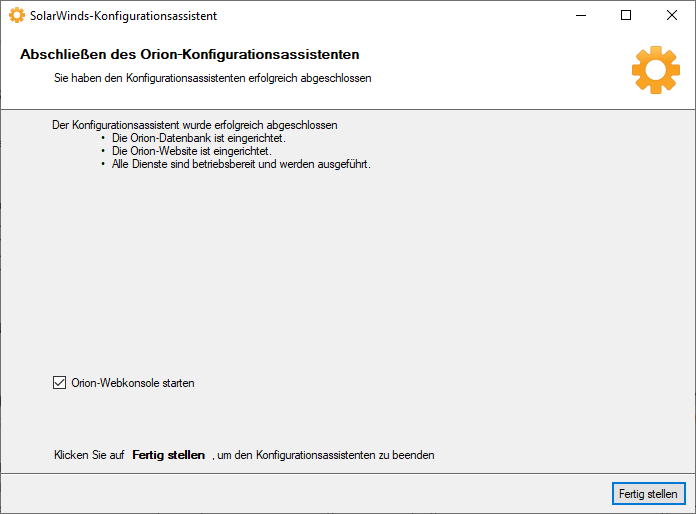

Als das erledigt war, startete der Assistent zur Erstkonfiguration und fragte uns nach der zu verwendenden Datenbank. Sobald die Verbindung zum SQL Server hergestellt war, bot uns der Assistent an, eine neue Datenbank anzulegen oder eine bestehende zu nutzen. Im Test legten wir eine neue an. Dabei mussten wir noch das für die Datenbank einzusetzende Konto angeben.

Jetzt ging es an die Konfiguration der Web-Konsole mit dem zu verwendenden Port und der SSL-Verschlüsselung und die Auswahl der zu installierenden Dienste. Zum Schluss mussten wir noch angeben, ob wir eine getrennte Datenbank für die Protokoll- und Ereignisüberwachung anlegen wollten (das wollten wir), danach war die Erstkonfiguration abgeschlossen und wir konnten mit dem System arbeiten. Das ganze Setup lief demzufolge recht unkompliziert ab und sollte keinen IT-Verantwortlichen vor Probleme stellen.

Erste Schritte mit dem NCM

Wenn man sich zum ersten Mal als Administrator beim Web-Portal der Lösung anmeldet, muss man direkt sein Passwort anpassen. Das ist sehr gut, denn so verhindert SolarWinds, dass Installationen mit einem Standard-Passwort im Netz zum Einsatz kommen.

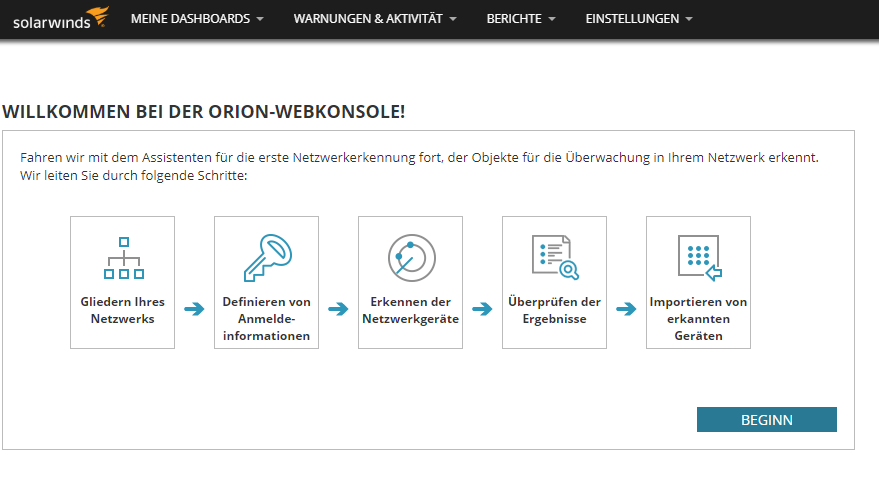

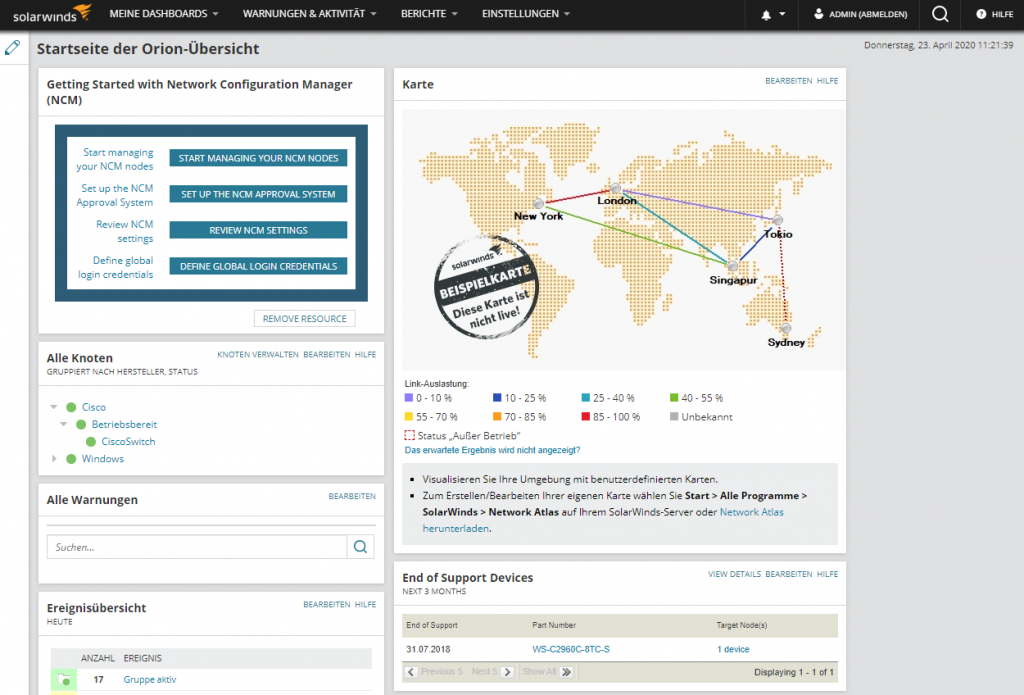

Nachdem wir unser Passwort gesetzt hatten, spielten wir zunächst einmal über das Web-Interface die Lizenz ein, die uns der Hersteller zur Verfügung gestellt hatte. Danach ging es daran, die zu verwaltenden Knoten zu unserer Testumgebung hinzuzufügen. Dazu haben die Anwender zwei Möglichkeiten: Zum einen können sie den NCM das Netz durchsuchen lassen und die gefundenen Geräte automatisch hinzufügen, zum anderen besteht auch die Option, die Knoten manuell anzugeben, was bei wenigen zu verwaltenden Komponenten der sinnvollere Weg ist. Da wir zu diesem Zeitpunkt nur ein zu konfigurierendes Testgerät in unserer Umgebung hatten (einen Cisco-Switch vom Typ WS-C2960C-8TC-S), fügten wir dieses manuell zum NCM hinzu. Dazu gaben wir zunächst die Community-Namen für die schreibgeschützten und mit Lese- beziehungsweise Schreibzugriff versehenen SNMP-Communities an. Danach erschien das Gerät in der Liste der verwalteten Komponenten.

Um es auch über die NCM zu steuern, wechselten wir danach nochmals in die Eigenschaften des Switches und hinterlegten dort ssh-Zugangsdaten. Jetzt konnten wir die Komponente auch mit dem NCM administrieren. Im Prinzip kann man die beiden Schritte mit den SNMP- und SSH-Zugangsdaten auch auf einmal erledigen, es sind also nicht unbedingt zwei Konfigurationsschritte erforderlich. Natürlich müssen die zu verwaltenden Geräte zuvor so konfiguriert sein, dass sie per SNMP und SSH ansprechbar sind, das dürfte aber in den meisten Umgebungen der Fall sein. NCM unterstützt übrigens als Zugriffsprotokoll auch Telnet, was in manchen Umgebungen aus Kompatibilitätsgründen von Vorteil sein kann.