Online-Betrug stoppen: Schutz vor Missbrauch von Anmeldedaten

Autor/Redakteur: Elmar Witte, Senior Product Marketing Manager Security EMEA bei Akamai/gg

Innerhalb von 24 Monaten beobachtete Akamai im eigenen Kundenstamm 85,4 Mrd. schädliche Anmeldeversuche (Dez. 2017 bis Nov. 2019). Akamai verzeichnet damit täglich über Hundert Millionen dieser Angriffe, mit einem Spitzenwert von fast 300 Millionen pro Tag. Diese unautorisierten Zugriffe auf Nutzerkonten über gestohlene Logins erfolgen durch Bots, die heute für bis zu 70 Prozent des Website-Traffics verantwortlich sind.

Kritisch sind hierbei meistens die Transactional Bots, die quasi als Agenten im Auftrag von Hackern vorgehen. Sie interagieren mit externen Systemen, um eine bestimmte Transaktion durchzuführen und Daten von einer Plattform auf eine andere zu übertragen. Typische Beispiele bösartiger Transactional Bots sind Login-Attacken (über gestohlene Anmeldedaten aus Datenklaus), Fake Account Signup oder Concert Ticket Grabbers. Tatsächlich sind 43 Prozent aller Login-Versuche schadhaft und kommen von Bots.

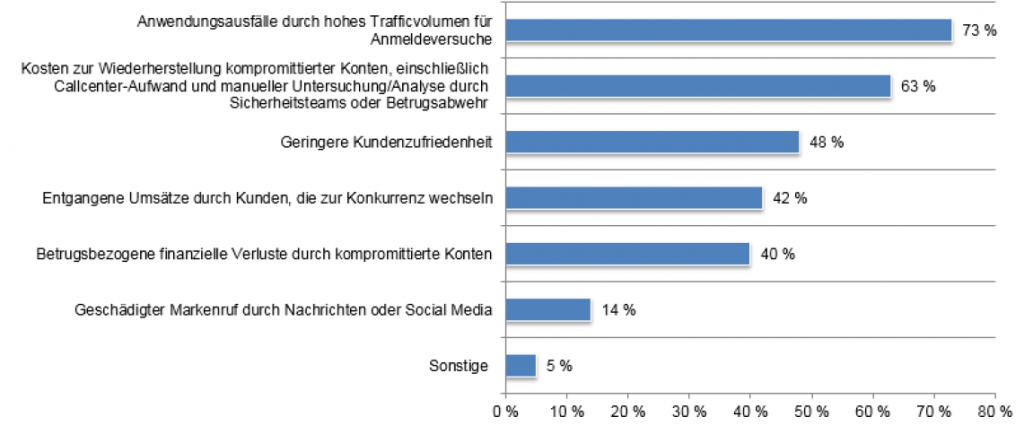

Angriffe wie diese haben für die betroffenen Unternehmen und Institutionen häufig sehr unangenehme Konsequenzen: Anwendungsausfälle durch beeinträchtigte Webperformance (73 Prozent) und Wiederherstellungskosten (63 Prozent) zählen zu den größten Belastungen, aber auch geringere Kundenzufriedenheit, entgangene Umsätze und finanzielle Verluste (alle um die 40 Prozent) haben ein deutliches Gewicht.

Negative Konsequenzen aus Credential-Stuffing-Angriffen

Wie funktionieren Bot-Angriffe generell?

Ein Angreifer identifiziert zuerst Webseiten mit wertvollen Konten wie Kreditinstitute, Online-Shops, Anbieter von Videostreamings oder Wettbüros. Im Darknet erwirbt er anschließend Listen mit gestohlenen Logindaten und mietet ein Botnet, um die Kontenliste automatisiert auf der avisierten Website zu überprüfen. Um den Ursprung von Credential Abuse zu verschleiern, setzen Hacker Software-Tools ein, die sie anonymisieren. Verläuft eine Credential Stuffing Attacke erfolgreich, verkauft der Angreifer die neuen validierten Zugangsdaten entweder im Darknet oder setzt sie selbst ein. Mit den gestohlenen Daten können Betrüger sich dann beispielsweise in fremde Konten einloggen und Finanztransaktionen durchführen.

Doch wie können eindeutig Bot-Aktivitäten von menschlichen Aktivitäten unterschieden werden? Traditionelle Bot Manager Technologien wie Browser Property Analysis, IP Rate Limiting oder Network Header Analysis sind leider nicht besonders effektiv, um den Missbrauch von Anmeldedaten auszuschließen.