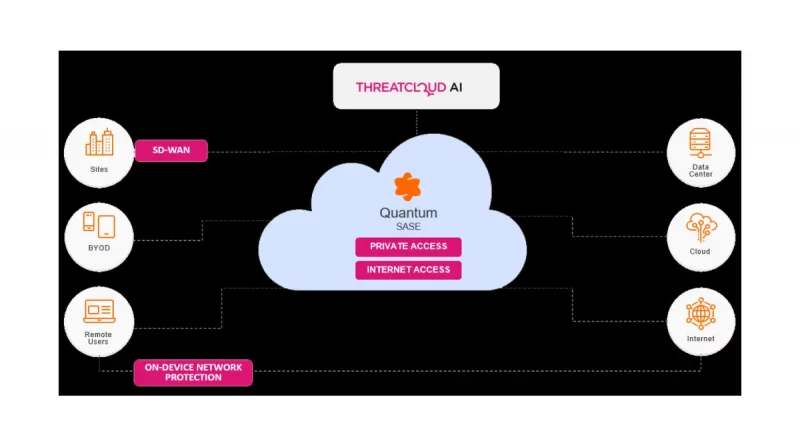

SaaS-Vorteile auf Kosten der Datensicherheit?

Cloud-basierte SaaS-Anwendungen – als zeitgemäße Form der Softwarenutzung – werden in Unternehmen immer häufiger eingesetzt. Software as a Service ist kostengünstig, schnell verfügbar und flexibel. Unternehmen übersehen dabei oft die Frage, ob diese SaaS-Anwendungen und die damit verbundenen Daten geschützt und sicher sind.

Read More