Warum Komplexität Sicherheit entgegensteht

Autor/Redakteur: Thorsten Geissel, Director Sales Engineering EMEA bei Tufin/gg

Komplexität von IT-Systemen ist für moderne Unternehmen längst Alltag. Der rasche Anstieg in der Nutzung von öffentlichen, privaten und hybriden Cloud-Plattformen in Verbindung mit äußerst komplexen Netzwerken, die aus einer wachsenden Anzahl von Netzwerkgeräten bestehen, führt zu sich ständig weiterentwickelnden Netzwerkarchitekturen.

Die Geschwindigkeit dieser Veränderungen hilft Unternehmen, neue Dienstleistungen anzubieten und effizienter zu arbeiten. Die Agilität des Unternehmens verbessert sich deutlich. Dies führt jedoch zu einem höheren Komplexitätsniveau des Netzwerks und stellt für IT-Security-Teams eine Herausforderung dar. Komplexität ist einer der größten Risikofaktoren für die Cybersicherheit. Laut einem Report des Ponemon Institute sagen 83 Prozent der Befragten, dass ihre Organisation aufgrund der Vielschichtigkeit der Geschäfts- und IT-Abläufe gefährdet sei. Dies zeigt, wie weit verbreitet dieses Problem ist. Fast drei Viertel (74 Prozent) der Befragten sehen die Notwendigkeit eines neuen IT-Sicherheits-Frameworks zur Verbesserung ihrer Sicherheitslage. Unternehmen müssen neue Wege finden, mit dieser Komplexität und den damit verbundenen Risiken umzugehen. Die Lösung besteht darin, ein komplexes Netz effektiv zu verwalten und gleichzeitig die Cyber-Abwehr intakt zu halten.

Patchwork-Netzwerke

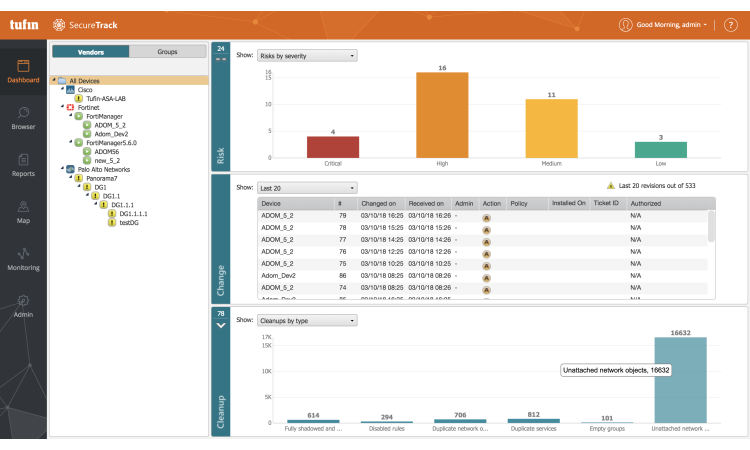

Die Aufrechterhaltung der IT-Sicherheit ist eines der größten Probleme für Unternehmen und kann mit „Patchwork“ beschrieben werden. Netzwerke wachsen nicht nur organisch, sondern ebenso durch Zukäufe und Unternehmenszusammenschlüsse. Die Herausforderung für Unternehmen ist herauszufinden, wie verschiedene Systeme und Dienste von einer Vielzahl von Anbietern zusammengefügt werden können.

Die Menge an Tools und Werkzeugen, die in den heterogenen Umgebungen eingesetzt werden, liefern eine größere Angriffsfläche. Hierzu zählen Plattformen von unterschiedlichen Anbietern zur Steuerung von physischen und virtuellen Netzwerken sowie hybride Clouds. Mit zunehmender Angriffsfläche entstehen Lücken, die Angreifer nutzen können, um das Netzwerk zu kompromittieren. Ohne einen guten Einblick in die gesamte Architektur und die verwendeten Technologien ist es schwierig, diese Lücken zu finden und zu schließen.