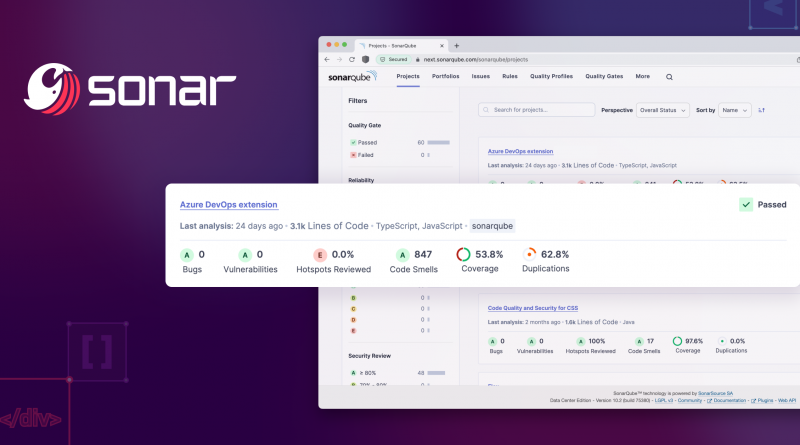

Der Einsatz von KI-basierten Lösungen durchlebt einen rasanten Wandel. Von personalisierten Suchalgorithmen und der Erstellung von Texten im privaten Gebrauch bis hin zur intelligenten Personalplanung und automatisierten Fertigungsprozessen in der Arbeitswelt – man kann sich der KI kaum noch entziehen. Aber die Sache ist die: Niemand weiß, welches Potenzial in Zukunft noch in ihr steckt, auch nicht die Software-Ingenieure. Und doch ist eins klar: Der Einsatz von KI in der Softwareentwicklung hat Vorteile. Sie hilft zum Beispiel dabei, Softwareprojekte effizienter zu gestalten – soll heißen, gesteigerte Geschwindigkeit von Development und Delivery, und damit eine verbesserte Gesamtproduktion. Dies bringt große Verantwortung mit sich. Es sind daher klare Richtlinien erforderlich, mit dem Ziel die Qualität des veröffentlichten Codes zu sichern und das mögliche Sicherheitsrisiko, das entstehen kann, zu minimieren. Ein Clean-Code-Mindset hilft dabei, generative KI so zu nutzen, dass weiterhin qualitativ hochwertiger Code geschrieben, die Cybersicherheit erhöht, und Technical Debt reduziert werden kann.

Weiterlesen