Traditionelles VPN auf dem Rückzug – Was sind die Alternativen?

Autor/Redakteur: Torsten George, Vice President bei Absolute Software/gg

Immer mehr mobile Mitarbeiter greifen aus der Ferne auf immer mehr Unternehmensressourcen zu. Die moderne „Work-from-anywhere“-Umgebung trifft in vielen Unternehmen auf ältere Sicherheitsansätze und zugleich immer raffiniertere Cyberbedrohungen. Vielerorts stellt sich die Frage, ob die Situation mit herkömmlichen Sicherheitsansätzen, insbesondere VPN, noch beherrschbar ist. So sind heute Lösungen gefragt, um Sicherheitsverletzungen zu verhindern, aber auch die Zugriffsperformance am Endgerät und damit die Benutzererfahrung zu optimieren.

Ein virtuelles privates Netzwerk (VPN) ist eine verschlüsselte Verbindung über das Internet zwischen einem Gerät und einem Netzwerk. Der hierzu eingerichtete VPN-Tunnel sorgt dafür, dass sensible Daten sicher übertragen werden und verhindert, dass Unbefugte den Datenverkehr abhören. Die VPN-Technologie war eine naheliegende Lösung, um die pandemiebedingte Verlagerung der Arbeitswelt ins Home-Office irgendwie zu bewältigen. VPNs sind zwischenzeitlich jedoch zunehmend selbst zum Ziel von Cyberangreifern geworden, so dass diese Technologie bald ausgedient haben könnte. Ein VPN ist auf beiden Seiten verwundbar und immer schwieriger zu sichern. Ebenso kann ein einzelner Remote-Mitarbeiter das gesamte Netzwerk gefährden, wenn er auf seinem Gerät unsichere Praktiken anwendet.

Selbst mit Multi-Faktor-Authentifizierung (MFA) setzen herkömmliche VPNs Unternehmen einem Angriffsrisiko aus. Sie gewähren jedem, der über die richtigen Berechtigungsnachweise verfügt, theoretisch auch einem externen Cyberangreifer oder böswilligen Insider, vollen Zugriff. VPNs greifen zudem auf die Verarbeitungsleistung des lokalen Geräts zu, was zu Latenzen und Performanceeinbußen führen kann und den Einsatz kostengünstiger schlanker Hardware erschwert. Die immer wieder modernisierte VPN-Technologie ist jedoch immer noch weit verbreitet. Heute kommen immerhin VPNs mit kontextabhängigen intelligenten Fähigkeiten im Einsatz, um bösartige Akteure zu erkennen und fernzuhalten. Es geht darum, festzustellen, ob ein Benutzer auf Unternehmensdaten zugreift, von welchem Standort und Gerät dies erfolgt und wohin der Datentransfer läuft. Administratoren sind somit in der Lage, im Bedarfsfall granulare Richtlinien durchzusetzen, ohne konforme Nutzer einzuschränken.

Zero Trust für risikobasiertes Zugriffsmanagement

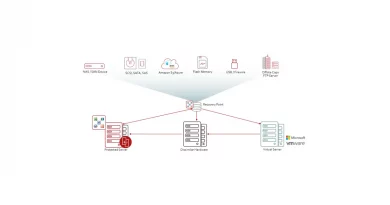

Aus der Überlegung, das bei VPNs bestehende Risiko von Seitwärtsbewegungen einzudämmen, ist der Ansatz des Software-definierten Perimeters (SDP) hervorgegangen. Dieser beruht darauf, jede Zugriffsanfrage von mobilen oder in der Ferne stationär tätigen Mitarbeitern zu analysieren. Um den sicheren Zugriff auf Unternehmensressourcen zu gewährleisten, gilt es dynamische, kontextbezogene Daten zu jedem Gerät zu prüfen. Auf diese Weise ist es möglich, unerwünschte und riskante Verbindungen zu blockieren und die Benutzer vor Online-Bedrohungen und gefährlichen Inhalten außerhalb der Unternehmensressourcen zu schützen. Ziel ist es, die Daten und Anwendungen des Unternehmens geschützt zu halten, unabhängig davon, ob sie in der Cloud, bei einem Service oder lokal gespeichert sind. Hier finden die Prinzipien einer Zero-Trust-Architektur Anwendung, was bedeutet, dass der Zugriff verweigert wird, bis ein Benutzer seine Identität hinreichend nachweisen kann.

Mit dem Zero-Trust-Ansatz gelingt es, den Zugriff auf Systeme und Daten zu beschränken, indem Benutzer und Geräte zuvor geprüft werden, ob sie ein Risiko darstellen. Zero Trust ist in der Welt des ortsunabhängigen Arbeitens von entscheidender Bedeutung geworden. Im Rahmen dieser Sicherheitsphilosophie muss jedes Gerät oder jeder Benutzer, der versucht, auf ein Unternehmensnetzwerk oder eine Anwendung zuzugreifen, authentifiziert und seine Identität überprüft werden, bevor der Zugriff gewährt wird. Richtig umgesetzt, kann dies die Angriffsfläche reduzieren und dazu beitragen, Daten und Anwendungen zu schützen, während Unternehmen ihre Cloud-Strategien weiterverfolgen. Seitdem das Analystenhaus Forrester den Begriff Zero Trust im Jahr 2010 erstmals publik machte, sind eine Reihe von Kategorien entstanden, die diesen Ansatz unterstützen. Hierzu zählen neben MFA und Mikrosegmentierung vor allem Cloud Security Access Broker (CASB), Zero Trust Network Access (ZTNA) und Secure Access Services Edge (SASE), wobei ZTNA als Teil von SASE angesehen wird.