Drei Gründe, warum Zero Trust die Bot-, Web- und API-Sicherheit erhöht

Autorin/Redakteur: Lori MacVittie, Distinguished Engineer bei F5/gg

Zero Trust gehört laut der F5-Studie „State of Application Strategy 2022“ zu den drei wichtigsten Technologie-Trends. Zudem hat das Sicherheitsmodell in den letzten zwölf Monaten bei Google Trends konstant hohe Werte erreicht.

Allzu oft wird Zero Trust jedoch mit einer bestimmten Technologie, wie Software-Defined Perimeter (SDP) oder einem Marktsegment wie Identitäts- und Zugriffsmanagement (IDAM), gleichgesetzt. Ähnliche Missverständnisse, die zur synonymen Verwendung bestimmter Technologien oder Produkte führten, waren auch in den Anfangstagen von Cloud Computing zu beobachten. Als Reaktion auf das häufige „Cloud Washing“ entstanden oft abfällige Bemerkungen über die tatsächliche Cloud-Fähigkeit eines neuen Produkts. So ist Zero Trust ebenfalls ein oft diskutierter und missverstandener Ansatz.

Was ist Zero Trust?

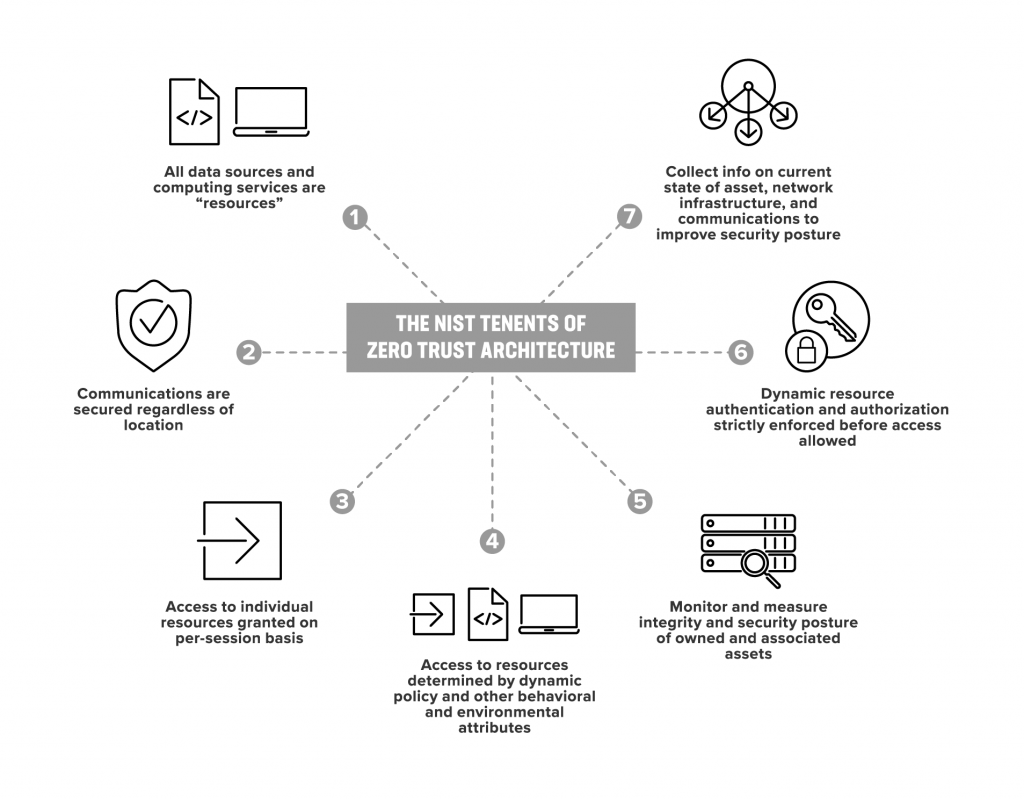

Zero-Trust-Sicherheit ist im Kern eine Denkweise, die eine Reihe von Annahmen umfasst. Daraus gehen Maßnahmen und Taktiken hervor, die spezifische Technologien zur Abwehr eines breiten Spektrums von Sicherheitsgefahren einsetzen.

Die Implementierung einer Technologie wie SDP oder API-Sicherheit bedeutet aber nicht, dass Zero Trust bereits vollständig umgesetzt wurde. Es gibt kein einzelnes Produkt, mit dessen Einführung das ganze System plötzlich Zero-Trust-konform und damit immun gegen Angriffe, Sicherheitsvorfälle oder Exploits wird.

Richtig ist, dass SDP- und API-Sicherheit ein angemessener taktischer Schritt zur Einführung eines Zero-Trust-Ansatzes sein kann. Doch Verantwortliche müssen zuerst von einigen Grundannahmen ausgehen und dann entscheiden, welche bestmöglichen Tools und Technologien sich logischerweise daraus ergeben.

Die drei Annahmen

Die folgenden Beispiele zeigen, inwiefern Bot-Schutz sowie Web- und API-Sicherheit Teil des Zero-Trust-Werkzeugkastens sind.

1. Ein Zero-Trust-Ansatz geht von einer Kompromittierung aus. Legitime Nutzer mit autorisiertem Zugriff können kompromittiert werden und stellen daher eine unbeabsichtigte – und sehr kostspielige – Bedrohung dar. Angreifer (Einbrecher) wissen, dass es in der Regel einfacher ist, über Benutzer (Fenster) als über das Unternehmensnetzwerk (Eingangstür) einzudringen. Anwender sind ständig der Gefahr ausgesetzt, kompromittiert zu werden. Daher ist die Annahme, dass sie bereits kompromittiert sind, der sicherste Weg.

Von einem kompromittierten Firmenlaptop oder Mobiltelefon aus lassen sich zahlreiche Aktionen durchführen. Dazu gehören Angriffe auf Websites und Anwendungen, die bösartige Software (zum Beispiel Malware, Ransomware und neuartige Schadprogramme) verbreiten oder Schwachstellen ausnutzen, um sich Zugang zu verschaffen. Mobile und webbasierte Anwendungen greifen zunehmend über APIs auf Unternehmensanwendungen und -systeme zu. Daher ist es wichtig, sogar die Inhalte zu prüfen, welche von legitimen, authentifizierten Benutzern stammen, um festzustellen, ob sie bösartig sind oder nicht. Die Implementierung von Web- und API-Sicherheit kann vor diesem Risiko schützen.