Interview mit SpaceNet

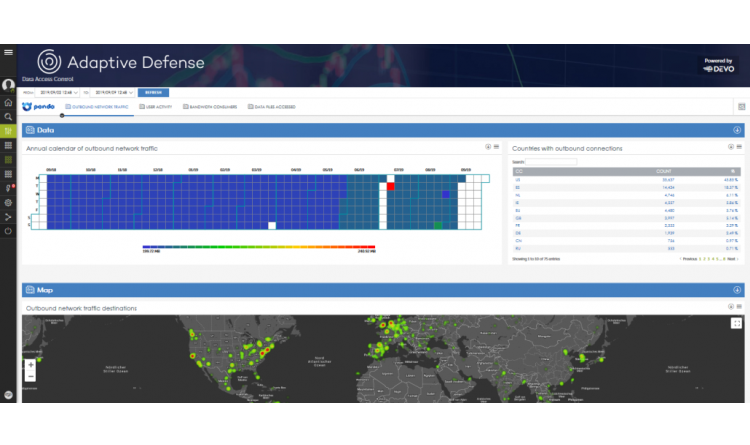

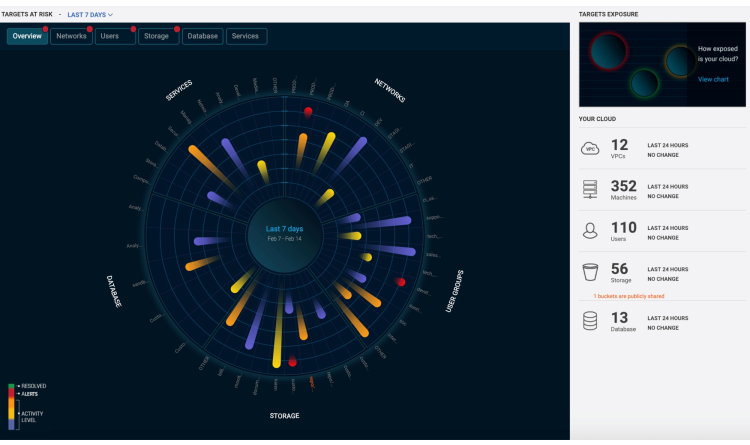

sysbus-Interview zum Thema KI mit Sebastian von Bomhard zum Thema KI: Sebastian von Bomhard: „Eine der wichtigsten Fähigkeiten von KI ist die Mustererkennung. Normale Aktivitäten in einem Netz erzeugen Datenspuren, die auf Anomalien untersucht werden können. Diese wiederum könnten harmlos sein, aber ebenso Anzeichen eines Angriffs. Menschen können diese Aufgabe zwar übernehmen, aber die KI ist bei der Bewältigung großer Datenmengen eindeutig überlegen. Somit können sich die Sicherheitsmitarbeiter auf die von der KI identifizierten Vorfälle konzentrieren.“

Weiterlesen