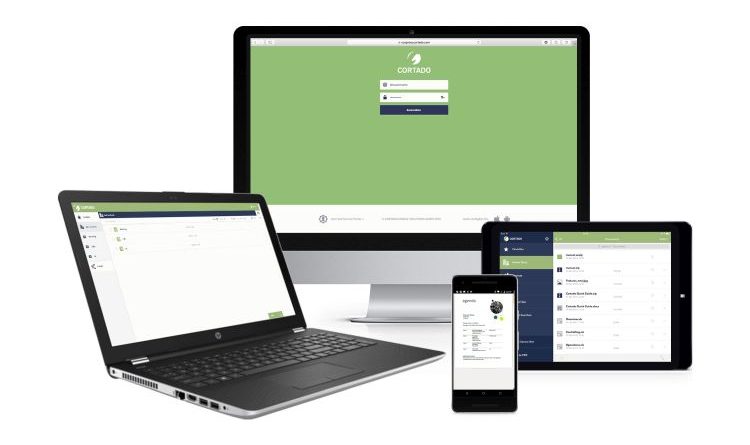

Wie der Digital Workplace Aufschwung in Ihre Karten spielt

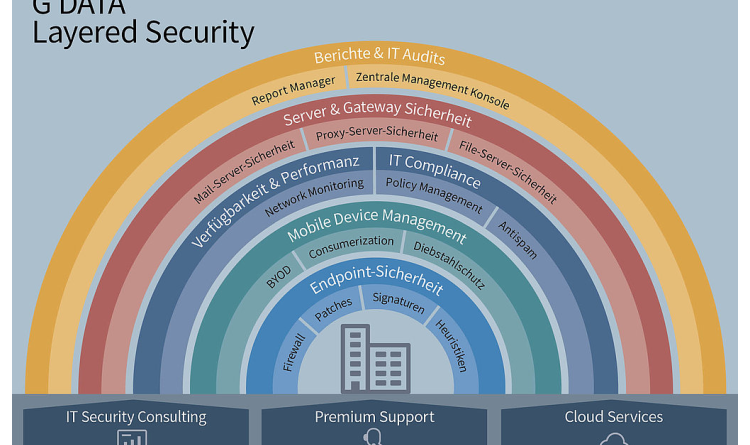

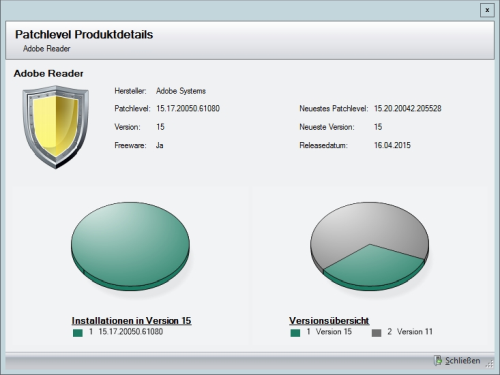

Der Digital Workplace Aufschwung bringt nebst den bekannten, ein weiteres beispielloses Phänomen mit sich, welches manchen Fachkenner oder Kürzelfanatiker ins Schwitzen bringen dürfte. Wir fordern Sie deshalb heraus: Wie viele der nachfolgenden Kurzwörter kennen Sie aus dem Stehgreif: BYOD, COPE, CYOD, MDM, VDI, ITAM, HCI, UC, UEM.

Read More