Test Pulse Policy Secure: Flexible NAC-Lösung für Network Visibility und Zugriffskontrolle

Mit Pulse Policy Secure bietet PulseSecure ein Network Access Control-Produkt an, das genau steuert, wer beziehungsweise was wann auf ein Netzwerk zugreifen kann. Gleichzeitig behält die Lösung das Netz im Blick und ermöglicht so eine unternehmensweite Visibility sowie das Auditing und Monitoring der Netzwerkkomponenten. Das Produkt konnte im Testlabor zeigen, was in ihm steckt.

Der gesamte Test ist auch als PDF-Datei verfügbar:

Pulse Policy Secure (PPS) bringt neben einer identitätsbasierten Zugriffssteuerung ein Device Onboarding mit, über das sich BYOD-Geräte automatisch in Bezug auf die WiFi- und VPN-Einstellungen sowie die verwendete Software in eine Unternehmensumgebung integrieren lassen. Außerdem lässt sich die Lösung zum Sicherstellen der Compliance verwenden, da sie die Geräte im Netz erkennt, untersucht und überwacht und den Sicherheitsstatus der Endpoints sowohl vor dem Aufbau als auch während der Verbindungen im Auge behält. Die Konfiguration erfolgt über ein zentrales Verwaltungswerkzeug mit vielen Assistenten und Vorlagen und sollte deshalb verhältnismäßig unproblematisch ablaufen. Da das Produkt mit externen Mobile Device Management-Lösungen (Pulse Workspace sowie Lösungen von AirWatch, MobileIron und Microsoft) zusammenarbeitet, ist es zudem dazu in der Lage, Informationen von diesen Produkten zum Durchsetzen der NAC-Policies (Network Access Control) zu verwenden. Darüber hinaus kann es auch in viele vorhandene Komponenten integriert werden, wie das Active Directory, Firewalls, IDS-Lösungen, SIEM-Produkte, Switches und WLAN-Controller.

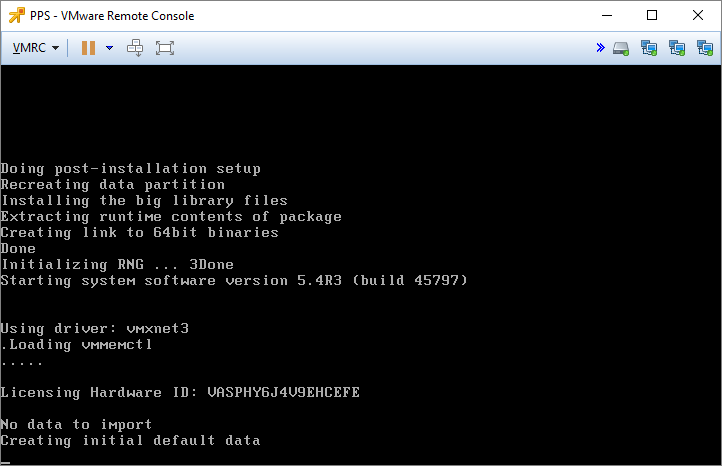

Die virtuelle Appliance während der Installation

Umfassende Klassifizierungs-, Inspektions- und Logging-Funktionen helfen beim Inventory und der Überwachung der Geräte sowie beim Troubleshooting von Problemen wie zum Beispiel Compliance-Verletzungen benötigter Anwendungen. Das „Patch Assessment“ sorgt dafür, dass auf den Endgeräten immer die neuesten Applikationen und letzten Upgrades laufen. Sollte das einmal nicht der Fall sein, so löst das Patch Assessment über System Management Server (SMS) beziehungsweise System Center Configuration Manager (SCCM) Update-Vorgänge aus. Um die Endpoints zu überwachen, setzt Pulse Policy Secure auf CDP/LLDP, DHCP-Fingerprinting, HTTP User Agent, MAC OUI, MDM, Nmap, SNMP und SNMP Traps sowie WMI. Auf diese Weise bleibt das System stets auf dem aktuellen Stand und kennt den Status der verbundenen Geräte.

Netzwerks- und Anwendungszugriffsschutz

PPS wendet auf den Netzwerkgeräten mit agenten- und agentenlosen Methoden Indentitäts-, Konfigurations-, Verhaltens- und Stateful Security-Bewertungen an. Dabei kann die Lösung – je nach Policy – den Zugriff auf Netzwerkressourcen erlauben, einschränken oder blockieren.

Zum Schützen des Netzwerks und der darin vorhandenen Applikationen sowie Dienste verwendet Pulse Policy Secure verschiedene Ansätze. Dazu gehört eine rollenbasierte Absicherung auf Anwendungsebene. Dabei kommuniziert das System mit Next Generation Firewalls von Checkpoint, Fortinet, Juniper und Palo Alto Networks. Auf diese Weise ist es unter anderem möglich, die Gültigkeit der Firewall-Regeln für bestimmte Benutzer oder Geräte abhängig von der Tageszeit zu modifizieren und die Bandbreiten für bestimmte Anwendungen zu beschränken. Die Zugriffe im Netz sind also granular steuerbar.

Zur Authentifizierung externer Benutzer stellt das Produkt ein Captive Portal bereit. In Zusammenarbeit mit der Pulse Connect Secure SSL-VPN-Lösung des gleichen Herstellers lassen sich auch Remote Access-User nahtlos einbinden. Zur Authentifizierung kommen neben einem lokalen Login mit Passörtern bei Bedarf auch 802.1X, CA Site Minder, LDAP, Microsoft Active Directory, NIS, Radius, RSA Authentication Manager und RSA Clear Trust zum Einsatz.

Da die Lösung auch mit offenen Standards für die Netzwerkzugriffskontrolle und Sicherheit wie TNC IF-MAP und TNC SOH arbeitet, lässt sie sich auf diese Weise auch in die Netzwerk- und Sicherheitsprodukte vieler weiterer Hersteller integrieren. Eine automatische Threat Response, die aktiv wird, sobald das System eine Bedrohung erkennt, rundet den Leistungsumfang der Pulse Policy Secure-Lösung ab.

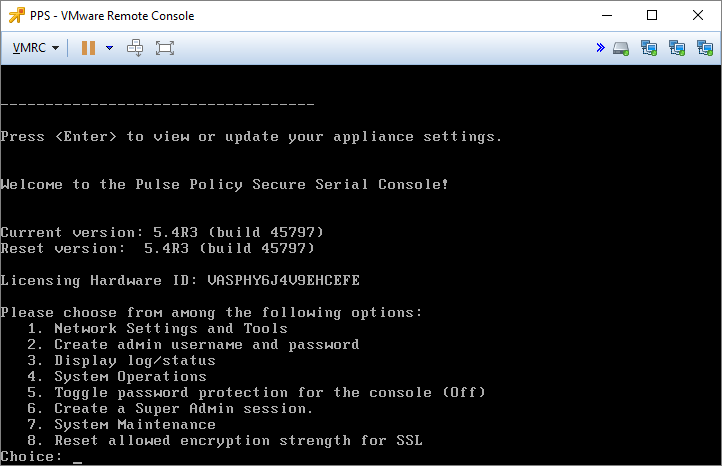

Einige grundlegende Administrationsarbeiten lassen sich direkt auf der Kommandozeile der Appliance durchführen

Der Test

Im Test installierten wir zunächst eine virtuelle Appliance mit Pulse Policy Secure in unserem Netz und machten uns mit dem Leistungsumfang der Lösung und den vorhandenen Assistenten vertraut. Außerdem nahmen wir die Funktionen zum Device Onboarding, zum Host Checking und zum Profiling unter die Lupe. Darüber hinaus befassten wir uns auch noch mit den Gastzugängen und setzen die Lösung in Kombination mit einem WS-C2960C-8TC-S-Switch von Cisco ein, um Layer 2-Funktionen, wie die Arbeit mit 802.1X zu analysieren. Auch die Layer 3-Features mit der dynamischen Firewall-Konfiguration blieben im Test nicht außen vor: Dazu verwendeten wir eine virtuelle Firewall-Appliance von Palo Alto unter PAN-OS 7.1.

Installation

Die Installation der virtuellen PPS-Appliance gestaltete sich verhältnismäßig einfach. Der Hersteller hatte uns für den Test zu diesem Zweck eine virtuelle Maschine (VM) auf OVF-Basis zur Verfügung gestellt, die wir auf einem Vmware ESXi-System mit der Version 6.7 importierten. Der verwendete Host verfügte über eine Intel i7-8-Core-CPU und 32 GByte RAM. Für die VM benötigten wir aber nur zwei CPU-Kerne und zwei GByte Arbeitsspeicher. Nachdem der Import abgeschlossen war, fuhren wir die Appliance hoch, woraufhin diese sofort automatisch mit der Installation der Pulse Policy Secure-Lösung begann. Die Setup-Routine arbeitet im Großen und Ganzen ohne Interaktion mit dem Administrator, wir mussten im Test im Wesentlichen nur die Konfiguration für das interne Netzwerkinterface vornehmen und ein Administratorkonto definieren. Nach dem Abschluss des Setups, das auf unserem System nur ein paar Minuten in Anspruch nahm, konnten wir uns beim Konfigurations-Interface der Lösung unter https://{IP-Adresse der Appliance}/admin mit unserem kurz zuvor angelegten Administratorkonto anmelden. Sobald das erledigt war, spielten wir zunächst einmal die Testlizenz ein, die uns der Hersteller zuvor geliefert hatte und brachten das System dann mit einer Patch-Datei auf die zum Testzeitpunkt aktuelle Version 9.0R1. Danach war die Lösung einsatzbereit.

Inbetriebnahme

Um den IT-Mitarbeitern die Inbetriebnahme der Lösung zu erleichtern, hat PulseSecure in das Web-Interface des Produkts einen „Initial Setup Wizard“ integriert. Dieser lässt sich nicht nur nutzen, um die Zeitzone und den NTP-Server festzulegen, sondern kann auch zum Einsatz kommen, um andere Funktionen wie das Profiling zu konfigurieren. Letzteres identifiziert und klassifiziert dynamisch die verwalteten und nicht verwalteten Endpoints im Netz und ermöglicht es so, den Zugriff auf das Netz und die darin enthaltenen Ressourcen auf Basis des Geräte-Typs und der jeweiligen Konfiguration zu steuern.

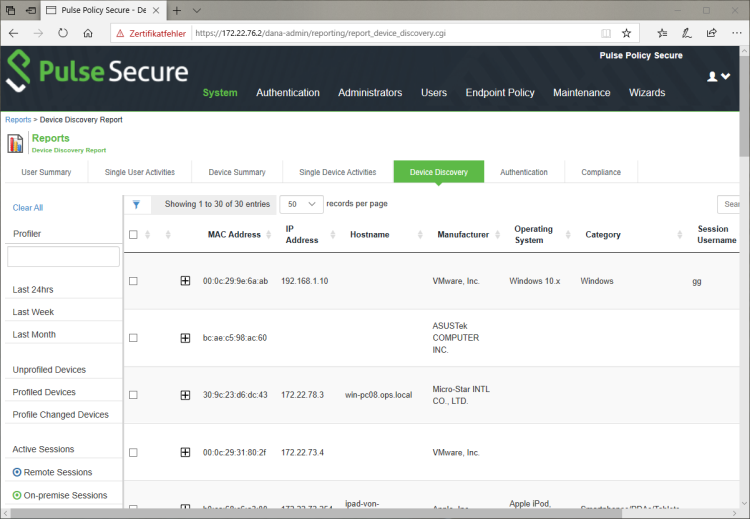

Über die Profiling-Funktion erkennt die PPS-Appliance die im Netz vorhandenen Komponenten

Damit das Profiling funktioniert, müssen die zuständigen Mitarbeiter eine so genannte Fingerprint-Database auf die Appliance hochzuladen, die beim Hersteller bezogen werden kann. Nach dem Hochladen dieser Datenbank lief das Profiling wie erwartet. PPS unterstützt bei Bedarf übrigens auch selbstdefinierte Klassifikationen.

Im nächsten Schritt des Einrichtungsassistenten ging es an die Konfiguration des Layer-2-Enforcements. Dieses steuert den Netzwerkzugriff von dem Moment an, zu dem sich ein Anwender mit dem Netz verbindet. In einem kabelbasierten Netz, wie in unserem Test, erfolgt diese Steuerung an den Switch Ports, in einem drahtlosen Netz über den Wireless Access Point. Die Zugriffssteuerung läuft im Betrieb über das Authentifizierungsprotokoll 802.1X ab. Der verwendete Switch oder Access Point muss dieses also beherrschen. Außerdem kommt noch Radius zum Einsatz, der Radius-Server kann hierbei die PPS-Appliance sein. Neben der 802.1X-Authentifizierung unterstützt das System bei Bedarf auch MAC- und SNMP-Authentication. Auf das Layer 2-Enforcement gehen wir später noch genauer ein.

Der Initial Setup Wizard lässt sich zusätzlich übrigens auch nutzen, um Gastzugänge einzurichten. Dabei können die Administratoren unter anderem ein Administratorkonto für die Gastzugänge definieren und die Registrierungsfunktion aktivieren, die es Gästen ermöglicht, sich selbst bei dem System einzutragen. Im Test ergaben sich anschließend bei der Arbeit mit Gastkonten keine Probleme.