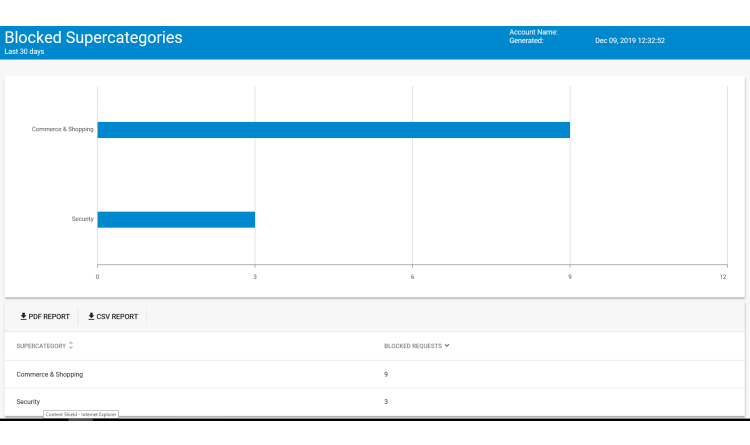

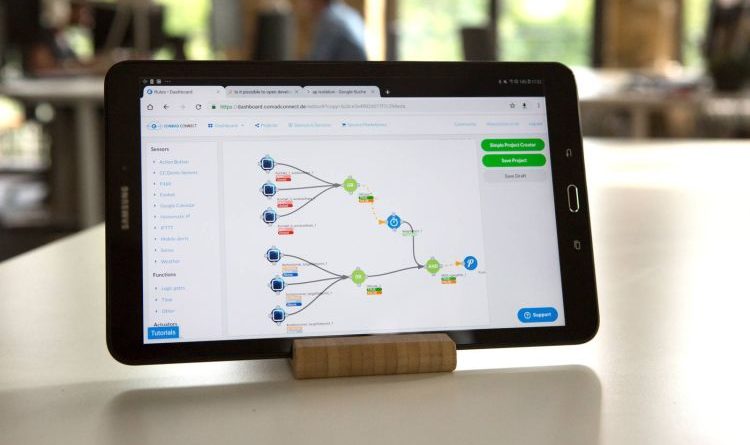

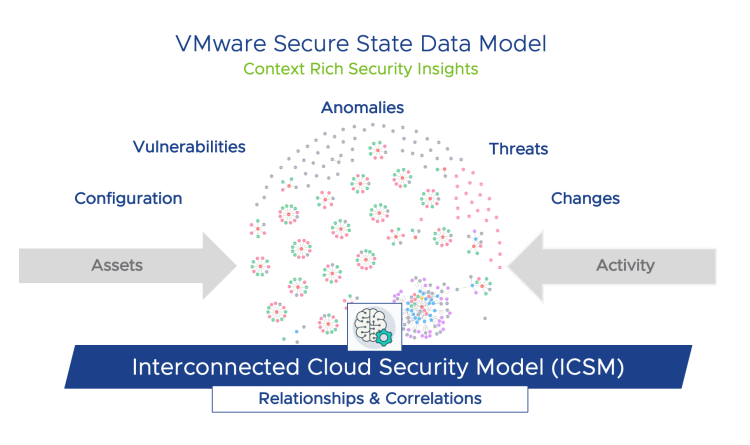

Nebula, die lizenzfreie Cloud-Netzwerkmanagement-Plattform von Zyxel, hat die Steuerung kabelgebundener, drahtloser sowie sicherheitsrelevanter Geräte vereinfacht und sich dadurch erfolgreich im Markt etabliert. Intuitiv bedienbar, effizient und ressourcensparend können Access Points, Switches und Security-Gateways zentral und remote – auch über mehrere Standorte hinweg – auf einer Plattform mit Zero-Touch-Provisioning verwaltet werden. Nebula bietet eine umfangreiche Palette an Administrations- und Analysetools für die Nutzung über das browserbasierte Nebula Control Center (NCC) – einschließlich detaillierter Verkehrs- und Nutzungsaufteilungen sowie standortweiter Verwaltungseinstellungen. Mit diesen sparen Anwender Ressourcen, Zeit sowie Kosten und verbessern ihre eigene Unternehmensperformance. Remote-Setup, -Monitoring, -Wartung und -Fehlerbehebung werden auf diese Weise zum Kinderspiel. Um sicherzustellen, dass Systeme und Daten vor den stetig wachsenden Bedrohungen einer immer digitaler werdenden Welt geschützt sind, verfügt Nebula über ein funktions- und leistungsstarkes Sicherheitspaket.

Weiterlesen