Authentifizierung: Viel hilft viel

Autor/Redakteur: Jonas Spieckermann, Senior Sales Engineer bei WatchGuard Technologies/gg

Einschlägige Studien lassen kaum Zweifel daran: Authentifizierung ist eine der offen-sichtlichsten Baustellen im Bereich der IT-Sicherheit. So können laut Data Breach In-vestigations Report 2017 von Verizon beispielsweise 81 Prozent aller Hacking-Übergriffe auf gestohlene und/oder schwache Passwörter zurückgeführt werden. Das Konzept der Multifaktor-Authentifizierung (MFA) verspricht in dem Zusammenhang konkrete Abhilfe. Die Herausforderung besteht jedoch darin, das damit einhergehende Sicherheitsniveu mit hohem Anwenderkomfort einerseits und überschaubarem Verwaltungsaufwand andererseits in Einklang zu bringen.

Gerade mittelständische Unternehmen hinken beim Einsatz von Multifaktor-Authentifizierung noch deutlich hinterher, wie die „Security Bilanz Deutschland 2017“ des Analystenhauses Techconsult unterstreicht. Danach sehen zwei Drittel der über 500 befragten Mittelständler deutliche Umsetzungsdefizite in den eigenen Reihen. Ein Großteil verlässt sich nach wie vor ausschließlich auf Ein-Faktor-Authentifizierung, wobei die Etablierung von Passwortrichtlinien gegenüber dem Vorjahr bei noch mehr Umfrageteilnehmern für Probleme sorgt. Auch den darüberhinausgehenden Einsatz von Token, Zertifikaten oder biometrischen Daten beurteilt 2017 ein höherer Anteil der Befragten als schwierig – insgesamt räumen rund 70 Prozent Schwächen bei der Umsetzung komplexerer Authentifizierungsmethoden ein. Dies führen die Analysten auf den damit einhergehenden Aufwand zurück: Oftmals scheitere eine MFA-Integration in die Arbeitsabläufe an der fehlenden Bereitschaft der Mitarbeiter, zusätzliche „Anstrengungen“ auf sich zu nehmen. Ein weiterer Aspekt, den es vor dem Hintergrund lückenloser Sicherheit zu beleuchten gilt, ist die meist fehlende Ganzheitlichkeit bestehender MFA-Konzepte. So zeigt die Studie „Identity- & Access-Management 2017“ von IDG, dass sich bei nur knapp einem Drittel der teilnehmenden Unternehmen mit 100 bis 999 Mitarbeitern neben der eigenen Belegschaft auch Geschäftspartner, Dienstleister und Zulieferer auf mehreren Wegen authentifizieren müssen. Bei kleineren Organisationen trifft dies sogar nur in sechs Prozent der Fälle zu. Auch hinsichtlich der Multifaktor-Authentifizierung für Kunden in Portalen oder eigenen Cloud-Anwendungen offenbart die IDG-Analyse Handlungsbedarf auf Unternehmensseite. Nur 14 Prozent verfügen über entsprechende Ansätze, wobei hier ebenfalls vor allem die größeren Player vorlegen.

Ein-Faktor-Authentifizierung via Kennwort als Auslaufmodell

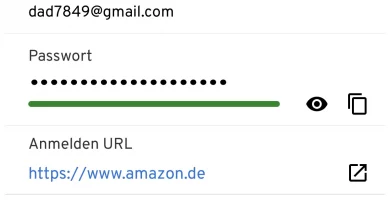

Klar ist, dass die alleinige Kombination von Nutzername und Kennwort keinen ausreichenden Schutz mehr bietet – besonders vor dem Hintergrund des im geschäftlichen Umfeld durchaus gängigen Single-Sign-On-Prinzips: Ist ein Angreifer erst einmal im Besitz der Zugangsdaten eines Mitarbeiters, lässt er sich kaum noch aufhalten. Als „legitimierter“ Anwender überwindet er jede weitere Sicherheitskontrolle des Unternehmens – egal wie ausgefeilt diese ist – und kann sich munter austoben. Selbst die bereits vor Jahren initiierten Maßnahmen von Unternehmen zur Definition mehr oder weniger strenger Passwortrichtlinien im Sinne von Vorgaben zu Zeichenlänge, -kombination oder Änderungsrhythmus (zum Teil durch administrative Werkzeuge erzwungen) schaffen hier kaum Abhilfe. Denn Mitarbeiter sind in der Regel wenig einfallsreich, wenn es um die Vergabe neuer Kennwörter geht. Oftmals wird ein bestehendes Login nur minimal abgeändert und das Risiko des Missbrauchs bleibt hoch. Das gilt insbesondere, wenn dieses mit dem persönlichen Umfeld zusammenhängt. Social Engineering und Wörterbuchangriffe durch Hacker können hier mitunter schnell zu Erfolgen führen.