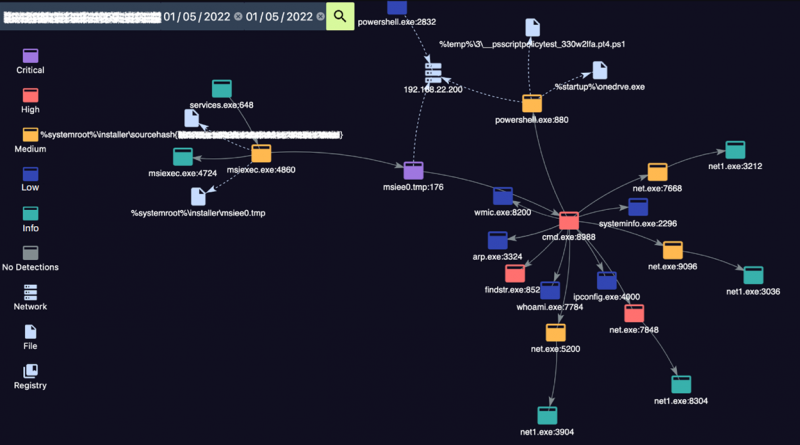

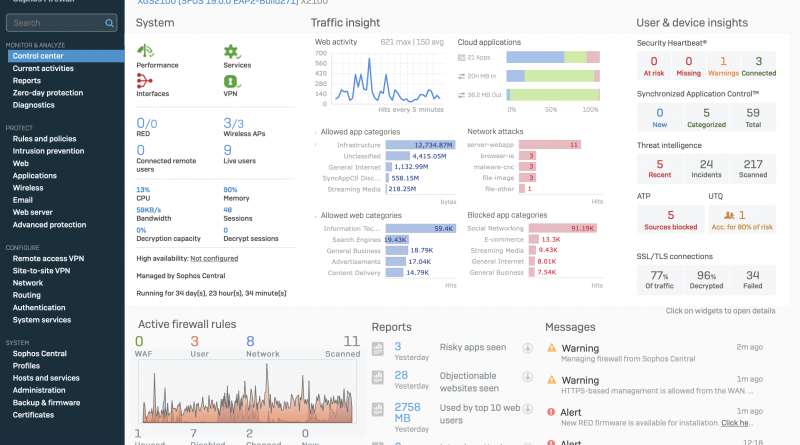

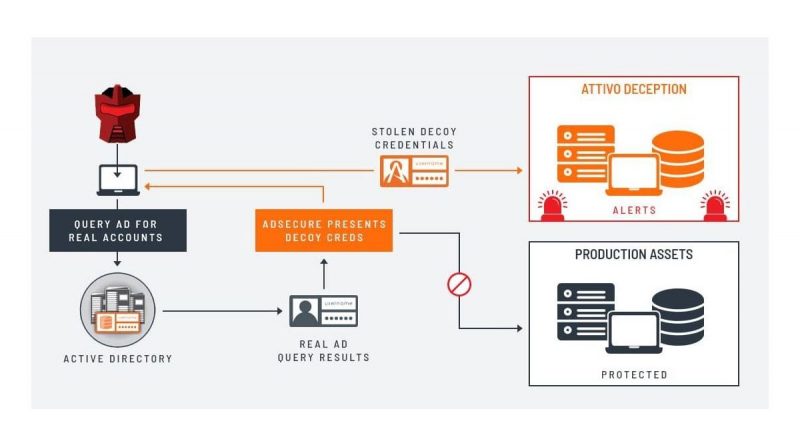

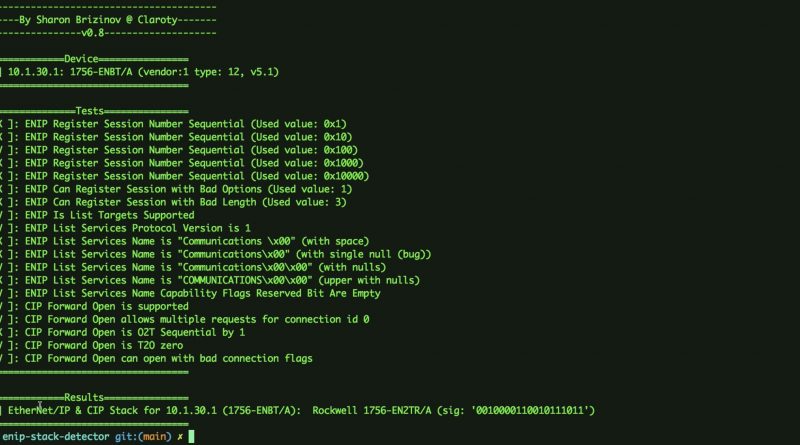

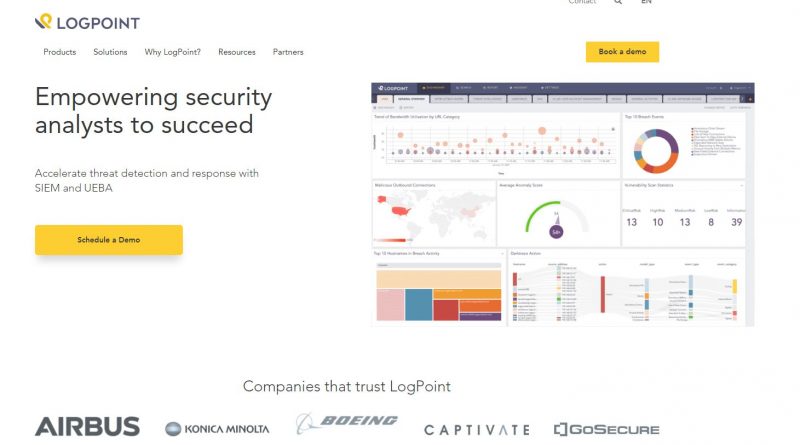

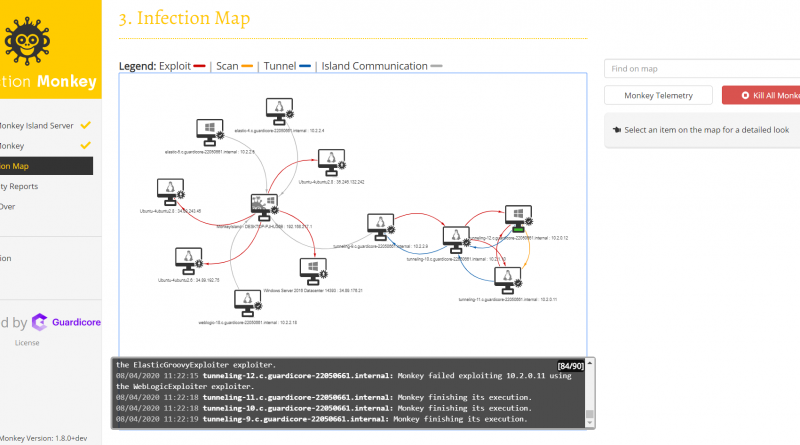

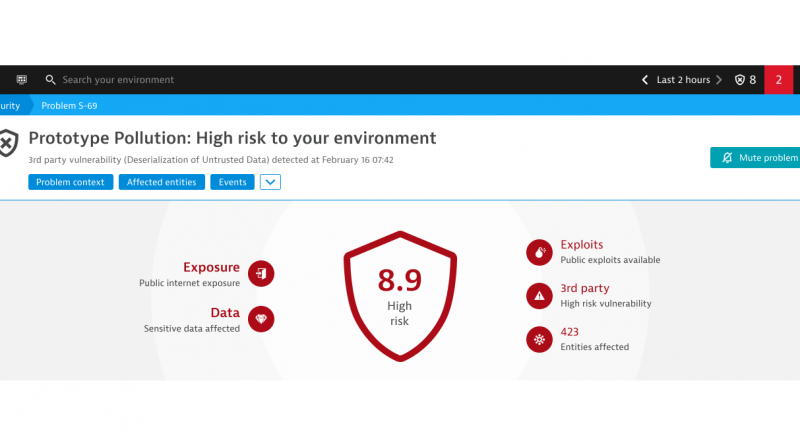

Open-Source-Lösung zeigt verdächtige Aktivitäten bei Cyberangriffen

Oftmals ist es schwierig zu verstehen, welche Aktivitäten während eines Cyberangriffs stattfinden und was für Auswirkungen diese haben. In die dazugehörige Analyse müssen die IT-Abteilungen sowohl Ressourcen als auch Zeit investieren, die eigentlich viel dringender benötigt würden, um den Schaden zu verringern und den Angriff einzudämmen. Um das genannte Problem zu lösen, steht ab sofort ein kostenloses Open-Source-Werkzeug zur Verfügung, das die verdächtigen Aktionen visualisiert und in Beziehung zueinander stellt.

Weiterlesen