Die Grundlagen der E-Mail-Sicherheit: einfach, aber effektiv

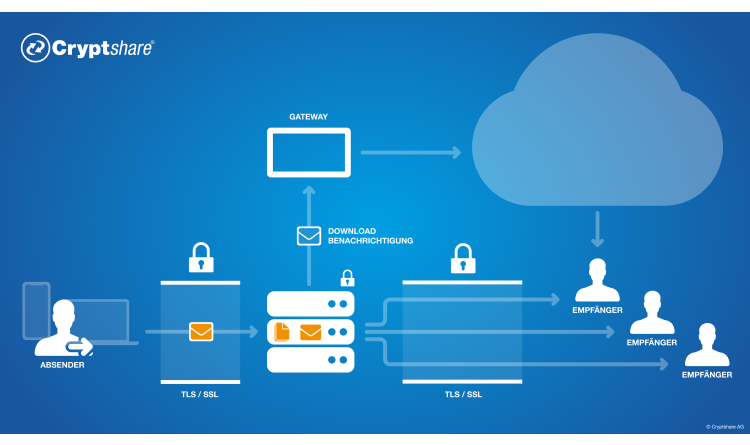

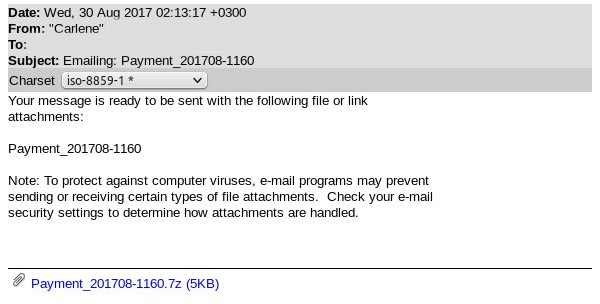

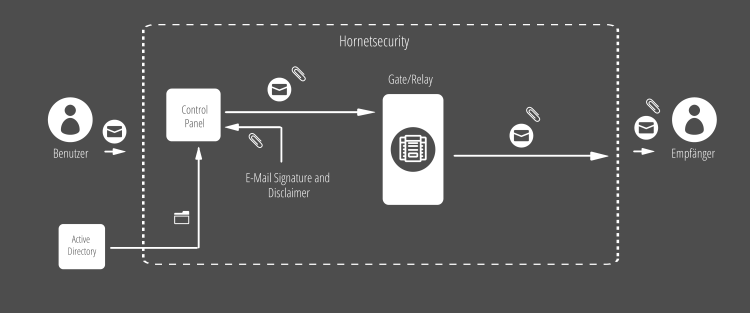

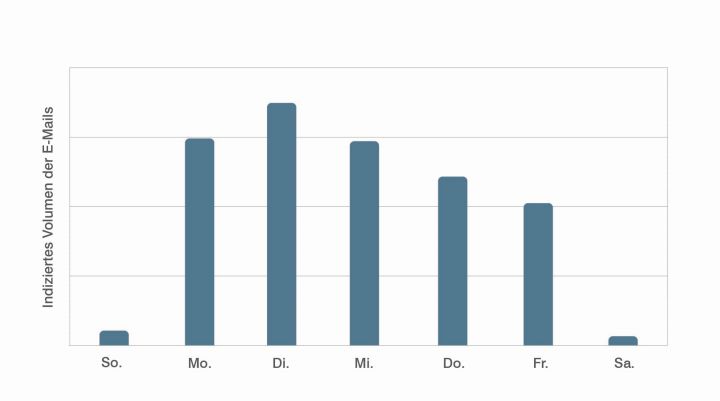

Die E-Mail besteht nun seit 30 Jahren und ist zu einem integralen Bestandteil unserer Kommunikation geworden, sei es im geschäftlichen oder privaten Bereich. Doch genau dieser Fakt macht sie zu einem beliebten Angriffsziel für Cyberkriminelle. Aus diesem Grund spielt die E-Mail-Sicherheit eine entscheidende Rolle, um persönliche und geschäftliche Informationen vor unbefugtem Zugriff und Missbrauch zu schützen. Mit raffinierten Techniken wie Phishing, Malware und Social Engineering-Versuchen versuchen Cyberangreifer, sich unberechtigt Zugang zu sensiblen Daten zu verschaffen. Es geht also darum, die Vertraulichkeit von Mitteilungen zu gewährleisten sowie die Integrität der Kommunikation zu schützen. Eine konsequente Anwendung von Sicherheitsmaßnahmen ist daher unerlässlich, um die Risiken im E-Mail-Verkehr zu minimieren.

Read More