CCTV-Botnets im eigenen Hinterhof

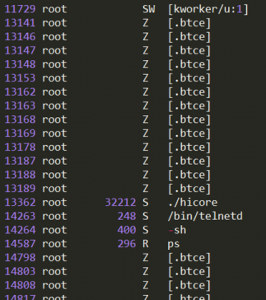

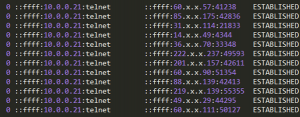

Die Malware die gefunden wurde war eine ELF-Binary für ARM mit dem Namen (.btce), einer Variante der ELF_BASHLITE-Malware (auch bekannt als Lightaidra und GayFgt), die das Netzwerk auf der Suche nach offenen Telnet/SSH-Diensten nach Geräten mit BusyBox scannt, die anfällig für Brute-Force-Attacken sind.

In diesem Fall konnte die Malware HTTP Get Flood DDoS-Angriffe von den infizierten Geräten aus starten. In dem untenstehenden String-Dump ist eine Liste der User-Agents aufgeführt.

Bemerkenswerterweise wurde sich in den von Imperva entdeckten, kompromittierten Kameras in fast jedem Fall von mehreren Standorten aus eingeloggt – ein Zeichen dafür, dass die Kameras wahrscheinlich gleich von mehreren Personen gehackt wurden. Dies macht deutlich, wie einfach es ist, solche ungesicherten Geräte zu lokalisieren und zu für sich zu nutzen.

Imperva möchte mit dieser Geschichte dazu beitragen, dass sich ein allgemeines Bewusstsein für die Bedeutung grundlegender Sicherheitspraktiken sowie für die Bedrohung durch ungesichert verbundene Geräten entwickelt. Selbst während dieser Artikel verfasst wurde, sind die Experten schon wieder im Einsatz, um einen weiteren IoT DDoS-Angriff abzuschwächen – diesmal von einem NAS-basierten Botnet. Ob es sich um einen Router, einen WLAN Access Point oder eine CCTV-Kamera handelt – werkseitige Anmeldeinformationen können nur bei der Installation geändert werden.