Im Test: Die Total Security Suite der Watchguard-T40-Appliance

Das Access Portal ermöglicht bei Bedarf eine zentrale Stelle für den Zugriff auf Cloud-Anwendungen und einen sicheren, Client-losen Weg zur Nutzung interner Ressourcen via RDP und SSH. Die DLP-Funktion schützt vor Datenverlusten, indem sie den Inhalt von Text- und anderen Dateien scannt und verhindert, dass wichtige Informationen das Netz verlassen.

Die Threat Detection and Response korreliert Events im Netz und auf den Endpoints und ergreift auf Basis dieser Informationen Gegenmaßnahmen gegen Angriffe. Ein APT-Blocker auf Sandbox-Basis schließt den Leistungsumfang der Total Security ab.

Die Anwendungskontrolle

Wenden wir uns nun noch kurz im Detail der Konfiguration und Nutzung der wichtigsten Total-Security-Features zu. Beginnen wir mit der Anwendungskontrolle. Sie ermöglicht es, die Datenübertagungen zuzulassen oder zu blockieren. Die Anwendungskontrolle kann im Zusammenhang mit Policies aktiviert werden und es besteht die Option, verschiedene „Application Control Actions“ zu definieren, die gemeinsam mit unterschiedlichen Regeln Verwendung finden können.

Beim Anlegen einer solchen Application Control Action können die Administratoren einzelne Anwendungen blockieren beziehungsweise zulassen oder Kategorien wie Business Tools, Online Games, Network Protocols, VoIP Services oder Web Services durchsuchen, um entweder die ganze Kategorie zu sperren (beziehungsweise zu erlauben) oder bestimmte Einträge daraus. Außerdem steht auch eine Suchfunktion zur Verfügung, um Anwendungen schnell aufzufinden. Damit wird die Konfiguration dieses Werkzeugs recht schnell und übersichtlich erledigt, obwohl die Zahl der möglichen Applikationen mit über 1800 – darunter WhatsApp, Deezer, Netflix, NTRglobal oder auch Telnet – sehr hoch ist. Im Test funktionierte die Anwendungskontrolle ohne Probleme.

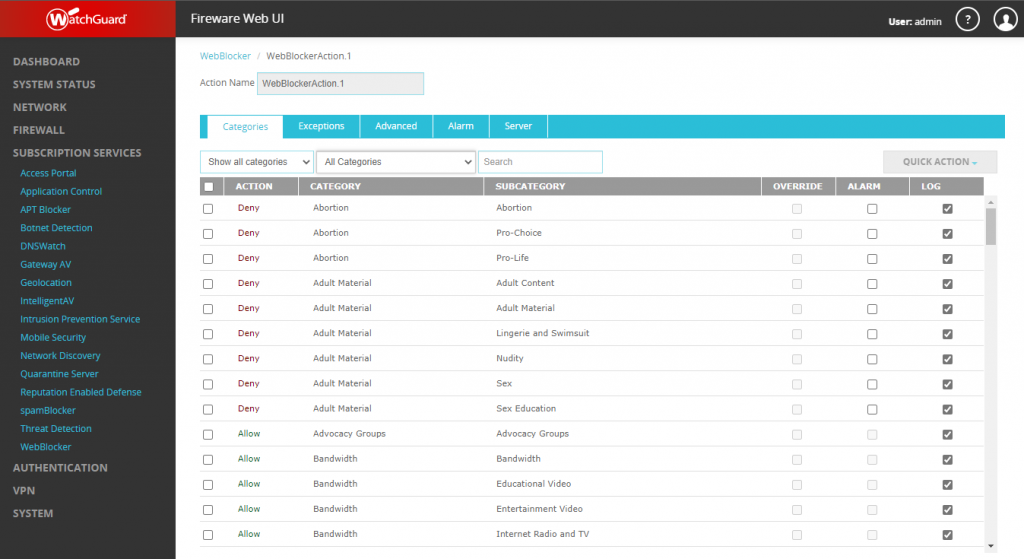

Der Web-Blocker lässt sich ebenfalls bestimmten Firewall-Policies (in diesem Fall Proxies) zuweisen und die Aktionen werden auch wieder nach Kategorien und einzelnen Einträgen (Subkategorien) festgelegt. Zu den Kategorien gehören unter anderem Abortion, Gambling, Job Search, Religion oder auch Security. Unterkategorien sind dann etwa bei Security Keylogger, Mobile Malware oder Spyware. Auch hier hilft wieder eine Suchfunktion beim schnellen Auffinden der richtigen Einträge und auch hier traten im Betrieb keine Probleme auf.

Die Network Discovery lässt sich jederzeit manuell starten, kann aber auch über einen Zeitplaner automatisch ausgeführt werden. Die Ergebnisse finden sich dann unterhalb des Dashboards und sie lassen sich als Liste (mit Gerätenamen, IP-Adresse, Gerätetyp und ähnlichem) oder als Map anzeigen. Darüber hinaus ist es möglich, bekannte Devices für eine schnellere Übersicht zu kennzeichnen.

Sicherheits-Check

Zum Abschluss unseres Tests nahmen wir noch das – zu diesem Zweck mit einer festen IP-Adresse konfigurierte – externe sowie die internen Interfaces der fertig eingerichteten Appliance mit Tools wie dem Scanner nmap oder dem Vulnerability-Assessment-Werkzeug OpenVAS unter die Lupe. OpenVAS fand über die internen Schnittstellen diverse Informationen – wie etwa den verwendeten HTTP-Server und diverse verwendete Cipher Suites – heraus. Außerdem war die Lösung überzeugt davon, dass auf der Appliance Linux lief. Extern erlangte OpenVAS keine Informationen. Nmap stellte extern fest, dass der Host lief und alle Ports gefiltert waren. Darüber hinaus sagte uns der Scanner, dass die Appliance mit einer Watchguard MAC-Adresse unterwegs war. Intern sagte nmap, dass die von uns geöffneten Ports wie 53 und 8080 offen waren, dass die MAC-Adresse Watchguard zugeordnet werden konnte und dass mit 93 prozentiger Wahrscheinlichkeit Linux auf dem System lief. Das war so also alles in Ordnung und es gab keine negativen Überraschungen, wie das überflüssige Bereitstellen von Informationen oder Diensten.

Im letzten Schritt versuchten wir nun das Produkt mit verschiedenen DoS- und Penetration-Testing-Tools beziehungsweise mit Hilfe von Metasploit aus dem Tritt zu bringen. Auch hier nahmen wir immer die internen und die externe Schnittstelle von verschiedenen Systemen aus unter Beschuss. Davon ließ sich die Watchguard T40 in keinster Weise beeindrucken, was zeigt, dass die Hardware wirklich recht leistungsfähig ist. Bei anderen Appliances kam es in dem gleichen Test-Setting während der DoS-Angriffe immer mal zu recht hoher Prozessorlast, in diesem Test war das nicht der Fall. Unserer Meinung nach kann eine richtig konfigurierte T40-Appliance nach aktuellem Stand ohne Probleme im Netz zum Einsatz kommen.

Fazit

Im Betrieb gefiel uns die Watchguard T40 sehr gut. Der Funktionsumfang ist beeindruckend und die Hardwareausstattung lässt kaum Wünsche offen. Das Konfigurationswerkzeug wurde auch so gestaltet, dass kein mit IT-Sicherheit erfahrener Administrator vor irgendwelche Schwierigkeiten gestellt werden sollte. Wenn es darum geht, Außenstellen mit einer leistungsfähigen Tabletop-Appliance abzusichern, stellt die T40 eine gute Wahl dar.

Anmerkung:

Wir haben diesen Test im Auftrag des Herstellers durchgeführt. Der Bericht wurde davon nicht beeinflusst und bleibt neutral und unabhängig, ohne Vorgaben Dritter. Diese Offenlegung dient der Transparenz.