Konfiguration leichtgemacht: der Network Configuration Manager von Solarwinds im Test

Das Sicherstellen der Compliance

Ein weiteres Highlight des NCM ist die Möglichkeit, die Compliance der im Netz verwendeten Geräte auf eine einfache Art und Weise sicher zu stellen. Dazu stellt das Werkzeug eine Audit-Funktion bereit, die den IT-Mitarbeitern dabei hilft, unterschiedliche Policy Compliance-Anforderungen wie DISA, FISMA, HIPAA, PCI, SOX oder auch STIG zu erfüllen. Dazu verfügt NCM über 169 vorgefertigte Policy Reports für Cisco, Foundry, Juniper und ähnliches. Es besteht aber auch die Option, mit einem Wizard eigene Reports zu generieren die interne Regeln und behördliche Vorgaben abdecken und Reports über die Online-Plattform THWACK auszutauschen. Die Compliance-Regeln werden zudem regelmäßig von SolarWinds und der Community aktualisiert.

Im Test ließen wir zu diesem Zeitpunkt einen Cisco Security Audit Policy-Report laufen. Das geht über „Meine Dashboards / Netzwerkkonfiguration / Compliance“, die Auswahl des zu verwendenden Reports (Cisco Security Audit) und die Auswahl des Befehls „Update Selected“. Danach läuft der Report durch und zeigt die gefundenen Konfigurationsprobleme (wie zum Beispiel „Disable IP Redirects and IP Unreacheables“), zusammen mit einer Einschätzung ihrer Bedeutung, an. Wenn man nun auf das Icon des jeweiligen Eintrags klickt, erhält man direkt die Möglichkeit, ein Remediation-Skript auf dem betroffenen Gerät laufen zu lassen, das die Konfiguration so anpasst, dass die Compliance gewährleistet wird. Das ist wirklich äußerst einfach und dürfte in vielen Umgebungen eine große Hilfe sein.

Die Funktion kann auch in bestimmten Intervallen, beispielsweise täglich, ablaufen und typische Probleme automatisch beheben. Öffnet etwa ein Administrator auf einem Router einen Telnet-Zugang und wurde in dem Compliance-Report festgelegt, dass Telnet im Netz nicht verfügbar sein darf, so stellt die Policy fest, dass es einen Regelverstoß gibt und deaktiviert – falls sie über einen entsprechenden Task verfügt – Telnet und aktiviert bei Bedarf auch gleich SSH. Auf diese Weise bleiben Sicherheitslücken nicht lange bestehen.

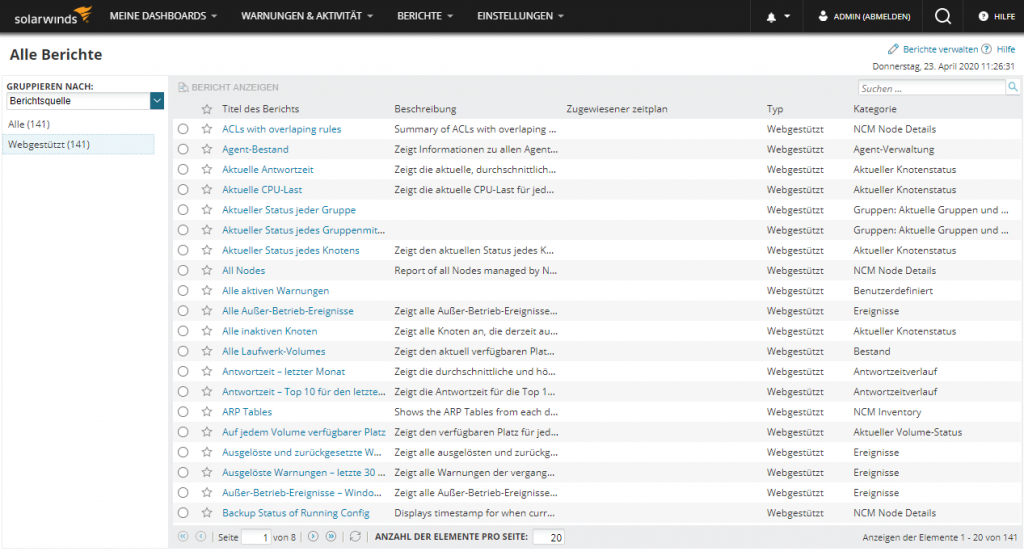

Die Berichtsfunktion

Damit die zuständigen Mitarbeiter immer über den aktuellen Status ihrer Umgebungen im Bilde sind, stellt SolarWinds dem NCM auch eine umfassende Berichtsfunktion an die Seite. Diese bietet 141 vordefinierte Reports zu verschiedenen Aufgabenbereichen wie aktuelle CPU-Lasten, aktive Warnungen oder auch zu den vorhandenen Switch Ports. Diese lassen sich beliebig anpassen, um neue Berichte ergänzen und im- sowie exportieren. Außerdem besteht auch die Möglichkeit, die Berichte mit einem Zeitplan automatisch zu erstellen.

Um einen Bericht einzusehen, müssen die Anwender nach „Berichte / Alle Berichte“ wechseln, den gewünschten Bericht selektieren (dabei steht ihnen auch eine Suchfunktion zur Verfügung, mit der sich bestimmte Reports schnell auffinden lassen) und dann auf „Bericht anzeigen“ klicken. Danach stellt der NCM den Bericht dar.

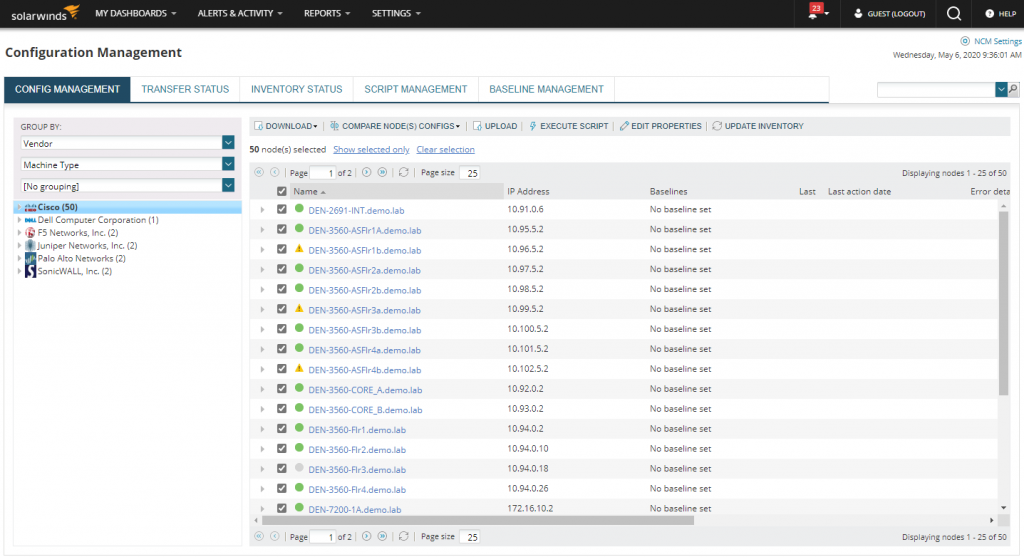

Der NCM in größeren Umgebungen und Firmware-Aktualisierungen

Nachdem wir uns nun umfangreich mit dem NCM vertraut gemacht hatten, wollten wir einmal sehen, wie sich das Tool in Umgebungen mit mehr als hundert Komponenten verhält. Zu diesem Zweck griffen wir remote auf eine Demo-Umgebung zu, die SolarWinds zu diesem Zweck unter https://www.solarwinds.com/network-configuration-manager/demo-registration zur Verfügung stellt. Dabei stellten wir fest, dass die Arbeit in großen Umgebungen tatsächlich genauso wie in kleinen abläuft. Die Arbeitsschritte sind dieselben, man muss lediglich mehr Zielkomponenten auswählen.

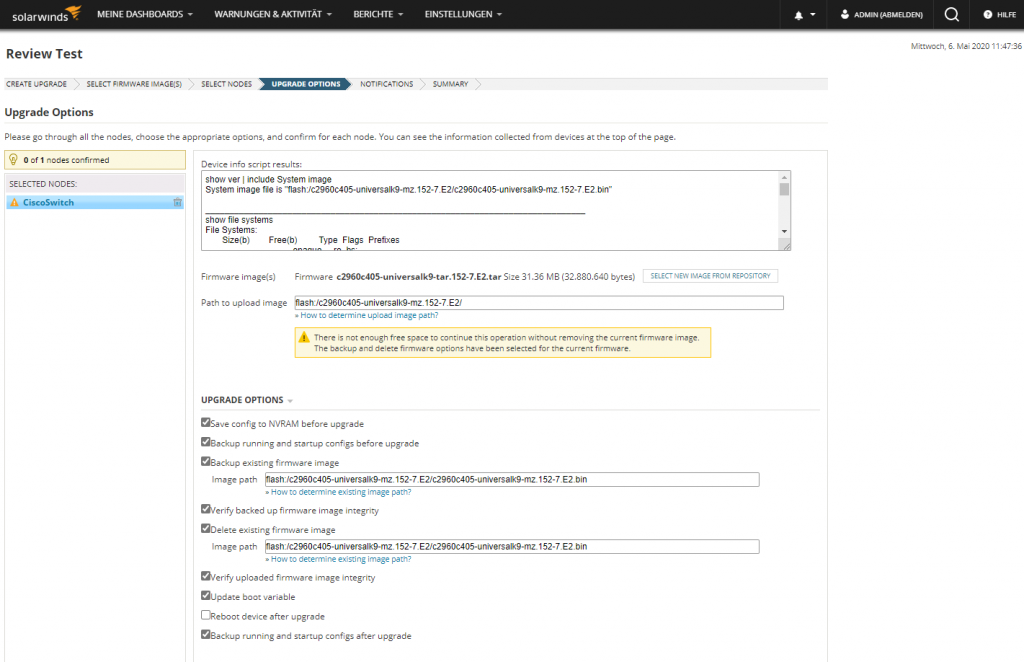

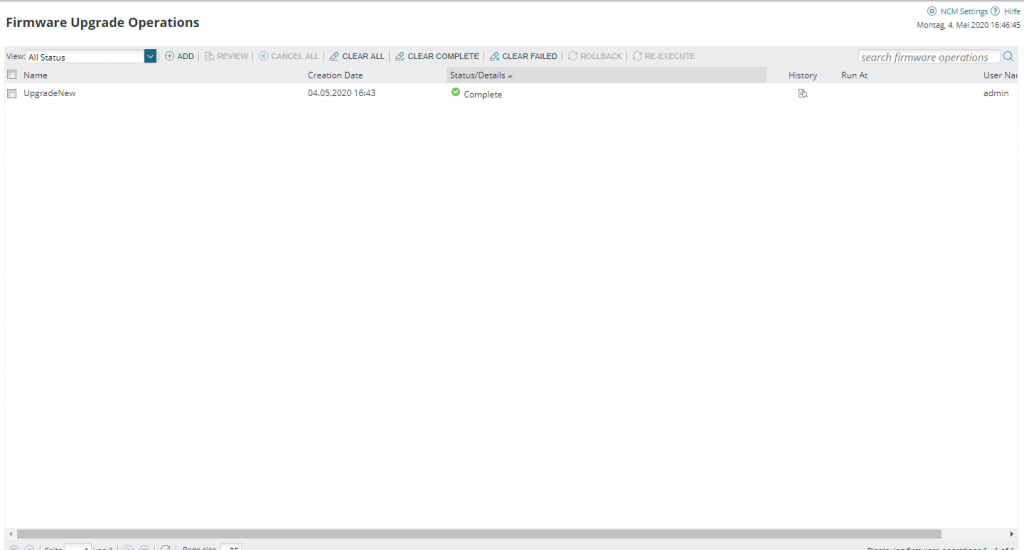

Zum Abschluss des Tests aktualisierten wir noch die Firmware unseres Switches von Version 15.2(7)E1 auf Version 15.2(7)E2. Dazu war es zunächst erforderlich, die von Cisco heruntergeladene Update-Datei in ein Share im Netzwerk zu legen, um sie so verfügbar zu machen. Danach wechselten wir im NCM-Interface nach „Meine Dashboards / Netzwerkkonfiguration / Firmware Upgrades“ und hatten dann die Option, einen neuen Upgrade-Vorgang zu definieren. Dafür mussten wir ihm zunächst einen Namen geben und das für unsere Hardware passende Firmware-Upgrade-Template auswählen.

Sobald das erledigt war, mussten wir die Update-Datei auswählen. Dazu benötigt man ein Repository. Da wir zu diesem Zeitpunkt noch keines hatten, definierten wir zu diesem Zeitpunkt unser Netzwerk-Share als Repository und ließen den NCM dieses durchsuchen. Danach konnten wir die zu verwendende Update-Datei auswählen und den zu aktualisierenden Node selektieren. Anschließend sammelte der NCM Informationen von unserem Switch. Diese umfassen den freien Speicherplatz, die Konfiguration und ähnliches. Das System warnt in diesem Zusammenhang auch, wenn zu wenig Speicherplatz auf dem Zieldatenträger verfügbar ist und schlägt Lösungsmöglichkeiten vor, beispielsweise das Sichern und anschließende Entfernen der altern Firmware-Version. Darüber hinaus lassen sich an dieser Stelle auch noch diverse Optionen festlegen, wie das Speichern der aktuellen Konfiguration im NVRAM vor dem Upgrade, das Verifizieren der Firmware-Image-Integrität und ähnliches. Zum Schluss fragt das System noch, ob es die Ergebnisse per Mail an den Administrator schicken soll, danach lässt sich das Upgrade starten. Im Test ergaben sich während dieses Vorgangs keine Schwierigkeiten.

Ein kleines Problem hatten wir aber während des Testes doch: Wenn der NCM das Repository durchsucht, so findet er standardmäßig nur Firmware-Images, die auf .bin, .tgz, .img oder .imgs enden. Wir hatten im Test unter anderem ein tar-Archiv hochgeladen, das der NCM folgerichtig nicht als Firmware-Upgrade erkannte. Dieses Verhalten lässt sich ändern: Über den Link https://{Adresse des NCM-Servers}/Orion/Admin/AdvancedConfiguration/Global.aspx und die anschließende Suche nach dem Begriff „Firmware“ besteht die Möglichkeit, dem Eintrag „FirmwareRepositoryFileExtensions“ beliebige zusätzliche Endungen hinzuzufügen. Nachdem wir auf diese Weise die Endung .tar eingetragen hatten, fand die Software auch das Archiv.

Fazit

Zusammenfassend können wir sagen, dass der NCM von SolarWinds eine große Bereicherung für Umgebungen ist, in denen sich Administratoren mit der Verwaltung vieler Netzwerkkomponenten auseinandersetzen müssen. Das Tool vereinfacht das Management der Produkte erheblich, vor allem durch die Templates, die Real-Time-Alerts und die Überwachung der Compliance. Die Lösung schließt nicht nur viele Fehlerquellen aus, sondern spart definitiv auch viel Zeit. Gleichzeitig sorgen die automatischen Reports dafür, dass kein IT-Verantwortlicher die Übersicht verliert. Wir verleihen dem NCM deshalb die Auszeichnung „IT-Testlab Tested and Recommended“.

Anmerkung:

Wir haben diesen Test im Auftrag des Herstellers durchgeführt. Der Bericht wurde davon nicht beeinflusst und bleibt neutral und unabhängig, ohne Vorgaben Dritter. Diese Offenlegung dient der Transparenz.