Im Test: Stormshield SN910 – Leistungsstarke Security-Appliance für mittelgroße Umgebungen

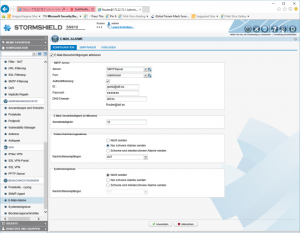

Das Konfigurationswerkzeug

Kommen wir nun zum Leistungsumfang der Lösung. Wenn sich ein Mitarbeiter beim Konfigurationswerkzeug der SN910 einloggt (dieses steht über die URL HTTPS://{IP-Adresse des Produkts}/admin zur Verfügung), so landet er zunächst in einer Rubrik namens Favoriten, der er jederzeit die für ihn wichtigsten Funktionen hinzufügen kann. Standardmäßig befindet sich in dieser Rubrik nur ein Eintrag namens „Dashboard“. Dieses bietet eine – beliebig anpassbare – Übersicht über den Zustand der Appliance. Ja nach Interesse sind die Anwender dazu in der Lage, das Dashboard mit Widgets auszustatten, die Informationen über bestimmte Funktionalitäten beziehungsweise Komponenten liefern. Dazu gehören das Active Update-Widget mit dem Status der Anti-Spam-, Antivirus- und Sicherheitssignaturen, das Alarm-Widget mit den aktuellen Alert-Meldungen und eine Übersicht über die Eigenschaften des Systems mit Firmware, Seriennummer, Uptime und ähnlichem. Außerdem finden sich an dieser Stelle noch Widgets zu Hardware, Hochverfügbarkeit, Lizenz, Netzwerk, Schnittstellen, etc. Mit Hilfe des Dashboards erhalten die Administratoren also Gelegenheit, sich schnell und einfach einen Überblick über den Status der Sicherheitslösung zu verschaffen. Die Widgets lassen sich dabei übrigens mit Hilfe von Drag-and-Drop direkt im Browser anordnen.

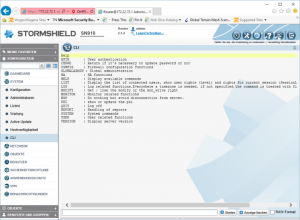

Der nächste Menüpunkt befasst sich mit der Konfiguration. Der erste Eintrag hier ist wieder das ebengenannte Dashboard, darunter findet sich dann der Eintrag „System“. Über diesen sind die zuständigen Mitarbeiter unter anderem dazu in der Lage, den Systemnamen festzulegen, die Zeiteinstellungen vorzunehmen, einen regelmäßigen Abruf von Zertifikatswiederrufslisten zu aktivieren, ein SSL-Zertifikat für das Administrationsportal einzuspielen, die IPv6-Unterstützung zu aktivieren und die Administratorkonten zu verwalten. An gleicher Stelle erfolgen auch das Management der Lizenzen, das Durchführen der Systemupdates, das Anlegen von Systembackups, das Starten von Wiederherstellungen aus Sicherungsdateien und das Konfigurieren der Hochverfügbarkeitsfunktion (falls vorhanden). Eine Kommandozeile, über die sich direkt im Browser diverse Befehle auf der Appliance durchführen lassen, rundet den Leistungsumfang der Systemkonfiguration ab.

Die „Netzwerkkonfiguration“ ermöglicht es, die Schnittstellen des Produkts einzurichten und ihnen bestimmte Funktionen hinzuzufügen, wie beispielsweise LAN, WAN, Bridge oder auch DMZ. Es gibt auch die Option, virtuelle Schnittstellen, beispielsweise für IPSec, GRE oder auch Loopback, anzulegen. Außerdem nehmen die zuständigen Mitarbeiter über die Netzwerkkonfiguration auch die Einstellungen zum Routing, zu DynDNS, zu DHCP und ähnlichem vor.

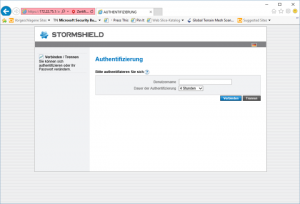

Die Benutzerverwaltung bietet den zuständigen Mitarbeitern im Gegensatz dazu die Option, Benutzerkonten zu erstellen und zu managen. Wurde die Appliance mit einem Active Directory-Server verknüpft, so können sie an dieser Stelle das Active Directory durchsuchen. An gleicher Stelle lassen sich auch VPN-Zugangsberechtigungen vergeben und diverse Authentifizierungsmethoden konfigurieren. Dazu gehören LDAP, Kerberos und ähnliches. Die Lösung unterstützt bei Bedarf auch Single Sign On und den Einsatz eines Captive Portals.

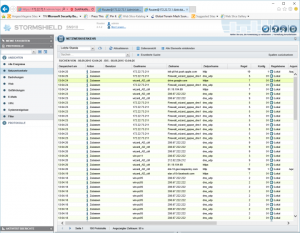

Ebenfalls von Interesse: die Konfiguration der Sicherheitsrichtlinien. Dieser Punkt stellt das Herzstück der Appliance dar, da sich hier sämtliche Filterregeln anlegen beziehungsweise bearbeiten lassen. Die Regeln werden mit Hilfe von Objekten definiert, deren Definition ebenfalls über das Konfigurationswerkzeug stattfindet. Bei diesen Objekten kann es sich um Komponenten im Netz wie Server, Router oder Workstations handeln, aber auch um Protokolle und ähnliches. Stormshield hat die meisten der im Alltag erforderlichen Objekte – wie eben die Netzwerkprotokolle – bereits vordefiniert und während der Arbeit mit dem Setup-Wizard wurden etliche weitere netzwerkspezifische Objekte, die etwa der Router für den Internet-Zugang oder auch der Active Directory-Server automatisch angelegt. Die meisten Objekte für die Regeldefinition sind also von Anfang an vorhanden und die Administratoren müssen in der Regel wohl nur wenige Zusatzobjekte von Hand generieren. Dies geht verhältnismäßig einfach, wir gehen später noch etwas genauer darauf ein.

Jetzt aber erst einmal zu den Regeln: Stormshield unterscheidet zwischen „Filter NAT-„, „URL Filter-„, „SSL Filter-“ und „SMTP Filter-Regeln“. Dazu kommen Einstellungen zu QoS und impliziten Regeln. Die Filter NAT-Policies übernehmen die Steuerung des Internet-Verkehrs. Sie lassen sich nach Quelle, Ziel, Protokoll, Aktion (Zulassen, Blockieren, Entschlüsseln, etc.) und ähnlichem definieren. Alle Regeln können bei Bedarf – wie bereits angesprochen – mit IPS- und IDS-Funktionalitäten verknüpft werden.

Die URL-Filter lassen sich im Gegensatz dazu als Filterliste einrichten. Im Test kam es dabei zu keinen Schwierigkeiten und die Appliance blockierte die von uns aufgerufenen Testseiten wie erwartet. Es steht auch eine Funktion zur Verfügung, mit der die zuständigen Mitarbeiter ansehen können, in welche Kategorie eine bestimmte Webseite eingeordnet wurde. Standardmäßig lässt die Appliance den Verkehr zu allen Webseiten zu.

Die SSL-Filter erscheinen ebenfalls in Listenform. Hier haben Administratoren beispielsweise die Möglichkeit, dafür zu sorgen, dass die Appliance sämtlichen SSL-Verkehr vor der Übertragung entschlüsselt und überprüft, der nicht zu bestimmten, vorher definierten, Servern geht.

Der SMTP-Filter sind dazu in der Lage, E-Mail-Übertragungen nach Absendern und Empfängern zu unterbinden und über die QoS-Einstellungen geben die zuständigen Mitarbeiter an, wie sich das System bei voller Warteschlange verhalten soll, verwalten die Bandbreiten und legen bei Bedarf auch neue Warteschlangen an. Bei den impliziten Regeln handelt es sich um indirekte Filter-Policies, die beispielsweise den externen Zugriff auf das Authentifizierungsportal, SSH-Zugriffe, BOOTP oder auch Zugriffe auf PPTP-Server erlauben.

Beim „Anwendungsschutz“ haben die IT-Mitarbeiter die Option, Prüfprofile für Anwendungen mit bestimmten Schutzfunktionen zum Einsatz zu bringen. Dabei sichert die Appliance die Systeme gegen Bash Shellshock, DNS Query Mismatches, Nessus FTP Scans, Adware, Spyware und vieles anderes. Im Rahmen des Anwendungsschutzes lassen sich auch bestimmte Protokolle wie HTTP, SMTP, POP3, FTP, SSL, DNS und so weiter erkennen und prüfen. Dabei unterstützt das System auch weitere protokollspezifische Funktionen, bei SSL sind das unter anderem das Zulassen nicht unterstützter Verschlüsselungsmethoden oder auch das Zulassen unverschlüsselter Daten nach SSL-Aushandlung.

An gleicher Stelle erfolgt auch die Konfiguration des bereits erwähnten Vulnerabilty Managers zur Gefährdungserkennung im LAN. Administratoren haben dabei die Gelegenheit, nicht zu überwachende Objekte einzufügen.

An Antivirus-Lösungen unterstützt Stormshield Kaspersky oder Clam-AV. Im Rahmen der Konfiguration legen die zuständigen Mitarbeiter fest, ob das System Archive durchsuchen, passwortgeschützte Dateien blockieren und eine heuristische Analyse durchführen soll.

Die VPN-Konfiguration wiederum bietet den IT-Mitarbeitern die Möglichkeit, alle Einstellungen für die IPSec- und SSL-VPNs vorzunehmen. Bei Bedarf stellt die Appliance auch ein SSL-VPN-Portal zur Verfügung.

Ebenfalls von Interesse ist die Konfiguration der Benachrichtigungen. Unter „Syslog“ geben die zuständigen Mitarbeiter einen Syslog-Server an, auf dem die Appliance Systemmeldungen hinterlassen kann. Außerdem unterstützt die Lösung unter anderem auch SNMP und E-Mail-Alerts. Der Punkt „Benachrichtigungen“ schließt den Funktionsumfang des Konfigurationsmenüs ab.

Nun noch einmal kurz zu den Objekten, die als Grundlage der Regeln Verwendung finden. Zu den Objekten gehören Hosts, PPPoE-Anbindungen, Netzwerke, Adressbereiche, Protokolle, Ports, Gruppen, Portgruppen, Router und ähnliches. Möchte ein zuständiger Mitarbeiter eine Komponente – wie etwa einen Server – anlegen, so gibt er einfach den Namen und die IP-Adresse des Systems an und kann das neu erstellte Objekt anschließend sofort in den Regeln nutzen.

Abgesehen von den bereits genannten Funktionen verfügt das Web-Interface auch noch über sechs Icons, die einen schnellen Zugriff auf bestimmte Features ermöglichen. Dazu gehören das Dashboard, die Voreinstellungen mit den Settings zum Auto-Logout, eine Onlinehilfe, ein Link zum Support, eine Logout-Funktion und der Zugriff auf Protokolle, Logs und die so genannten Aktivitätsberichte.

Die Logs umfassen unter anderem Systemereignisse und die Protokolle bieten Aufschluss über den Netzwerkverkehr, aufgetretene Bedrohungen, die VPNs und vieles mehr. Sie ermöglichen es den zuständigen Mitarbeitern, sich umfassend über den Sicherheitszustand in ihrem Netz zu informieren. Alle Einträge liegen in Listenform vor und lassen sich filtern und durchsuchen.

Die Aktivitätsberichte kommen schließlich als Balken- oder Tortengrafiken. Sie zeigen diverse Informationen, wie zum Beispiel die Webseiten, Benutzer oder Hosts mit dem größten Datenaustauschvolumen, die häufigsten Administratorsitzungen oder auch die meistgenutzten Protokolle nach Verbindungen und die am häufigsten aufgetretenen E-Mail-Viren. Alle diese Informationen lassen sich jeweils für die letzte Stunde, den letzten Tag, die letzte Woche oder den letzten Monat anzeigen. Das Reporting muss dazu allerdings für jeden gewünschten Themenbereich aktiviert werden.

Die Appliance im Betrieb

Im laufenden Betrieb – also nach Abschluss sämtlicher Konfigurationsschritte – nahmen wir die Appliance wie bereits angesprochen mit Hilfe diverser Security-Produkte genauer unter die Lupe. Zu unseren Tätigkeiten gehörten neben Portscans mit nmap und Vulnerabilty-Analysen mit Nessus und NexPose auch Angriffe mit verschiedenen DoS- und Hacking-Tools sowie der Versuch, die Firewall mit Hilfe von Metasploit aus dem Konzept zu bringen. Dabei nahmen wir immer sowohl die interne, als auch die externe Schnittstelle, die wir zu diesem Zweck mit einer fixen IP-Adresse konfiguriert hatten, aufs Korn. Bei den Tests kam heraus, dass die Appliance im Netz keine überflüssigen Informationen bereit stellt und auch keine Dienste anbietet, die für den Betrieb nicht benötigt werden. DoS-Angriffe ließen das Produkt ebenfalls kalt. Wir konnten demzufolge bei einer ordnungsgemäß konfigurierten SN910 keine Sicherheitslücken feststellten.

Fazit

Im Test gefiel uns die SN910 von Stormshield sehr gut. Das Produkt bringt eine große Zahl an Sicherheitsfunktionen mit, arbeitet robust und lässt sich verhältnismäßig leicht in Betrieb nehmen und konfigurieren. Auch die Überwachungs-Features der Lösung im laufenden Betrieb mit den Reports und Alerts sowie dem Dashboard konnten uns überzeugen. Dank des leistungsfähigen Web-Filters, der Application Control, des IPS, der Anti-Spam- und Antivirus-Funktionen und des Features zum Erkennen von Gefährdungen im LAN hebt sich die Lösung positiv aus der Masse hervor. Folglich eignet sich die SN910 sehr gut für den Einsatz in mittelgroßen Umgebungen. Auch die Hardware erfüllt alle in diesem Umfeld gestellten Anforderungen. Viele werden sich auch durch die Zertifizierungen, die die Appliance durchlaufen hat, von Stormshield überzeugen lassen.