Im Test: Tabletop-Security-Lösung Watchguard T40

Anschließend loggten wir uns über die URL https://10.0.1.1:8080 und mit den Standard-Credentials „admin/readwrite“ bei dem System ein. Daraufhin startete ein Konfigurationsassistent, der zunächst einmal wissen wollte, ob wir eine neue Konfiguration anlegen, mit RapidDeploy arbeiten, eine Konfiguration aus einer Datei wiederherstellen oder mit dem Cloud Management-Tool (mit dem sich mehrere Watchguard-Produkte an einer zentralen Stelle administrieren lassen) arbeiten wollten. Im Test erstellten wir eine neue Konfiguration.

Im nächsten Schritt kam die Konfiguration des externen Interfaces an die Reihe. Dieses kam vorkonfiguriert als DHCP-Client. Da dies die richtige Einstellung für unseren Glasfaseranschuss war, beließen wir es einfach dabei. Alternativ wären auch statische und PPPoE-Konfigurationen sowie LTE-Anbindungen via USB-Device oder Modem möglich gewesen.

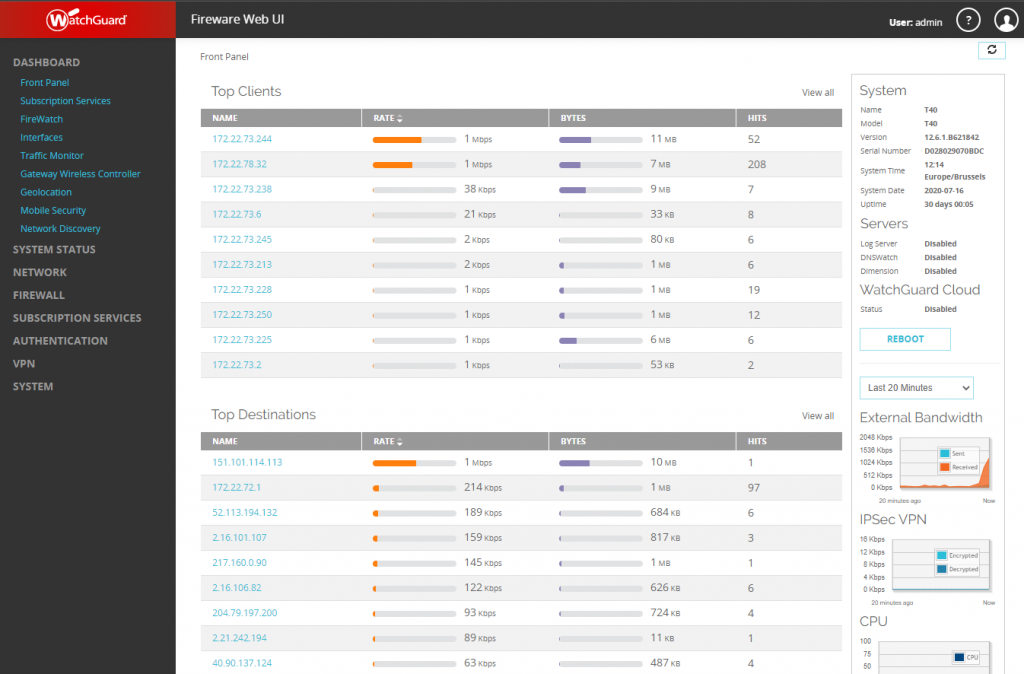

Danach ging es an die Angabe der zu verwendenden DNS- und WINS-Server, die Konfiguration der LAN-Interfaces, die Vergabe der Passwörter für die Read-Only- und die Read-Write-Konten „Status“ und „Admin“ (hier stellt Watchguard sicher, dass das Produkt nicht mit Standardpasswörtern im Netz betrieben wird) und – falls erforderlich – die Angabe einer Remote-Management-Station im WAN. Angaben zum Namen des Geräts, dem Ort, dem Kontakt und der zu verwendenden Zeitzone schließen den Assistenten ab. Zum Schluss wies uns das System noch darauf hin, dass wir den Watchguard System Manager (zur Verwaltung, zum Logging und zum Reporting) herunterladen oder die Appliance über das Web-Interface managen konnten. Im Test entschieden wir uns für das Web-Interface. Zum Abschluss der Inbetriebnahme brachten wir noch die Firmware der Firebox T40 auf den aktuellen Stand, dann konnten wir loslegen.

Die Konfiguration der Firewall

Standardmäßig arbeitet die Appliance nach dem Abschluss des Wizards mit einer Konfiguration, die allen eingehenden Verkehr blockt und Standarddienste wie HTTP, HTTPS, SMTP oder IMAP aus dem LAN ins Internet zulässt. Diese passten wir nun genauer an unsere Anforderungen an.

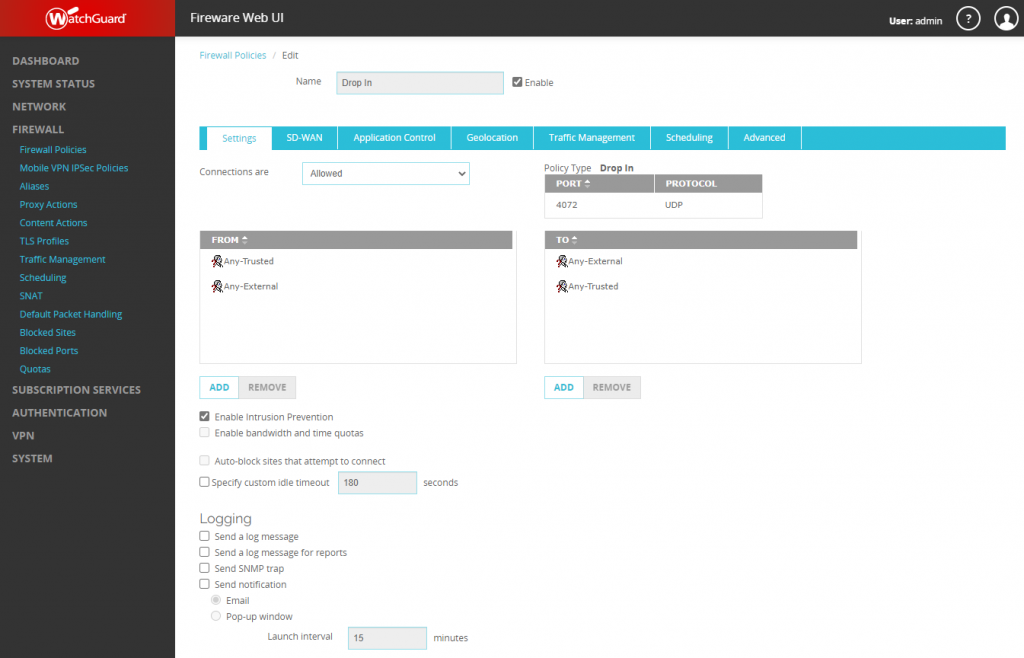

Zunächst einmal öffneten wir zusätzliche Ports, um die Drop-In-Funktion unserer Echo-Lautsprecher von Amazon nutzen zu können. Diese benötigen für den Betrieb Datenübertragungen über die UPD-Ports 4072 und 4172. Um diese Ports freizugeben, wechselten wir nach „Firewall / Firewall Policies“ und selektierten den Befehl „Add Policy“. Danach wechselten wir nach „Custom“ und legten unter „Select a policy type“ eine neue Policy namens „Drop In“ an. Für diese Policy konnten wir nun bestimmen, ob sie als Packet Filter oder als Proxy arbeiten sollte. Zu diesem Zeitpunkt wählten wir „Packet Filter“, auf die Proxies gehen wir später noch genauer ein. Danach konnten wir das durchzulassende Protokoll definieren. Das geht entweder mit einem Port Range oder über einen einzelnen Port. An Protokollen für die Definition bietet die Firebox TCP, UDP, GRE, AH, ESP, ICMP, IGMP, OSPF, IP und „Any“ an. Nachdem wir an dieser Stelle unsere UDP-Ports freigegeben hatten, klickten wir auf „Save“. Damit war die Policy definiert und wir gingen auf „Add Policy“. Danach konnten wir die durchzuführende Aktion festlegen, also in diesem Fall, dass die Verbindungen zugelassen werden sollten (alternativ kann man sie auch per „Denied“ oder „Denied (send reset)“ abweisen).

Jetzt ging es an die Angabe von Quelle und Ziel. Dafür verwendet Watchguard Aliases, die einzelne Systeme oder ganze Netze beschreiben. Für unsere Regeln war es nicht erforderlich, neue Aliases anzulegen, da die Aliases für das Externe und das Trusted Net bereits standardmäßig mit zur Konfiguration gehören.

Nachdem wir Quelle und Ziel definiert hatten, konnten wir noch die Regel für das Logging festlegen, das IPS aktivieren und weitere Funktionen konfigurieren, wie das SD-WAN, die Application Control, das Traffic Management und ähnliches. Da dies zu den erweiterten Funktionen gehört, auf die wir später noch eingehen wollen, beließen wir hier alles auf den Standardeinstellungen und speicherten die Regel. Sie wurde sofort aktiv und wir konnten die Drop-In-Funktion nutzen. Auf eine ähnliche Art und Weise richteten wir im nächsten Schritt Regeln ein, die erforderlich waren, um Anrufe über WhatsApp freizugeben. Dabei traten keine Schwierigkeiten zu Tage. Die Arbeit mit der Firebox sollte für einen IT-Administratoren mit Erfahrung in der Firewall-Konfiguration folglich kein Problem darstellen.

Packet Filter und Proxies

Die eben erzeugten Regeln arbeiteten alle als Packet Filter. Davon hat Watchguard auch schon einige vordefiniert, beispielsweise für Ping, RDP oder SMB. Sie lassen sich nutzen, um Datenübertragungen über das entsprechende Protokoll zuzulassen oder zu blockieren.

Alternativ bietet die Firebox noch die eben erwähnten Proxis an. Diese stehen vordefiniert für die Dienste DNS, Explicit (für User, die über einen dedizierten, expliziten Proxy gehen müssen), FTP, H323-ALG, HTTP, HTTPS, IMAP, POP3, SIP-ALG, SMTP und TCP-UDP zur Verfügung. Im Test verwendeten wir den vordefinierten SIP-ALG-Proxy, um das Telefonieren mit unseren im LAN vorhandenen SIP-Telefonen möglich zu machen. Dazu mussten wir nur eine Regel anlegen, die diesen Proxy aktivierte, danach lief die Telefonie problemlos. Anschließend implementierten wir noch diverse weitere Regeln, bis das Produkt exakt so funktionierte, wie von uns gewünscht.

Generell kommen die vordefinierten (oder später die selbstdefinierten) Packet Filter und Proxies als Komponenten der Regeln zum Einsatz. Sie definieren die zu verwendenden Ports und Protokolle. Sobald sie zu einer Regel hinzugefügt wurden, lassen sich dann andere Parameter, wie Gültigkeitsdauer, Quelle, Ziel und so festlegen.

Der Unterschied zwischen den Packet-Filter- und Proxy-Einträgen besteht darin, dass die Packet Filter die IP- und TCP/UDP-Header von jedem Packet untersuchen und nur legitime Pakete durchlassen. Die Proxies analysieren im Gegensatz dazu neben den Headern auch den Inhalt der Pakete. Sie arbeiten also mit Content Inspection. Pakete werden immer dann zugelassen, wenn ihre Header gültig sind und der Paketinhalt nicht als Bedrohung angesehen wird.

Die definierten Einträge können im Betrieb übrigens beliebig kombiniert werden. So lassen sich beispielsweise mehrere HTTPS-Proxy-Regeln parallel betreiben, die den Verkehr für einige Benutzer mehr einschränken als für andere. Die Firewall-Konfiguration der Watchguard-Lösung gestaltet sich also sehr flexibel und leistungsfähig.

Zusammenfassung

Bis jetzt haben wir unsere T40 in Betrieb genommen und die Firewall so konfiguriert, dass in unserem Netz alle Dienste wie gewünscht zur Verfügung stehen. Nächste Woche gehen wir dann auf die Zusatzdienste der Total Security Suite – wie den Web-Filter, die Anwendungskontrolle und ähnliches – ein. Außerdem nehmen wir die Appliance mit unseren Security-Tools unter die Lupe.

Anmerkung:

Wir haben diesen Test im Auftrag des Herstellers durchgeführt. Der Bericht wurde davon nicht beeinflusst und bleibt neutral und unabhängig, ohne Vorgaben Dritter. Diese Offenlegung dient der Transparenz.