Im Test: Cryptshare 4.4 – Datentransfer ohne Grenzen

Die Einrichtung über das Browser-Interface

Laut Handbuch ergibt es jetzt Sinn, das SSL-Zertifikat für die Verschlüsselung des Zugriffs auf den Server einzuspielen. Da es sich bei unserer Installation um eine Testumgebung handelte, verzichteten wir auf diesen Schritt und verwendeten das mitgelieferte, selbstsignierte Zertifikat. Außerdem sollten die Administratoren laut Dokumentation zu diesem Zeitpunkt ihre Lizenzdatei einspielen. Auch diesen Schritt konnten wir überspringen, da wir ihn ja bereits beim Anlegen der VM durchgeführt hatten.

Der Login beim Konfigurations-Interface erfolgt über die URL https://{Name des Cryptshare-Servers}:8080. Nach dem ersten Login muss der Administrator zunächst einmal das vorgegebene Standardpasswort ändern, sonst erhält er keinen Zugriff auf die Verwaltungsoberfläche. Wir finden das gut, da auf diese Weise vermieden wird, dass irgendwelche Cryptshare-Server mit Standardpasswörtern in Netz arbeiten.

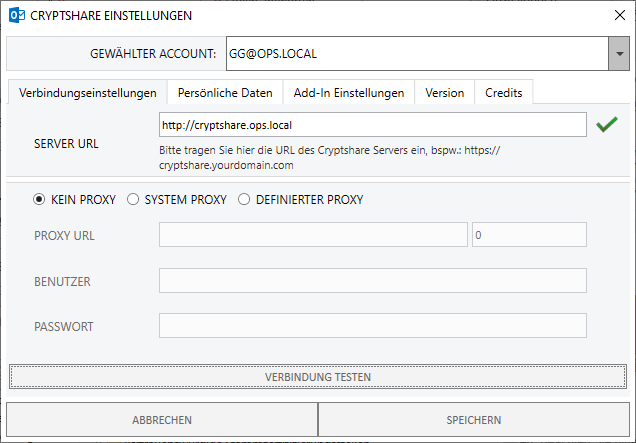

Für die nun folgende Erstkonfiguration des Systems gibt es keinen Wizard im klassischen Sinn, stattdessen weist die Dokumentation darauf hin, in welchen Bereichen unter den „System Einstellungen“ manuelle Anpassungen erforderlich sind. In diesem Zusammenhang spielen zunächst einmal die „Verbindungseinstellungen“ eine Rolle, die zur Definition der Basis-URL für die Download-Links dienen, die später per E-Mail verschickt werden. Außerdem lassen sich an dieser Stelle auch sichere Verbindungen (via HTTPS) erzwingen und die iFrame-Sicherheit konfigurieren, die festlegt, ob die Möglichkeit besteht, das Cryptshare-Benutzerinterface in andere Webseiten einzubetten.

Unter „Systembenachrichtigungen“ legen die Administratoren im Gegensatz dazu fest, welche Schwellenwerte für das Disk Space Monitoring gelten sollen und unter welchen E-Mail-Adressen Administratoren Benachrichtigungen über Warnungen, Fehler und anstehende Updates erhalten. Die „Verifizierung“ sorgt dafür, dass das System überprüft, ob die E-Mail-Adresse, die ein Absender beim Anstoßen einer Datenübertragung angibt, auch wirklich zu ihm gehört. Nachdem der Anwender seine E-Mail-Adresse angegeben hat, sendet ihm der Cryptshare-Server einen Verifizierungs-Code zu, den er dann in der Benutzeroberfläche eintragen muss, um seine Mail-Adresse zu bestätigen. Das Konfigurations-Interface bietet in diesem Zusammenhang die Option, die Gültigkeitsdauer dieser Verifizierungs-Codes festzulegen, die Zahl der Eingaben beziehungsweise Anforderungen für Codes zu beschränken und bestehende Codes zu löschen.

Über die Transfereinstellungen sind die zuständigen Mitarbeiter dazu in der Lage, das Verzeichnis festzulegen, in dem der Server die zu übertragenden Dateien ablegt. Außerdem lässt sich an gleicher Stelle eine Funktion aktivieren, die Prüfsummen für die Dateien der Transfers erzeugt. Zudem ist es möglich, den Aufbewahrungszeitraum für die Files und – falls gewünscht – ein maximales Transfervolumen festlegen.

Policies als Herzstück des Servers

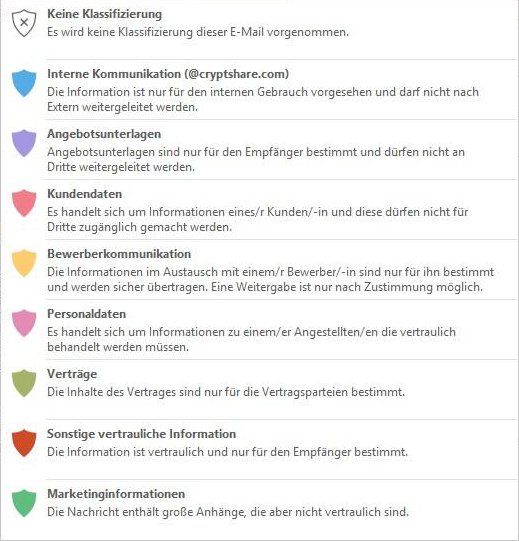

Jetzt kommen die Policy-Einstellungen an die Reihe. Diese stellen ein Herzstück des Cryptshare-Systems dar und definieren, wer das System wie nutzen darf. Jede Regel besteht aus drei Teilen. Das Absendermuster legt fest, welche Absender (wie etwa alle Mitglieder der Domäne „testdomain.online“) einen Datentransfer anstoßen dürfen. Das Empfängermuster definiert im Gegensatz dazu, wer Datenübertragungen erhalten darf und weitere Einstellungen dienen dazu, Einschränkungen und Transfermöglichkeiten festzulegen, die bei der dazugehörigen Absender/Empfänger-Kombination Anwendung finden. Auf diese weiteren Einstellungen gehen wir später noch genauer ein.

Die einzelnen Regeln lassen sich entweder manuell erstellen und bearbeiten oder aus der auf dem Server installierten Lizenz ableiten. Im Test entschieden wir uns zu diesem Zeitpunkt für den letztgenannten Weg und das System erzeugte automatisch Policies, mit denen die Benutzer der von uns lizensierten Domänen Datentransfers an alle Internet-User verschicken konnten und auch dazu in der Lage waren, Daten von allen Internet-Anwendern zu erhalten.

Der letzte Punkt der Schnellstartanleitung befasst sich mit den Einstellungen für den Mail-Server. In diesem Zusammenhang vergeben die Administratoren eine Mail-Adresse und einen Absendernamen, die für den Versand der Mail-Benachrichtigungen zum Einsatz kommen und definieren den SMTP-Host, den SMTP-Port und die SMTP-Authentifizierung. Letztes ist nur auf selbstinstallierten Systemen erforderlich, da die Appliances mit einem eigenen Mail-Server (Postfix) kommen und deshalb hier die Angabe „localhost“ ausreicht. Der Postfix-Mail-Server schickt dann die Nachrichten von der Appliance aus an ein Mail-Relay im LAN, in unserem Testlabor kam dazu wie gesagt ein Exchange Server 2016 zum Einsatz, das die Mails dann weiterleitete. Die Konfiguration dieses Mail-Relays erfolgt während der oben beschriebenen Erstellung der VM mit dem Online-Wizard. Soll sie nachträglich geändert werden, so geht das nicht über das Administrations-Interface der Appliance, sondern mit Suse-Linux-Bordmitteln über den Befehl „yast mail“. Das genaue Vorgehen dazu wurde im Detail in der Dokumentation beschrieben.

Darüber hinaus lassen sich unter den Mail-Server-Einstellungen des Konfigurations-Interfaces noch Settings zum Mail-Format (HTML, Klartext, Multipart) und zur Codierung (beispielsweise „Quoted Printable“) vornehmen. Außerdem legen die zuständigen Mitarbeiter an dieser Stelle auch noch fest, wie Bilder in die E-Mails eingebunden werden sollen und ähnliches.

Damit ist die Erstkonfiguration abgeschlossen. Wir überprüften zu diesem Zeitpunkt noch mit der Update-Funktion, ob unserer Server auf dem aktuellen Stand war und konnten das System anschließen nutzen. Während des Tests aktualisierten wir unsere Installation übrigens von der uns ursprünglich zur Verfügung gestellten Version 4.3 auf die neu erschienene Version 4.4, dabei kam es zu keinen Schwierigkeiten. In diesem Zusammenhang ist es aber noch wichtig zu wissen, dass die Update-Funktion des Web-Interfaces nur zum Aktualisieren der Cryptshare-Software selbst zum Einsatz kommt. Das zugrundeliegende Suse-Linux bringt sich über einen Cron-Job regelmäßig selbst auf den aktuellen Stand. Lediglich größere Upgrades, wie beispielsweise von OpenSuse-Version 15.0 auf 15.1, muss der Administrator selbst anstoßen. Das geht auch über das Web-Interface.

Details zu den weiteren Einstellungen der Policies

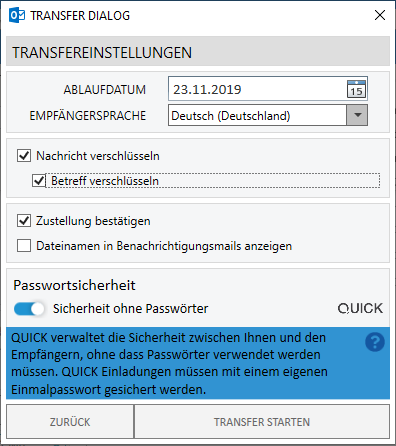

Bevor wir uns mit unseren Erfahrungen bei der praktischen Arbeit mit der Cryptshare-Lösung auseinandersetzen, ergibt es an dieser Stelle Sinn, noch einmal im Detail auf die weiteren Einstellungen einzugehen, die Teil der Policies sind. Diese lassen sich nutzen, um für Übertragungen, auf die die jeweilige Regel zutrifft, bestimmte Zeiträume vorzugeben, während denen die zu übertragene Datei auf dem Cryptshare-Server vorgehalten wird. Außerdem lässt sich auch eine maximale Transfergröße definieren, so dass beispielsweise Mitarbeiter aus der Grafikabteilung größere Dateien versenden dürfen als Benutzer aus der Buchhaltung. Darüber hinaus kann eine Regel auch das Verschlüsseln einer Nachricht erzwingen, bestimmte Signaturen anhängen oder den Download einer Datei nach einer bestimmten Zahl falscher Passworteingabeversuche sperren. Alle diese Policy-Einträge überschreiben die Default-Einstellungen des Servers, so dass es Sinn ergibt, server-seitig eine bestimmte Grundkonfiguration vorzugeben, die zum Absichern der meisten Übertragungen ausreicht, und dann für kritische Bereiche Policies zu definieren, die die Sicherheitskonfiguration weiter verfeinern. Abgesehen von den genannten Punkten können die Policies unter anderem auch zum Einsatz kommen, um übertragungsbasiert Einstellungen für den Mailserver zu modifizieren und die Settings für das Logging anzupassen.

Die praktische Arbeit mit Cryptshare

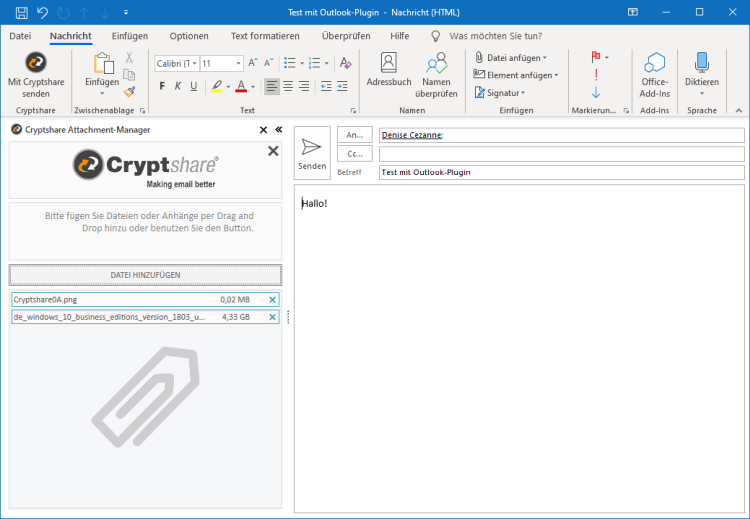

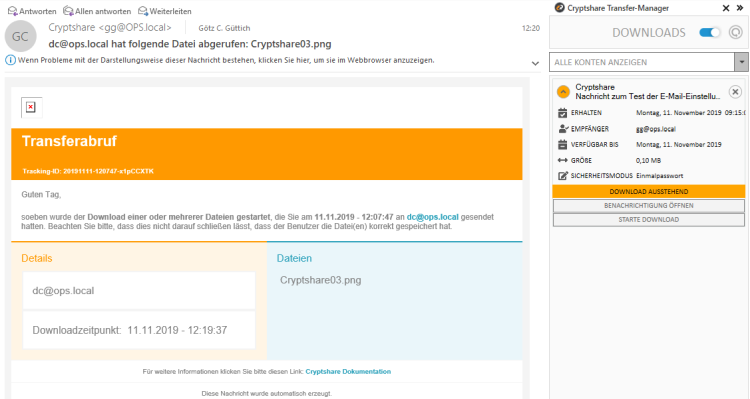

Um nun die praktische Arbeit mit Cryptshare unter die Lupe zu nehmen, riefen wir zunächst einmal das Benutzer-Interface (Cryptshare Web Application) unter https://{Hostname des Cryptshare-Servers} über einen Browser auf. Danach wollte das System wissen, ob wir eine Datei bereitstellen oder abrufen wollten. Nachdem wir auf „Bereitstellen“ geklickt hatten, wollte das System unseren Namen, unsere Telefonnummer und unsere E-Mail-Adresse in Erfahrung bringen. Daraufhin schickte uns der Cryptshare-Server eine Verifizierungs-E-Mail mit einem Code, den wir anschließend im Web-Interface eintragen mussten, um unsere Mail-Adresse zu bestätigen. Jetzt konnten wir die Empfänger-Mail-Adresse eintragen, dabei besteht auch die Option, mehrere Empfänger, mit Kommas oder Leerzeichen getrennt, anzugeben.

Im nächsten Schritt war es dann möglich, der Nachricht die Dateien anzufügen, die übertragen werden sollten. Außerdem gibt es auch die Option, der Benachrichtigungs-E-Mail mit dem Download-Link eine vertrauliche (verschlüsselte) Nachricht hinzuzufügen.