Was macht ein erfolgreiches Bug Bounty-Programm aus?

Was sind die größten Risiken bei der Ausführung eines Bug Bounty-Programms und wie kann man sie umgehen?

Eine der größten Herausforderungen für Unternehmen, die ein Bug Bounty- Programm durchführen, besteht darin, Falschmeldungen zu vermeiden und ausreichende Ressourcen zur Verfügung zu stellen, um auf die Menge eingereichter Vulnerability-Reports eingehen zu können. Um dieses Problem zu vermeiden, müssen sie vor dem Ausführen eines Bug Bounty-Programms einen transparenten Prozess für Vulnerability-Reports einrichten, in dem allen internen Teammitgliedern ihre Aufgaben zugewiesen werden.

Eine weitere Herausforderung ist die Befürchtung, dass externe Spezialisten einen Bug öffentlich machen, bevor dieser behoben wurde. Dies kann jedoch durch den Einsatz einer etablierten Bug Bounty-Plattform eines Drittanbieters vermieden werden, die eine enge Beziehung zu den Hackern hat, mit denen sie zusammenarbeiten. Zudem stellen klare Richtlinien, an die sich Hacker halten müssen, eine weitere Sicherheit dar.

Die Unterschiede zwischen einem internen Bug Bounty-Programm und einem ausgelagerten: Vor- und Nachteile, Überlegungen?

Das Outsourcing eines Bug Bounty-Programms ermöglicht es Unternehmen, die Vorteile einer etablierten Community zu nutzen, anstatt sie von Grund auf neu aufzubauen. Darüber hinaus sind selbst initiierte Programme aufgrund der internen Prozesse, die dazu entwickelt werden müssten, schwierig zu gestalten. Häufig wird dies versucht, indem ein E-Mail-Alias erstellt wird. Dies ist zwar ein guter erster Schritt, bei der zu erwartenden Menge an Reports wird aber ein E-Mail-Posteingang wahrscheinlich schnell überlastet und somit ineffektiv sein.

Woher weiß ein Unternehmen, ob es für ein Bug Bounty-Programm gut aufgestellt ist? Welche Überlegungen sind vor Beginn des Programms zu berücksichtigen?

Bevor ein Bug Bounty-Programm durchgeführt wird, sollte ein Unternehmen zuerst folgende Überlegungen in Betracht ziehen:

- Finden wir die richtige Balance zwischen der Suche von Schwachstellen und deren Behebung?

- Haben wir ein effizientes und bewährtes Verfahren zur Behebung von Schwachstellen etabliert?

- Brauchen wir weitere Ressourcen, um Lücken im Sicherheitssystem des Unternehmens identifizieren zu können?

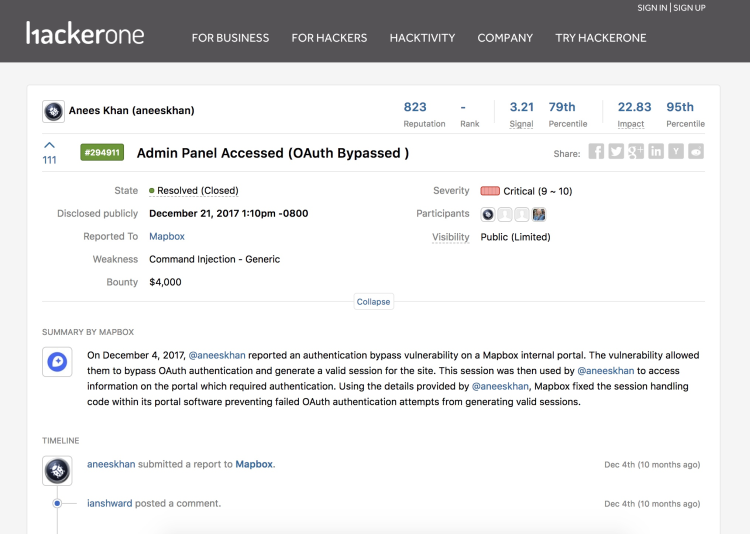

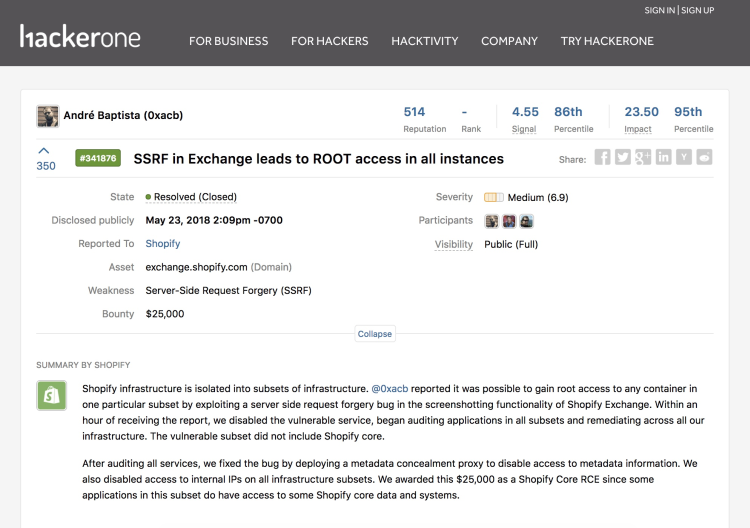

Wenn diese Fragen mit „Ja“ beantwortet wurden, ist es vielleicht an der Zeit, über ein Bug Bounty-Programm nachzudenken. Als eine der führenden Plattformen für Bug Bounties und Vulnerability Disclosure und einer bestehenden Community von mehr als 200.000 Hackern, stellt HackerOne derzeit mehr als 1.000 Kunden weltweit seine Expertise bei der Auffindung und Behebung von Schwachstellen zur Seite.