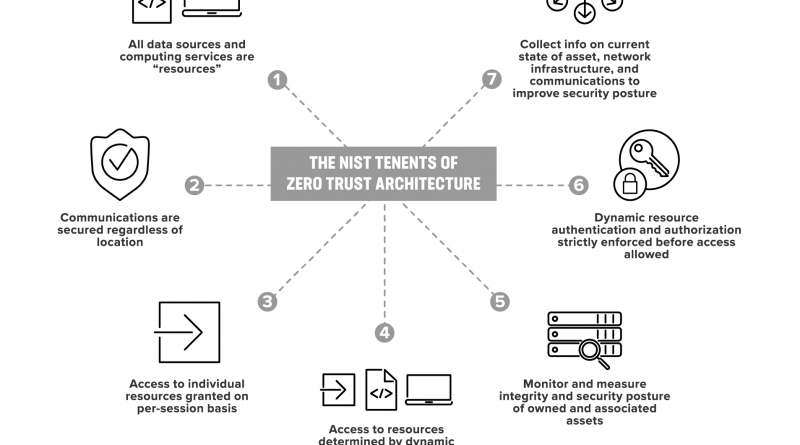

Zero Trust: Das neue Paradigma der Cybersicherheit?

In einer Zeit, in der Cyber-Bedrohungen allgegenwärtig sind und ein ständiges Risiko darstellen, haben sich traditionelle Sicherheitsmodelle oft als unzureichend erwiesen. Hier kommt der Zero Trust-Ansatz ins Spiel. Dieser stellt die bisherige Vorstellung von Vertrauen in Netzwerkumgebungen fundamental infrage. Doch was müssen Unternehmen bei der Implementierung beachten?

Read More