Hybride Arbeitsmodelle und Zero Trust: Paradigmenwechsel in der Arbeitswelt

Autor/Redakteur: Sasa Petrovic, Director Account Technology Strategist bei Citrix/gg

In Zeiten des anhaltenden Fachkräftemangels und der wachsenden Anforderungen einer jungen Generation von Arbeitnehmenden rücken neue Arbeitsmodelle in den Fokus der Unternehmen. Die Erwartungen und Bedürfnisse der Arbeitnehmer ändern sich. Flexibilität, Autonomie und Technologie sind nicht mehr nur Wunschdenken, sondern zunehmend Forderungen.

Früher war das Home-Office ein begehrter Vorteil – eine Möglichkeit, dem hektischen Büroalltag oder dem mühsamen Berufsverkehr zu entkommen. Heute setzen Unternehmen auf unterschiedlichste Arbeitsformen, unter anderem auf hybride Arbeitsmodelle – eine Mischung aus Heim- und Büroarbeit. Bei diesem Modell haben die Mitarbeiter die Möglichkeit, ihre Arbeitsweise individuell zu gestalten: Sie entscheiden, wann, wo und wie sie arbeiten möchten. Gleichzeitig bringt die hybride Arbeitsweise auch neue Anforderungen an die IT-Sicherheit mit sich.

Herausforderungen für die IT-Sicherheit

Traditionell wurde das Netzwerk einer Organisation durch eine Firewall und andere Sicherheitsmaßnahmen geschützt, die einen klar definierten Perimeter um das interne Netzwerk bildeten. In dieser abgegrenzten Umgebung war es einfacher, den Datenverkehr zu überwachen und potenzielle Bedrohungen zu identifizieren. Hybrides Arbeiten erfordert jedoch, dass Mitarbeiter von nahezu jedem Ort und mit unterschiedlichen Endgeräten auf Daten und Anwendungen zugreifen können. Das erweitert nicht nur die Angriffsfläche für potenzielle Cyberangriffe, sondern erschwert auch die Überwachung und Kontrolle des Datenverkehrs.

Die zunehmende Nutzung persönlicher Geräte für die Arbeit, oft bezeichnet als „Bring Your Own Device“ (BYOD), stellt eine zusätzliche Hürde für die Endpunktsicherheit dar. Diese Geräte sind oft nicht so gut geschützt wie firmeneigene Hardware und können daher leichter kompromittiert werden, was wiederum Risiken für das gesamte Unternehmensnetzwerk darstellt.

Wirkungsvoller Lösungsansatz

In diesem Kontext gewinnt die Zero Trust Network Access (ZTNA) Technologie immer stärker an Bedeutung. Sie unterscheidet sich von herkömmlichen, netzwerkzentrierten Lösungen wie Virtual Private Networks (VPNs), indem sie eine minimale Angriffsfläche bietet. ZTNA funktioniert nach dem Prinzip des geringsten Privilegs, das jedem Benutzer nur die minimal erforderlichen Berechtigungen zuweist, um seine Aufgaben auszuführen. Dies minimiert das Risiko unbefugten Zugriffs auf sensible Daten. Darüber hinaus setzt ZTNA auf Mikrosegmentierung, bei der das Netzwerk in verschiedene Zonen unterteilt wird, um spezifische Sicherheitsrichtlinien für unterschiedliche Segmente zu definieren.

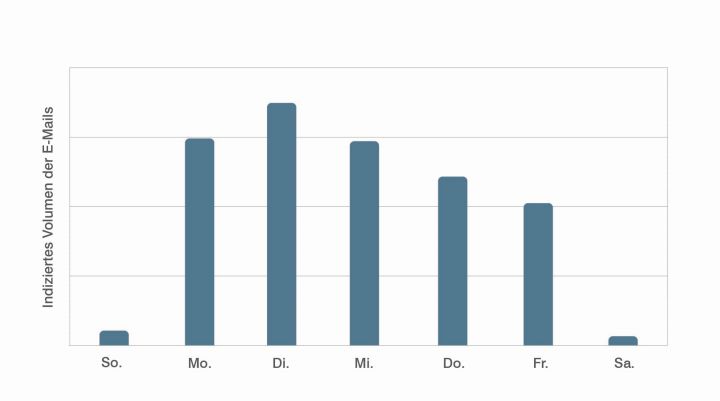

Ein weiteres Kernelement ist die Mehrfaktorauthentifizierung, eine weit verbreitete Sicherheitsmethode, die Benutzer dazu anhält, ihre Identität durch mehrere Verifizierungsmethoden zu bestätigen. Und schließlich ist die kontinuierliche Überwachung des Benutzerverhaltens ein integraler Bestandteil der ZTNA-Strategie. Durch den Einsatz fortschrittlicher Analysemethoden wird ungewöhnliches Verhalten erkannt und der Zugriff entsprechend verweigert.

Unternehmen mit besonders hohen Sicherheitsanforderungen können die Vorteile des Zero Trust-Ansatzes noch weiter steigern, indem sie eine Desktop-as-a-Service (DaaS)-Strategie implementieren. Bei DaaS werden Daten zentralisiert und im Rechenzentrum isoliert, wodurch sie nicht direkt auf den Endgeräten gespeichert werden. Dies reduziert die Angriffsfläche erheblich, da Angreifer keinen direkten Zugriff auf Daten haben, die sich auf den Endgeräten befinden. In Kombination mit Zero Trust stellt DaaS ein zusätzliches Sicherheitsniveau bereit, das für Anwendungen mit hohen Sicherheitsanforderungen besonders vorteilhaft ist.

Operative Aspekte

Zero Trust Network Access (ZTNA) kombiniert mehrere innovative Methoden, die weit über traditionelle Sicherheitsansätze hinausgehen. Ein Schlüsselelement ist die Isolierung von Anwendungen vom öffentlichen Internet. Im Gegensatz zu herkömmlichen Modellen, die den gesamten Netzwerkzugang ermöglichen, konzentriert sich ZTNA darauf, nur verifizierten Benutzern Zugang zu bestimmten Anwendungen zu gewähren. Dies minimiert die Angriffsfläche und erhöht die Sicherheit, da potenzielle Angreifer nicht die Möglichkeit haben, das gesamte Netzwerk zu kompromittieren.

Ein weiterer wichtiger Aspekt ist die Verschleierung der Netzwerk- und Anwendungsinfrastruktur. ZTNA sorgt dafür, dass wichtige Informationen wie IP-Adressen und Serverdetails vor unbefugten Benutzern verborgen bleiben. Dies erschwert es Angreifern, potenzielle Schwachstellen zu identifizieren und auszunutzen. Darüber hinaus erfolgt der Zugriff bei ZTNA auf Anwendungsebene. Das bedeutet, dass die Autorisierung nicht nur einmalig beim Einloggen stattfindet, sondern kontinuierlich während der gesamten Sitzung überprüft wird. Benutzer erhalten nur Zugang zu den spezifischen Ressourcen, die sie für ihre Arbeit benötigen, und dass auch nur, wenn ihr Verhalten und ihre Authentifizierung dies zulassen.

Schließlich bietet ZTNA adaptive Authentifizierungsmethoden, die weit über einfache Passwörter hinausgehen. Durch die kontinuierliche Überwachung des Benutzerverhaltens und die Anwendung von Multi-Faktor-Authentifizierung können ungewöhnliche Aktivitäten schnell erkannt und entsprechende Sicherheitsmaßnahmen eingeleitet werden.

Ein neues Kapitel

Hybride Arbeitsweisen bilden das Fundament einer modernen, flexiblen Arbeitskultur, bringen jedoch auch Herausforderungen im Bereich IT-Sicherheit mit sich. Durch die Implementierung von Zero Trust-Technologien können Unternehmen die mit dezentraler Arbeit verbundenen Risiken wirkungsvoll adressieren. Kombiniert mit Desktop-as-a-Service (DaaS)-Lösungen, lassen sich Daten zusätzlich zentralisieren und isolieren, was die Angriffsfläche auf Endgeräten weiter minimiert. Dies schafft eine klare Win-Win-Situation: Erhöhte Produktivität mittels flexibler Arbeitsmodelle und verbesserte Sicherheit durch innovative IT-Lösungen.