Im Test: Einfache und anwenderfreundliche Zwei-Faktor-Authentifizierung mit Airlock 2FA

Ein besonderes Highlight von Airlock 2FA ist das Zero-Touch-Feature. Dieses macht ein sicheres Einloggen ohne weitere Benutzerinteraktion möglich und soll damit dafür sorgen, dass der Login-Prozess genauso einfach abläuft, wie bei Konten, die nur mit Username und Passwort abgesichert werden. Wie das genau funktioniert, werden wir später im Test noch zeigen.

Abgesehen davon ermöglicht die zu Airlock 2FA gehörende App auch einen Login via Passcode, also einen alle 30 Sekunden erzeugten Sicherheits-Code. Die 2FA läuft dann so wie beispielsweise über den Google Authenticator. Um Anforderungen wie PSD2 zu erfüllen, unterstützt das Produkt, wie gesagt, auch Transaktionsbestätigungen.

Abgesehen davon besteht auch die Option, passwortlose Anmeldungen möglich zu machen. Das eliminiert den Einsatz unsicherer Passwörter und steigert die Benutzerfreundlichkeit. Bei einem passwortlosen Login kann die Authentifizierung beispielsweise über One-Touch, also eine Anmeldung mit Benutzerkennung ohne Passwort und einen Fingerabdruck, einen PIN oder via Gesichtserkennung auf dem Smartphone erfolgen.

Der Test

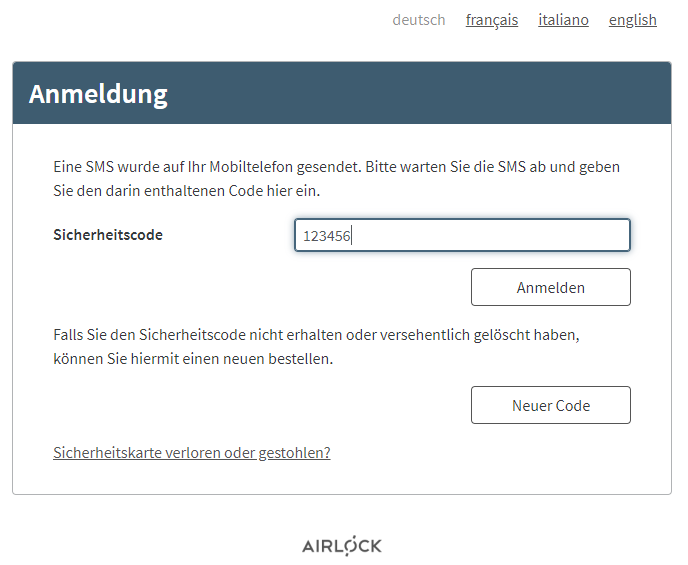

Im Test verwendeten wir eine Demo-Umgebung mit einem Testunternehmen namens “Virtinc”, dessen Benutzer über unterschiedliche Authentifizierungsmethoden auf die Virtinc-Online-Assets (in der Testumgebung handelte es sich dabei um ein WordPress-Blog) zugriffen. Konkret arbeiteten wir dabei mit der zum Testzeitpunkt aktuellen Versionen der IAM-Lösung (7.2.1). Die für den Test erzeugten Benutzerkonten setzten unterschiedliche Authentifizierungsmethoden ein. Dazu gehörten einmal ein einfacher Login per Passwort, außerdem verwendeten wir auch Zwei-Faktor-Authentifizierungen mit Codes per E-Mail und mTAN (SMS). Dazu kam zusätzlich noch ein Nutzerkonto, das sich via OATH über den Google-Authenticator anmeldete. Alle diese Authentifizierungsverfahren werden von Airlocks IAM-Lösung out of the box unterstützt, so dass es keine Schwierigkeiten dabei gab, entsprechende Benutzerkonten anzulegen.

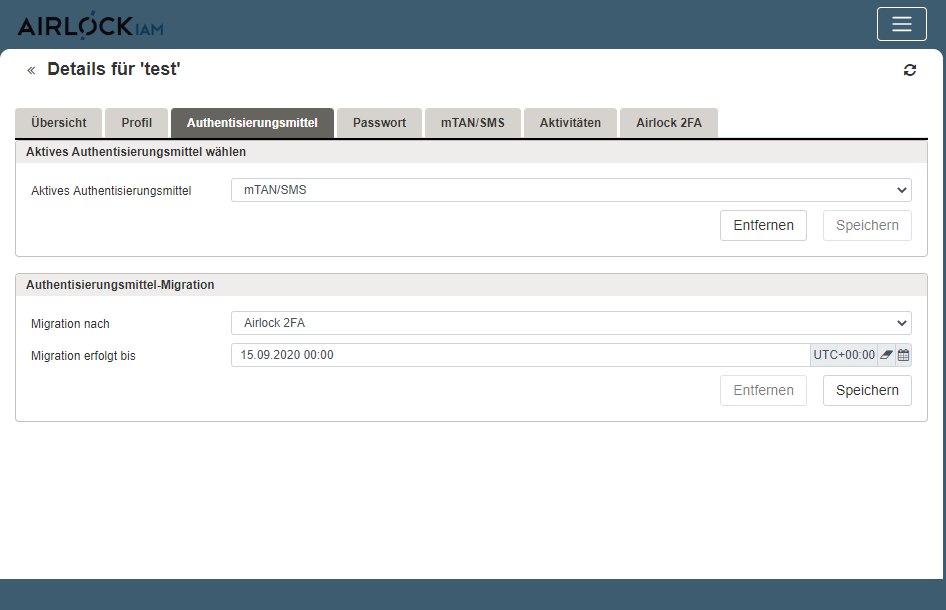

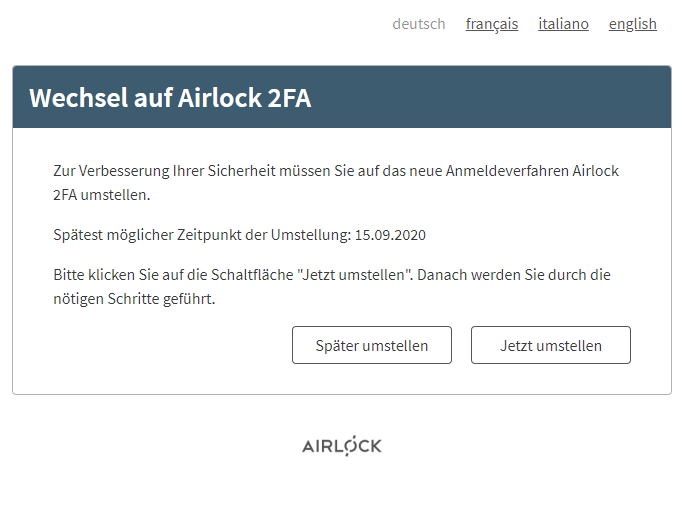

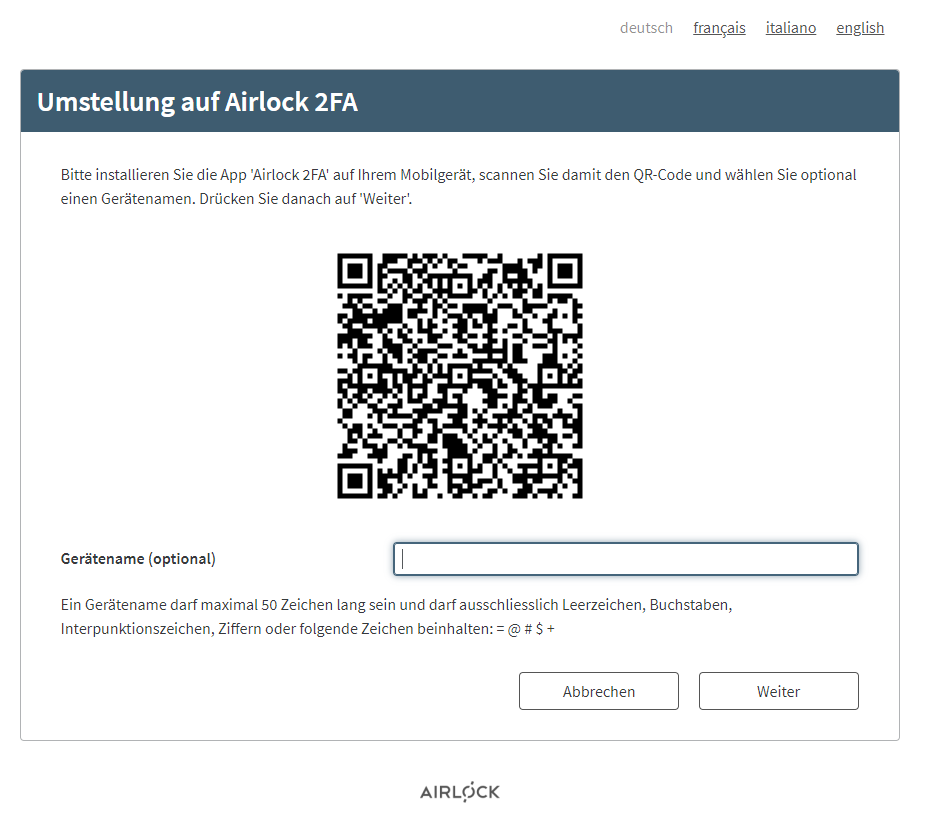

Nach dem Login konnten die Anwender in unserer Testumgebung auf das erwähnte WordPress-Blog von Virtinc zugreifen und zwar als Administrator und als User. Unsere Aufgabe im Test war es nun, die genannten Benutzerkonten auf Airlock 2FA umzustellen, so dass sie genau wie zuvor weiterarbeiten konnten, nur eben statt der jeweils vorher verwendeten Authentifizierungsmethode mit 2FA. Dazu stellte uns Airlock Zugangsdaten für den Cloud-basierten “Futurae”-Server zur Verfügung, über den 2FA abgewickelt wird. Wir richteten damit unser System administratorseitig so ein, dass es 2FA einsetzte und stellten die Benutzerkonten dann so um, dass sie innerhalb einer vorgegebenen Zeitspanne von den Anwendern selbst auf das neue Authentifizierungssystem migriert wurden. Die eigentliche Arbeit des Umstellens übernehmen in der Praxis also die User selbst, die im Laufe dieses Prozesses auch gleich über die Migration und die damit verbundenen Konsequenzen informiert werden.

Im Rahmen des Tests nahmen wir zunächst einmal den bei der Umstellung anfallenden Arbeitsaufwand unter die Lupe, und zwar sowohl für die Administratoren als auch für die User, die ihre Konten mit Hilfe der Self-Service-Funktionen selbst migrierten. Zum Schluss sahen wir uns die Funktionsweise von Airlock 2FA im laufenden Betrieb an, testeten das Zero-Touch-Feature und analysierten unsere Ergebnisse.

Die Implementierung von 2FA in unserer Testumgebung: Arbeiten auf Administratorseite

Um die Lösung in Betrieb zu nehmen, loggten wir uns zunächst einmal beim IAM-Konfigurationswerkzeug ein, um die Konfiguration auf Administratorseite vorzunehmen. Sobald das erledigt war, wechselten wir nach “Konfiguration / MAIN SETTINGS / Authentication Settings / Main Authentication Flow” und stellten dort unter den “Basic Settings” unter “Second” als zweite Authentifizierungsmethode die Option “Auth Method Based Authenticator Selector” ein. Diese sorgt dafür, dass die Administratoren dazu in die Lage versetzt werden, für jeden Anwender einen spezifischen zweiten Faktor zu definieren.

Im zweiten Schritt geht es zunächst darum, das Plugin „Airlock 2FA Settings“ in die Konfiguration einzubinden. Das geht ebenfalls über den Eintrag „Authentication Settings“ unter „MAIN SETTINGS“. Im Rahmen der Installation des Plugins müssen die zuständigen Mitarbeiter dann noch die verwendete Datenbank und das Default-Plugin für die Verschlüsselung auswählen. Das geht in den meisten Fällen – so auch bei uns – über eine Selektion aus einer Drop-Down-Liste heraus. Anschließend wechseln die Administratoren nach “Konfiguration / MAIN SETTINGS / Authentication Settings / Airlock 2FA Settings / Futurae Server”. Dort war es nötig, die Service ID, den Authentication API Key und den Administration API Key für den Futurae-Server einzutragen (diese Informationen hatten wir im Vorfeld von Airlock erhalten) und anschließend die geänderte Konfiguration zu aktivieren.

Im Laufe des Einsatzes von Airlock 2FA werden in der Datenbank verschiedene Informationen abgelegt, die beim Löschen des betroffenen Anwenders wieder gelöscht werden müssen. Für diese Aufgabe steht der „User Change Listener“ zur Verfügung, der sich unter „Data Sources / User Data Source / User Change Event Listeners“ einrichten lässt. Er heißt „Airlock 2FA Consistency User Change Listener“ und wird als Plugin unter „User Change Event Listeners“ aktiviert.