Im Test: Sicherheitsinfrastrukturen zentral verwalten mit Trend Micros Trend Vision One

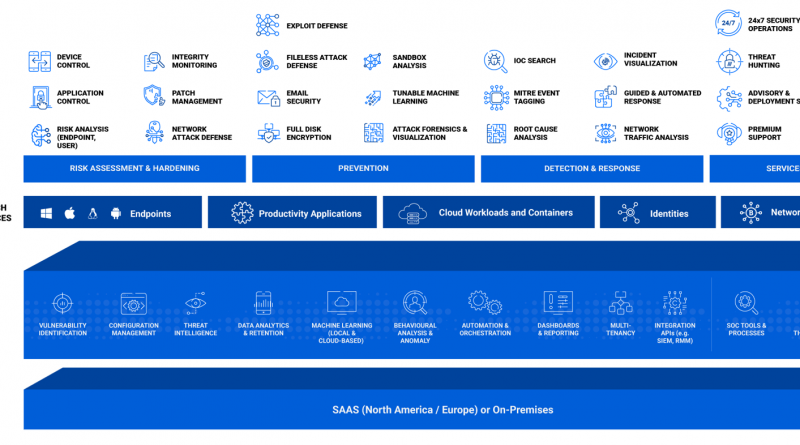

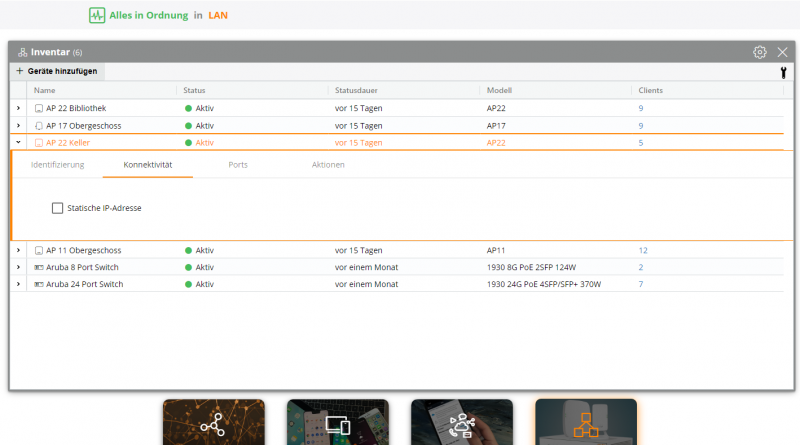

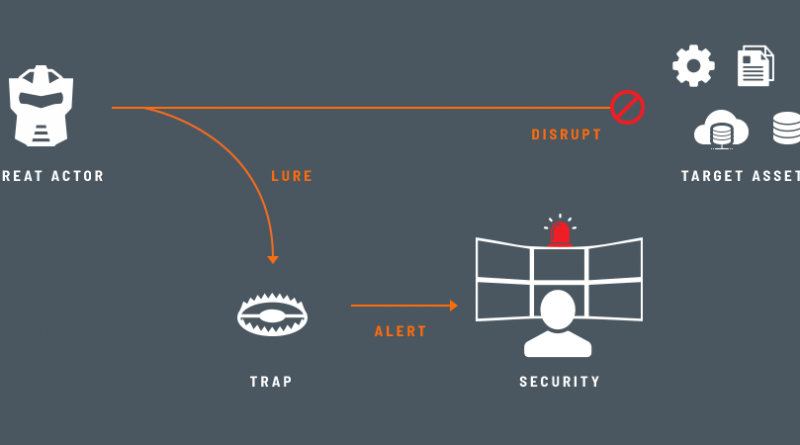

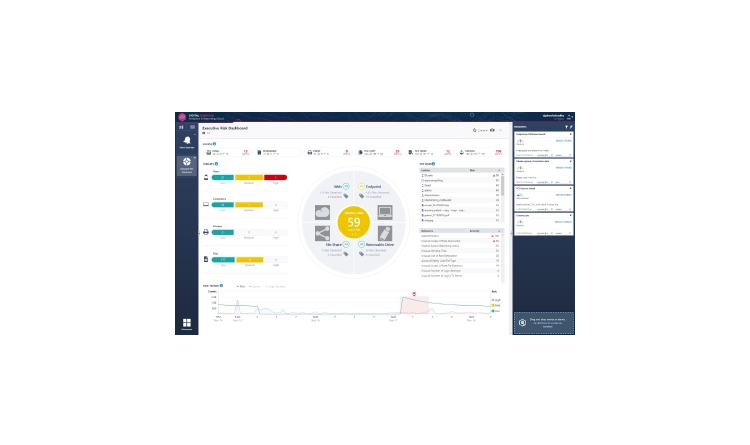

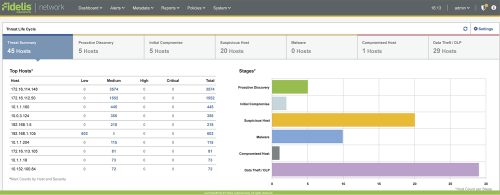

Trend Vision One von Trend Micro stellte eine zentral verwaltete, einheitliche Sicherheitslösung dar, mit der sich Unternehmensumgebungen verwalten lassen. Der Hersteller verfolgt mit dem Produkt das Ziel, Silos aufzubrechen und ein übergreifendes Werkzeug zur Verfügung zu stellen, das es IT-Verantwortlichen ermöglicht, Risiken zu bewerten und zu identifizieren. Darüber hinaus ist das Produkt auch dazu in der Lage, die im Netz vorhandenen Aktivposten zu inventarisieren und in Cloud-Infrastrukturen, Netzwerken, Servern, Endpoints und E-Mails Bedrohungen zu finden und zu bekämpfen. Die Lösung konnte in unserem Testlabor ihre Leistungsfähigkeit unter Beweis stellen.

Weiterlesen