Neuer Guardicore Infection Monkey überprüft die Einhaltung von Zero-Trust-Sicherheitskriterien

Guardicore hat die neue Version 1.10 des Open-Source-Sicherheitstools „Infection Monkey“ veröffentlicht. In der aktuellen Version verfügt der Infection Monkey erstmals über neue Funktionen zur Überprüfung von Zero-Trust-Sicherheitsvorgaben. IT-Sicherheitsprofis können so ihre AWS-Umgebungen (Amazon Web Services) auf die Einhaltung geforderter Zero-Trust-Sicherheitskriterien überprüfen und potentielle Sicherheitslücken oder Datenrisiken identifizieren.

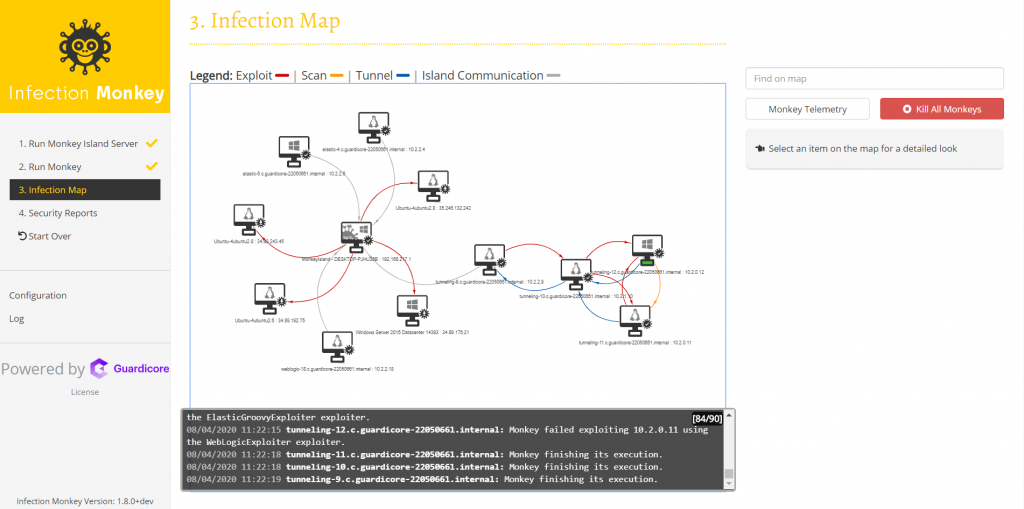

Guardicore Infection Monkey dient Cybersicherheits- und IT-Architekten der Identifizierung und Visualisierung wahrscheinlicher Angriffswege in eine Rechenzentrumsumgebung. Das IT-Werkzeug scannt Netzwerke automatisch nach angreifbaren IT-Systemen in unterschiedlichen Enterprise-Segmenten, deckt Richtlinienverstöße auf und gibt Handlungsempfehlungen zur Behebung von Anfälligkeiten. Dafür kennzeichnet der Infection Monkey alle verletzlichen IT-Systeme und listet detailliert auf, welche Sicherheitslücken erkannt wurden und welche Folgen die identifizierten Angriffswege für das Gesamtnetzwerk haben könnten.

Die neuen Funktionen der aktuellen Version 1.10 auf einen Blick:

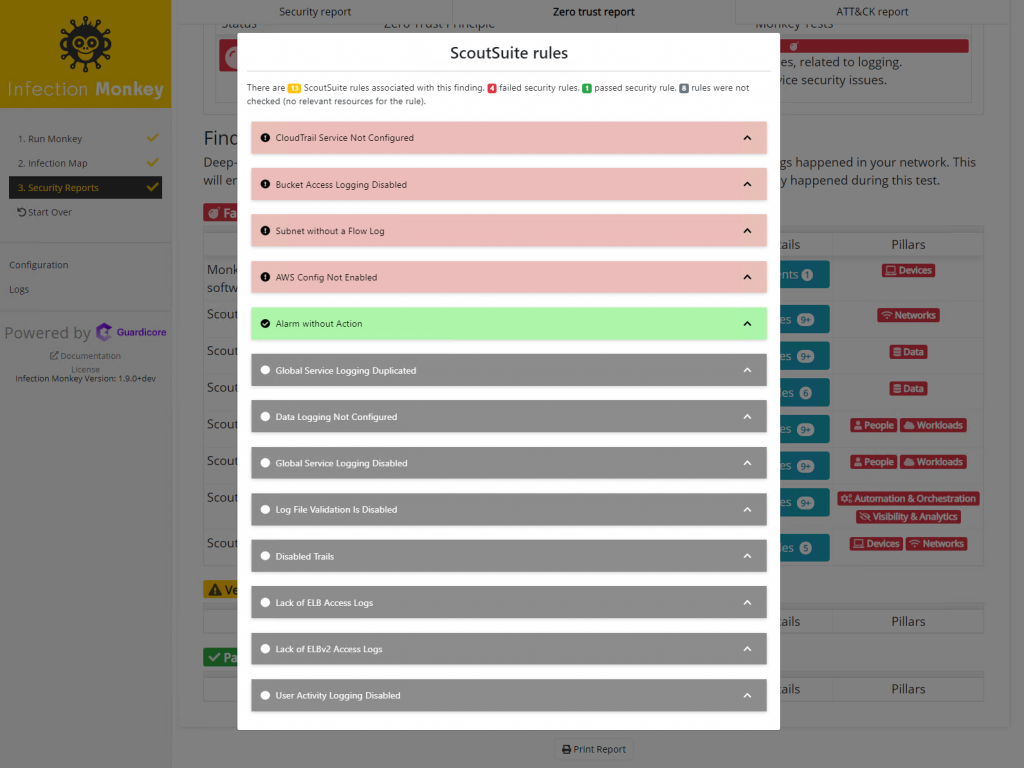

- Zero-Trust-Reifegrad-Assessment für AWS: Durch die Integration von Scout Suite, einem Open-Source-Tool zur Sicherheitsüberwachung mehrerer Clouds, kann der Infection Monkey erstmals Zero-Trust-Bewertungen von AWS-Umgebungen durchführen. Infection Monkey stellt Sicherheitsprobleme und Risiken von Cloud-Infrastrukturen heraus und identifiziert potentielle Lücken, um den Sicherheitsstatus von AWS-Diensten zu verbessern. Im nächsten Schritt generiert der Infection Monkey ausführbare Handlungsempfehlungen für Schlüsselkomponenten des von Forrester beschriebenen Zero-Trust-Frameworks.

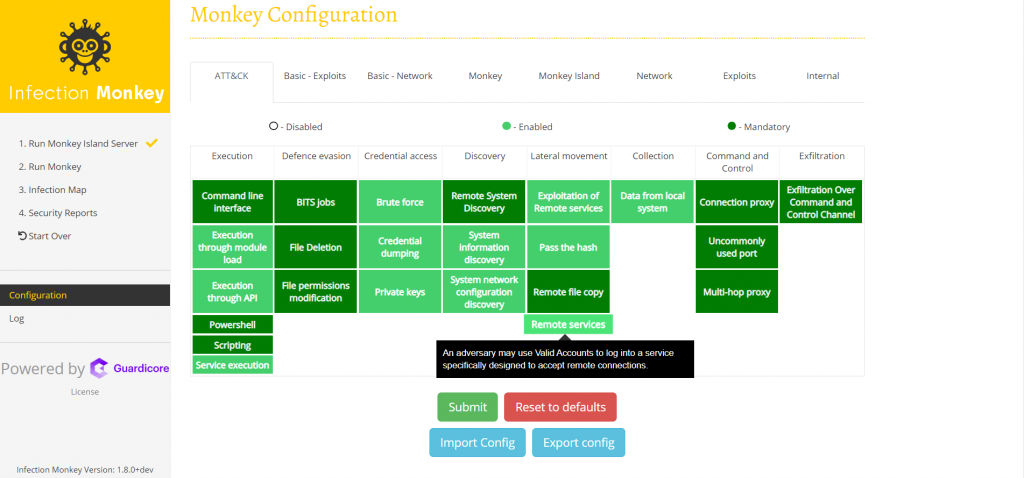

- Erweiterte MITRE ATT&CK-Techniken: Der Infection Monkey setzt die neuesten MITRE ATT&CK-Techniken für seine Simulationen an, damit Organisationen ihre IT-Systeme gegen aktuelle Bedrohungen und Angriffstechniken härten können. Die vier neuesten ATT&CK-Techniken für Infection Monkey sind eine signierte Skript-Proxy-Ausführung (T1216), eine Account-Erkennung (T1087), eine Indikatorentfernung auf dem Host: timestomp (T1099) und das Löschen der Befehlshistorie (T1146).

- Einstufung kritischer Exploits: Unternehmen sind weiterhin durch weitreichende Sicherheitsanfälligkeiten stark gefährdet, obwohl Patches regelmäßig ausgeliefert werden. Der Infection Monkey prüft, inwiefern IT-Infrastrukturen von Schwachstellen durch Remotecode-Ausführung betroffen sind, wie zum Beispiel CVE-2020-1472 (Zerologon) oder CVE-2019-6340 (betrifft Drupal Core).

„Die beschleunigte Nutzung von Cloud-Workloads hat das Risiko erhöht, dass Daten entweder von externen Bedrohungsakteuren oder durch interne Sicherheitslücken wegen schlechter Zugriffskontrolle und Konfigurationsfehlern offengelegt werden. Der Schutz dieser sensiblen Informationen erfordert ein gemeinsames Verantwortungsmodell, bei dem Unternehmen Zero-Trust-Frameworks für ihre Cloud-Workloads durchsetzen“, sagte Ofri Ziv, Guardicore VP Research. „Mit der neuesten Version ist der Infection Monkey eines der ersten Tools, das eine Zero-Trust-Bewertung von Public-Cloud-Workloads ermöglicht. Jetzt können Unternehmen auf sichere Weise zu AWS-Umgebungen wechseln, indem sie den Infection Monkey für eine schnelle Identifizierung versteckter Schwachstellen einsetzen.“

Verfügbarkeit und Unterstützung

Das IT-Analysetool Infection Monkey kann kostenfrei unter dem Link www.guardicore.com/infectionmonkey heruntergeladen werden. Die Open-Source-Software läuft in Linux-, AWS-, Azure-, VMware-, Windows- und Docker-Umgebungen — der Quellcode ist frei auf GitHub hinterlegt. Für weitere Fragen, Vorschläge und Anleitungen steht ein eigener Slack-Channel zur Verfügung. Das seit 2016 unter der GPLv3-Lizenz entwickelte Sicherheitstool verhält sich vollkommen neutral, führt keine Änderungen der Serverkonfigurationen durch und beeinflusst auch nicht die Netzwerkstabilität.

Weitere Informationen: www.guardicore.com