Im Test: Backups mit der OneXafe-Appliance und Arcserve Unified Data Protection 8.1

Die letzte Aufgabe, der wir uns im Test der neuen UDP-Funktionen zuwendeten, war das Einbinden der MFA. Dazu müssen die Benutzer lediglich nach „Einstellungen / Benutzerverwaltung“ wechseln und die entsprechende Funktion aktivieren. Danach zeigt das System einen QR-Code an, den man dann mit dem Google Authenticator scannen kann. Anschließend steht in der App ein Code zur Verfügung, der beim Login beim Web-Interface der Software abgefragt wird. Es gibt optional auch die Möglichkeit, ein One-Time-Passwort via E-Mail zu verwenden.

Die Inbetriebnahme der OneXafe-Appliance

Nachdem unsere Backup-Umgebung problemlos lief, konnten wir uns daran machen, die OneXafe-Appliance als Backup-Ziel einzubinden. Dazu legten wir uns zunächst unter der URL https://onesystem.exablox.com (das ist das Cloud-basierte Management-Werkzeug für die Appliances) ein Konto an. Möchte ein Unternehmen seine Speicher-Appliances nicht über die Cloud administrieren, beispielsweise aus Sicherheitsgründen, so kann es die entsprechende OneSystem-Software auch on-premises installieren, beispielsweise in einer virtuellen Maschine.

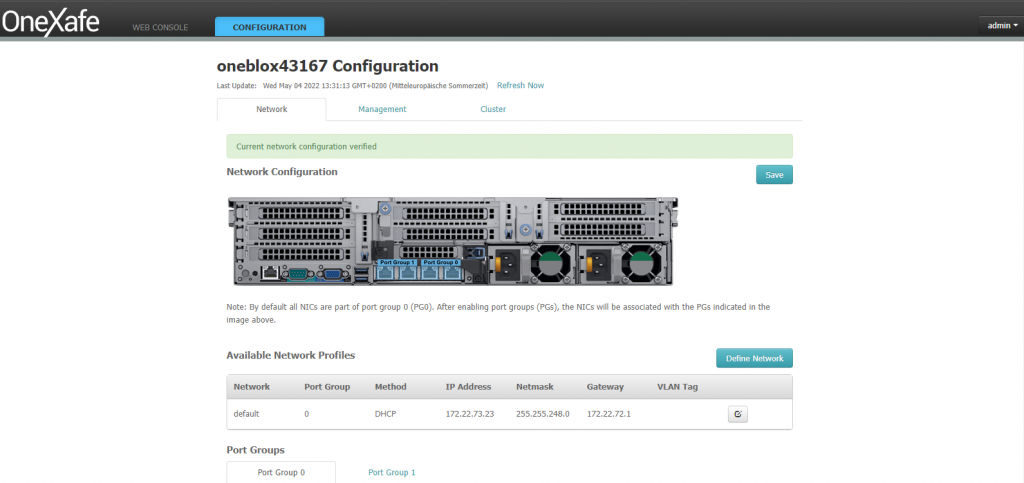

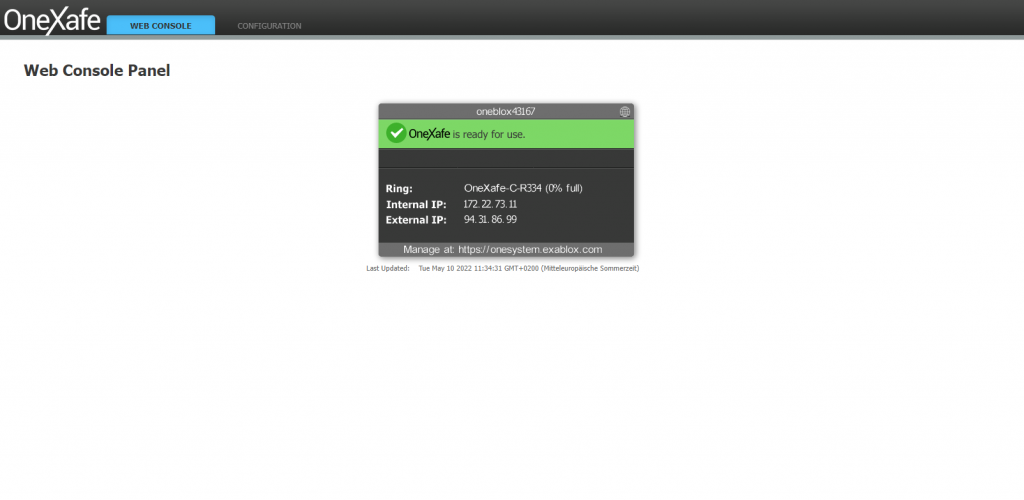

Als wir das Konto eingerichtet hatten, verbanden wir die Appliance, die bei unserem Testgerät auf Dell-Server-Hardware aufsetzte (es gibt auch eine Variante auf Basis von Supermicro-Servern) mit dem Netz und fuhren sie hoch. Dabei konnten wir sehen, dass als Betriebssystem der Lösung CentOS zum Einsatz kommt. Während des Boot-Vorgangs holte sich das Produkt eine IP-Adresse von unserem DHCP-Server und war anschließend über die URL http://{IP-Adresse der Appliance} im LAN ansprechbar. Ruft man diese Adresse auf, so landet man auf einer Seite, die anzeigt, dass die Appliance betriebsbereit ist und auch meldet, wenn Fehler aufgetreten sind. Wechselt man auf dieser Seite auf den Reiter „CONFIGURATION“, so kann man sich mit Benutzername und Password bei der Appliance einloggen. Die Standardzugriffsdaten lauten „admin“ und „config“.

Nach dem Login landet man im Netzwerkkonfigurationsbereich der Appliance. Dieser erlaubt das Anlegen von Netzwerkprofilen, die Arbeit mit Portgruppen sowie das Setzen von Proxy-Server-, NTP-Server und DNS-Server-Einstellungen.

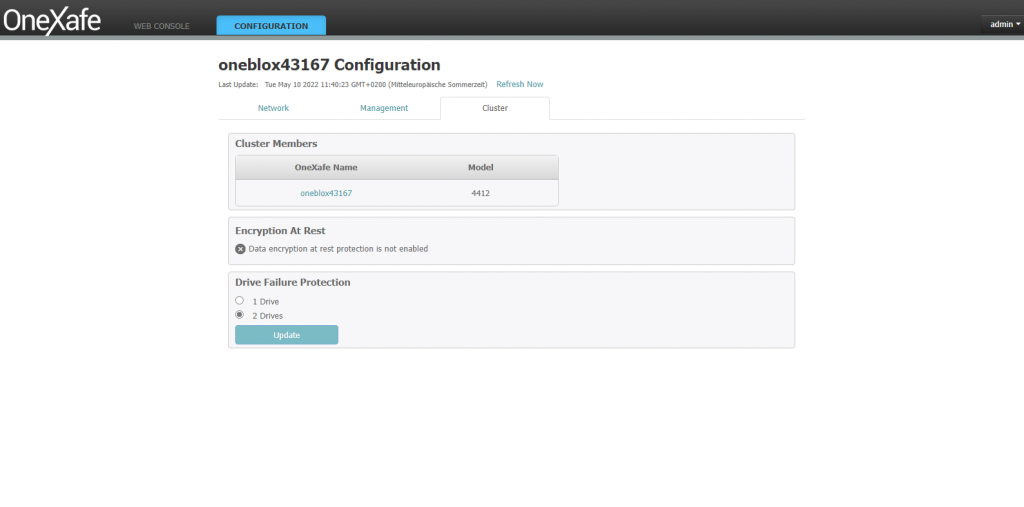

Am oberen Bildschirmrand finden sich noch zwei weitere Reiter, namens „Cluster“ und „Management“. Unter Cluster haben die zuständigen Mitarbeiter die Option, Storage-Cluster anzulegen, die sich über mehrere Festplatten erstrecken. Im Test banden wir alle vorhandenen HDDs in unseren Cluster ein und aktivierten auch gleich die „Data Encryption at Rest Protection“.

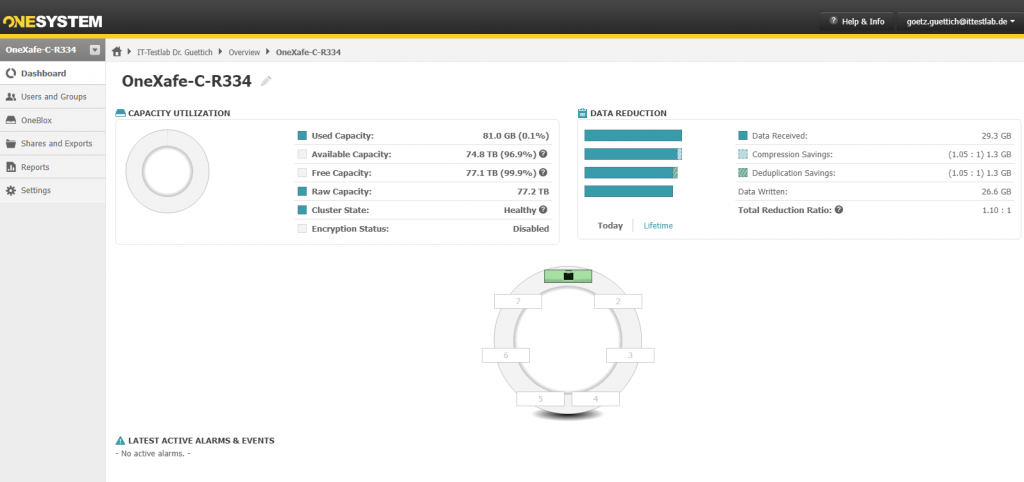

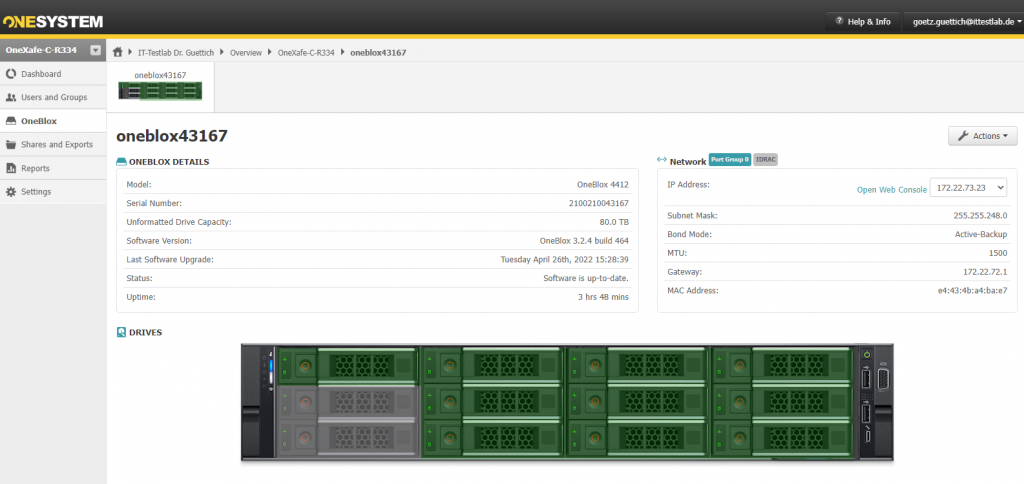

Nachdem wir unseren Cluster erstellt hatten, wechselten wir nach Management, um unsere Appliance mit dem OneSystem-Managementwerkzeug in der Cloud zu verbinden. Dazu mussten wir die URL https://onesystem.exablox.com als OneSystem-URL eintragen. Danach meldeten wir uns mit unserem zuvor angelegten Konto bei OneSystem an und wechselten in der Seite „Overview“ nach „Actions /Register New Rings“. Daraufhin erschien ein Fenster, das sich „Discover OneBlox“ nannte. Dort hatten wir dann die Möglichkeit, die Appliance automatisch finden zu lassen und zu dem System hinzuzufügen, oder das Gerät über seine IP-Adresse einzubinden. Im Test fand das Managementwerkzeug die Appliance sofort und zeigte einen Passcode an. Diesen mussten wir in das Textfeld unter der Grafik eingeben, danach war es nur noch erforderlich, auf „Registrieren“ zu gehen. Jetzt war die Appliance an OneSystem angebunden und konnte über das Web-basierte Tool verwaltet werden.

Nachdem die Appliance fertig eingerichtet war, machten wir uns daran, sie als unveränderliches Speicherziel für unser UDP-Backup-System festzulegen. Dazu mussten wir zunächst einmal eine SMB-Freigabe im OneXafe-Speicher anlegen. Das geht über das OneSystem-Webinterface. Wir wechselten hier nach „Shares and Exports“ und klickten anschließend auf „Add“.

Daraufhin öffnete sich ein Bildschirm namens „New Share/Export“. Hier konnten wir dem Share einen Namen geben und das Zugriffsprotokoll auswählen (das System unterstützt – wie gesagt – neben SMB auch NFS).

An gleicher Stelle lassen sich auch die Zugriffsrechte setzen. In diesem Zusammenhang ergibt es Sinn, diese Rechte so einzuschränken, dass wirklich nur Nutzer mit dem Share arbeiten können, die das auch wirklich müssen. Arcserve empfiehlt in diesem Zusammenhang, Appliances, die nur als Sicherungsziel und nicht für andere Dateifreigabezwecke zum Einsatz kommen, nicht in das Active-Directory (AD) des Unternehmens zu integrieren, um die Datensicherungsinfrastruktur von dem AD zu trennen und so vor kompromittierten ADs zu schützen.

Nachdem das Share existierte und die Zugriffsrechte gesetzt waren, legten wir in ihm Ordner für den Data Store, das Datenziel und das Indexziel an. Anschließend wechselten wir in die UDP-Console, um dort den Dedupizierungsdatenspeicher einzurichten. Das geht über die Registerkarte „Ressources“. Dort kann man nach „Destinations“ navigieren und auf „Recovery Point Servers“ klicken. Dort wählten wir unseren Server aus (in der Testumgebung existierte ja nur einer) und selektierten die Dropdown-Liste „Actions“. Hier konnten wir jetzt auf „Add a Data Store“ gehen.

Im nächsten Schritt war es erforderlich, dem neuen Data Store einen Namen zu geben und den Data Store-Ordner anzugeben. Sowohl der Data Store-Ordner, als auch später die Ordner für die Data Destination und die Index Destination können über ihren UNC-Pfad definiert werden und es gibt dabei auch die Option, die Verbindung zur Appliance direkt zu prüfen. Im Test traten dabei keine Probleme auf.

Jetzt konnte es daran gehen, die Deduplizierung zu aktivieren. Als Deduplizierungsblockgröße für den Datenspeicher sollten laut Arcserve 64 KByte eingestellt werden. Als Ziel für die Hashes empfiehlt der Hersteller die Angabe eines lokalen Ordners auf dem Server.

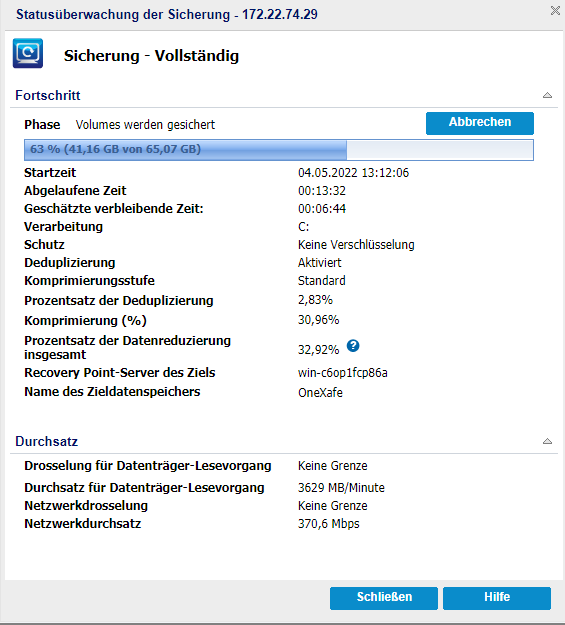

Zum Schluss aktivierten wir noch die Datenkomprimierung, danach gingen wir auf „Save“ und konnten den Datenspeicher nutzen. Jetzt erstellten wir diverse neue Backup-Jobs und speicherten unsere Daten auf der OneXafe-Appliance. Dabei traten keine Probleme auf.

Fazit

Die Kombination aus UDP 8.1 und der OneXafe-Appliance konnte im Test durchaus überzeugen. Sie ist leistungsfähig, lässt sich einfach Konfigurieren und basiert auf einem überzeugenden Konzept. Auch die neuen Funktionen von UDP gefielen uns gut. Sie wirken durchdacht und bringen Backup-Optionen mit sich, die heutzutage definitiv gebraucht werden.

Zusammenfassend können wir sagen, dass die genannte Lösung dabei hilft, einen umfassenden Datenschutz sicher zu stellen und insbesondere vor Ransomware-Attacken schützen kann, wenn ihr Funktionsumfang richtig genutzt wird. Auch die Dokumentation hinterließ einen positiven Eindruck, da sie übersichtlich gestaltet wurde und durchaus Praxisbezug hat. Insbesondere fiel uns hier auf, dass die Wiederherstellung der Daten nach einem Ransomware-Befall detailliert und umfassend beschrieben wird, so dass auch ein IT-Verantwortlicher, der gerade eine schlimme Zeit durchgemacht hat, damit klarkommen sollte.

Der gesamte Test steht auch als PDF-Datei zur Verfügung:

Anmerkung:

Wir haben diesen Test im Auftrag des Herstellers durchgeführt. Der Bericht wurde davon nicht beeinflusst und bleibt neutral und unabhängig, ohne Vorgaben Dritter. Diese Offenlegung dient der Transparenz.