Im Test: Das Zyxel „Nebula Control Center“ – zentrale Verwaltungslösung für IT-Infrastrukturen

Dr. Götz Güttich

Mit dem „Nebula Control Center“ bietet Zyxel eine Verwaltungsumgebung auf Cloud-Basis an, die sich für das Management von Switches, WLAN-Access-Points und Firewalls eignet. Mit der Lösung wendet sich der Hersteller hauptsächlich an Einrichtungen, die über eine große Zahl an Außenstellen verfügen, in denen sich keine IT-Spezialisten vor Ort befinden. Diese Außenstellen können mit Hilfe der Nebula Cloud durch eine zentrale IT-Abteilung installiert und verwaltet werden. Im Test haben wir das Produkt unter die Lupe genommen.

Dieser Beitrag ist auch als PDF verfügbar: https://www.sysbus.eu/wp-content/uploads/2021/08/IT_Testlab_Test_Zyxel_Nebula.pdf

Das Nebula Control Center eignet sich laut Zyxel für das Management von Netzen mit bis zu 250 Teilnehmern. Die verwalteten Geräte, also die Access Points, Switches und Firewalls, lassen sich jeweils getrennt administrieren und überwachen. Der Datenverkehr selbst wird dabei nicht über die Cloud gesteuert, sondern die ermittelten Datenpakete werden nur als statistische Werte in die Cloud hochgeladen. Auf diese Weise erfasst das System keine Informationen darüber, wer wann welche Aktion durchgeführt hat, so dass der Datenschutz gewährleistet bleibt.

Im Betrieb funktioniert das System so, dass man sich einen Account unter https://nebula.zyxel.com anlegt, unter diesem die kompatiblen Geräte anmeldet und anschließend eine Konfiguration für die Netzwerkkomponenten festlegt, beispielsweise mit den zu verwendenden SSIDs und VPN-Verbindungen. Danach werden die einzelnen Komponenten dann ans Netz angeschlossen, verbinden sich mit der Cloud, holen sich dort ihre – zuvor festgelegte – Konfiguration herunter und nehmen den Betrieb auf. Anschließend lassen sich die einzelnen Geräte dann über die Cloud überwachen und verwalten. Bei allen Nebula-kompatiblen Access Points, Switches und Firewalls ist es sogar möglich, einen Hybrid-Modus zu verwenden, in dem sie sowohl mit als auch ohne das Nebula-Management-Werkzeug zum Einsatz kommen.

Die Lizensierung wird über eine Organisationsstruktur realisiert. So kann beispielsweise ein Fachhändler eine Lizenz für seine gesamte Organisation erwerben und anschließend seine einzelnen Kunden in Form von darunterliegenden Sites verwalten. Bei den Sites kann es sich neben den Netzen von unterschiedlichen Kunden natürlich auch um verschiedene Niederlassungen eines Unternehmens oder Ähnliches handeln. Die Sites enthalten dann jeweils die im betroffenen Netz verwalteten Geräte.

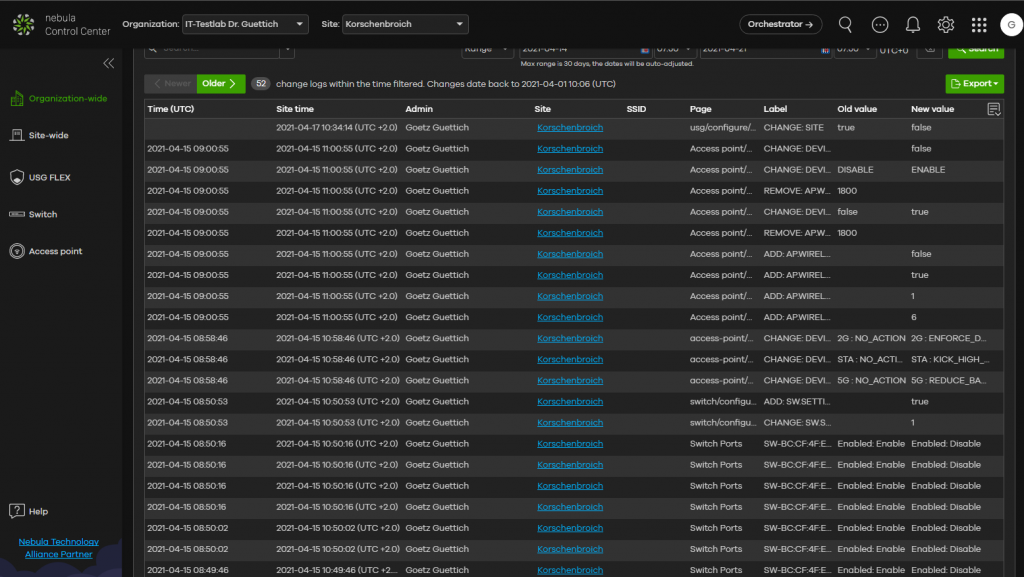

Konfigurations-Updates lassen sich entweder sofort oder zeitverzögert (alle zehn Minuten) ausrollen und es besteht auch die Möglichkeit, Rollbacks durchzuführen, je nach Lizenz nach zwei, fünf oder auch 365 Tagen. Die Registrierung ist übrigens kostenlos und für viele der bereitgestellten Funktionen benötigen die Anwender überhaupt keine Lizenz – sie stehen über das Nebula Base Pack jedem frei zur Verfügung.

Zu den weiteren relevanten Features des Systems gehören Benutzerkonten mit unterschiedlichen Zugriffsrechten, Alarmfunktionen (via E-Mail und Push) und grafische Dashboards. Für Umgebungen wie Heime stellt die Lösung zudem dynamische persönliche PSKs (DPPSKs) zur Verfügung. Diese ermöglichen es den Nutzern, sich bei allen zur Organisation gehörenden SSIDs anzumelden, woraufhin sie ein eigenes VLAN zugewiesen bekommen und auf alle für sie freigegebenen Ressourcen zugreifen. So ist es beispielsweise möglich, von der Kantine aus etwas auf dem Drucker im eigenen Zimmer auszudrucken.

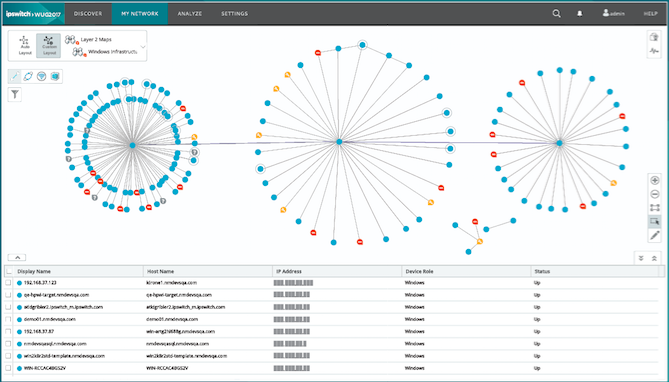

Zusätzlich besteht auch die Option, GPS-Daten zu hinterlegen. In diesem Fall erscheinen die vorhandenen Komponenten auf einer Karte, die genau zeigt, welches Gerät sich wo befindet.

Um die Infrastrukturen auch von unterwegs aus im Auge behalten zu können, stellt Zyxel für die Nebula Cloud eine App zur Verfügung, die unter Android und iOS nutzbar ist. Mit ihr werden Administratoren in die Lage versetzt, in Echtzeit von überall aus Daten einzusehen und steuernd einzugreifen.

Der Test

Im Test legten wir uns ein Konto in der Nebula Cloud an, wiesen diesem Konto unsere Testgeräte zu und erstellten eine erste Konfiguration. Anschließend banden wir die Komponenten (eine Firewall, einen Switch und einen WLAN-Access-Point) in unser Netzwerk ein und ließen sie mit der Cloud Kontakt aufnehmen sowie ihre Einstellungen herunterladen. Danach machten wir uns mit dem Leistungsumfang der Cloud-Lösung im laufenden Betrieb vertraut und analysierten unsere Ergebnisse.

Inbetriebnahme

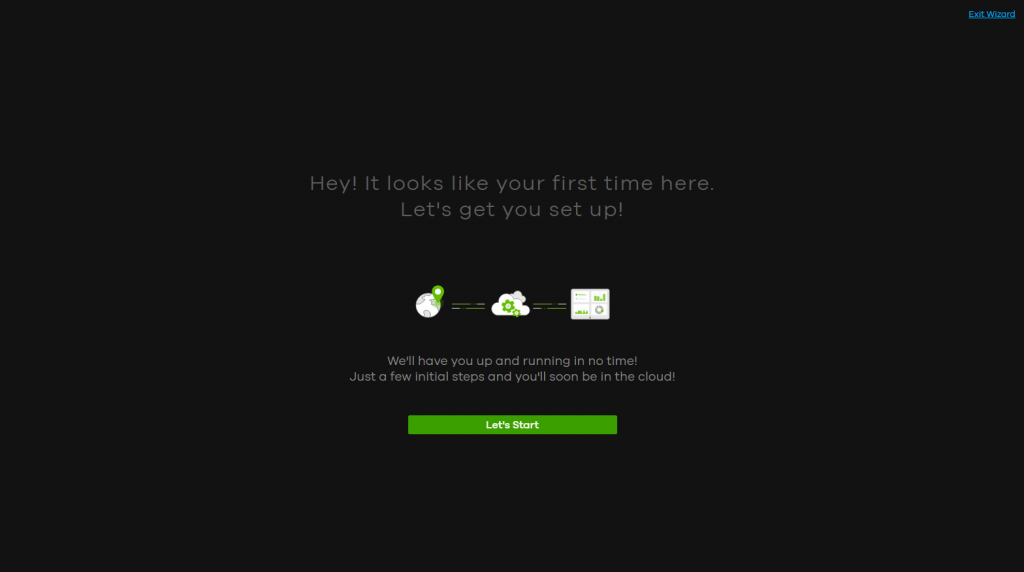

Für den Test stellte uns Zyxel eine Firewall vom Typ “USG FLEX 100”, einen Switch vom Typ “GS1920-8HP” und einen WLAN-Access-Point vom Typ “NWA110AX” zur Verfügung. Nachdem wir unser Nebula-Konto angelegt und uns eingeloggt hatten, startete ein Wizard, der uns durch die Einrichtung des Systems führte. Dieser half uns dabei, unsere Organisation und unsere Site anzulegen und fragte uns anschließend nach unserem Aufenthaltsort (Deutschland) und der zu verwendenden Zeitzone.

Im nächsten Schritt konnten wir unsere Geräte zu der Cloud-Umgebung hinzufügen. Dazu mussten wir für die drei Komponenten lediglich die MAC-Adressen und die Seriennummern eintragen, daraufhin erkannte das System den Typ der Produkte und band sie in Nebula ein. Alternativ gibt es auch die Möglichkeit, die QR-Codes der Geräte mit der Nebula App (auf die wir später noch genauer eingehen) zu scannen und die Produkte auf diese Weise in die Cloud einzubinden.

Nach dem Hinzufügen der Geräte ging es an die Erstkonfiguration der Komponenten. Für den Access Point fragte die Web-Oberfläche nach der zu verwendenden SSID und der Sicherheitskonfiguration. An dieser Stelle entschieden wir uns für WPA2-PSK und vergaben einen entsprechenden Schlüssel. Zusätzlich richteten wir auch ein Guest-WLAN ein. Hier hat man die Option, den Zugriff über ein Captive Portal, einen Klick auf eine Einverständniserklärung oder einen Facebook-Login zu steuern. Im Test verwendeten wir an dieser Stelle das Captive Portal, was dann später problemlos funktionierte. Was den Switch anging, waren für unsere Erstkonfiguration keine weiteren Schritte erforderlich.

Zero Touch Provisioning (ZTP)

Interessanter war die Einrichtung der Firewall. Diese muss ja erfahren, auf welche Art und Weise sie ins Internet kommt, damit sie und die anderen Geräte überhaupt in die Lage versetzt werden, sich ihre Konfiguration aus der Cloud zu holen. Dazu kommt das so genannte Zero-Touch-Provisioning zum Einsatz. Dafür fragte uns der Wizard nach einem Namen für das Gateway, dem VLAN-Tag und dem WAN-Typ. Für letzteren unterstützt das Produkt DHCP, statisch oder PPPoE. Da wir mit einem Anschluss von “Deutsche Glasfaser” arbeiteten, entschieden wir uns an dieser Stelle für DHCP. Jetzt konnten wir eine E-Mail-Adresse angeben, an die die Konfiguration verschickt wurde. Damit war der Wizard abgeschlossen.

In der Praxis könnten die zuständigen Mitarbeiter die Konfiguration jetzt noch anpassen, VPN-Parameter vergeben, Firewall-Regel setzen und Ähnliches. Man ist also keinesfalls darauf beschränkt, nur die vom Wizard gesammelten Informationen für die Erstkonfiguration zu verwenden. Die Lösung stellt sogar Konfigurations-Templates zur Verfügung, die sich nutzen lassen, um schnell fertige Konfigurationen ganzer Sites zu erstellen.

Wenn die Konfiguration fertig ist, könnte der Administrator, der sie bis zu diesem Zeitpunkt durchgeführt hat, veranlassen, dass die Geräte an die Außenstelle geschickt werden, in der sie zum Einsatz kommen sollten. Die Mail mit der Konfiguration könnte an einen Mitarbeiter der Außenstelle gehen. Dieser müsste die Komponenten nach ihrem Eingang lediglich auspacken und entsprechend der Vorgaben mit dem Netz verbinden. Im Test gingen wir genauso vor: Wir schlossen die Firewall mit Port zwei an unseren Internet-Zugang an und verbanden einen Client mit der heruntergeladenen Mail (dazu kann beispielsweise ein Notebook Verwendung finden) mit dem LAN-Port vier der USG FLEX 100.

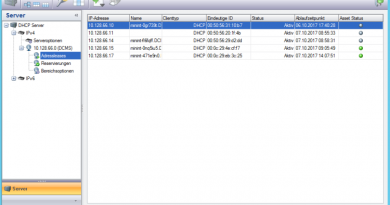

Dieser Client muss als DHCP-Client konfiguriert sein, damit er die richtigen Netzwerk-Parameter bekommt, um mit der Firewall, die Default-mäßig mit der IP-Adresse 192.168.1.1 arbeitet, zu kommunizieren. Sobald die Verbindung hergestellt wurde, reicht es aus, in der Mail auf einen Link zu klicken. Der Client nimmt dann die Verbindung zum Web-Interface der Firewall auf und überträgt die nötigen Daten direkt über die angeklickte URL an das Gerät.

Das ganze Vorgehen wird in der Mail genau beschrieben und auch ein Mitarbeiter ohne IT-Kenntnisse sollte keine Probleme damit haben, die genannten Schritte auszuführen. Es gibt aber noch einen alternativen Weg, um die Konfiguration zu übertragen. Alle für die Einrichtung der Firewall erforderlichen Angaben finden sich auch in Form einer JSON-Datei im Anhang der Mail. Kopiert man diese Datei auf einen USB-Stick und startet die Firewall neu, so liest sie während des Boot-Vorgangs die Daten ein und verbindet sich mit der Nebula-Cloud. Im Test funktionierte das einwandfrei und wir konnten anschließend über das Web-Interface auf die Konfiguration der USG FLEX zugreifen. Der zweite Weg eignet sich beispielsweise für Umgebungen, in denen kein Mitarbeiter einen Client als DHCP-Client konfigurieren kann oder in denen niemand dazu in der Lage ist, eine E-Mail zu empfangen. Der Administrator könnte den USB-Stick auch den Geräten beim Versand direkt beilegen, so dass der “Installateur” auf überhaupt keinen Computer zugreifen muss.